目录

- Burp Suite安装

- 介绍

- Burp Suite 抓包

- 工具概述

- 设置代理信息

- 抓包的基本操作

- 抓HTTPS包的证书设置

Burp Suite安装

介绍

Burp Suite是一款集成化的渗透测试工具,包含了许多功能,可以帮助我们高效地完成对web应用程序的渗透测试和攻击。

由Java语言编写,执行程序是Java文件类型的jar文件,免费版可在官网下载。

-

环境

运行时依赖JRE,需提前安装Java环境。

百度JDK下载即可。

(打开cmd,输入Java-version,便可查看版本信息) -

环境变量配置

右击计算机->属性->高级系统设置->环境变量->新建系统变量->变量名输入“JAVA_HOME”,变量值处输入自己的JDK安装路径

系统变量->PATH变量->变量值前面加上“%JAVA_HOME%\bin”

系统变量->CLASSPATH变量,不存在则新建->变量名前面加上“.;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools,jar;”,

打开cmd,输入javac,若返回帮助信息,配置成功 -

运行

打开jar文件即可

Burp Suite 抓包

工具概述

burp是以拦截代理的方式,拦截所有通过代理的网络流量,如客户端的请求数据、服务端的返回信息等。burp主要拦截HTTP和HTTPS协议的流量,通过拦截,burp以中间人的方式对客户端的请求数据,服务端的返回信息做各种处理,以达到安全测试的作用。

设置代理信息

我们可以设置代理信息,拦截web浏览器的流量,并对burp代理的数据进行处理。可理解为抓包。

抓包(packet

capture)就是将网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,也用来检查网络安全。抓包也经常被用来进行数据截取等。

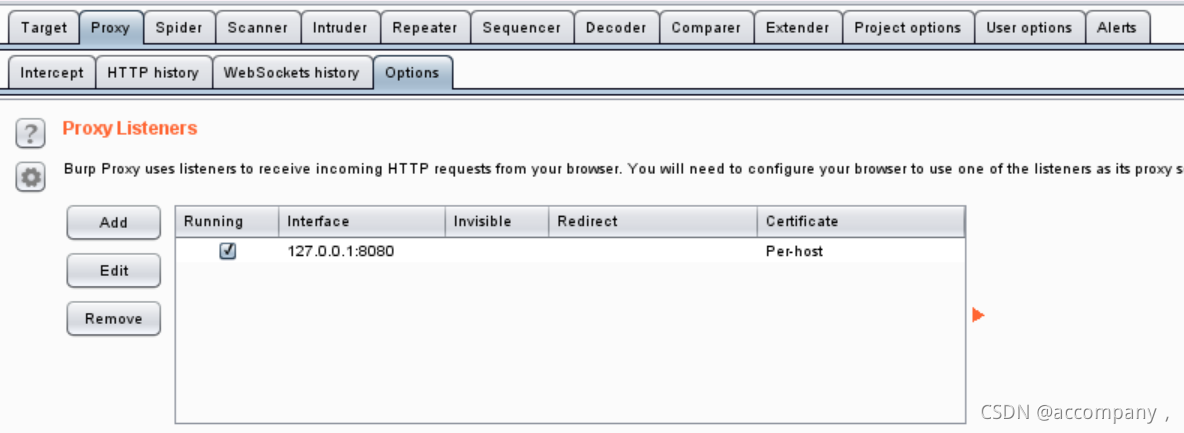

此图片为burp的一个界面展示,他的本地代理端口为8080

计算机代理到8080端口,便可在8080端口抓包

抓包的基本操作

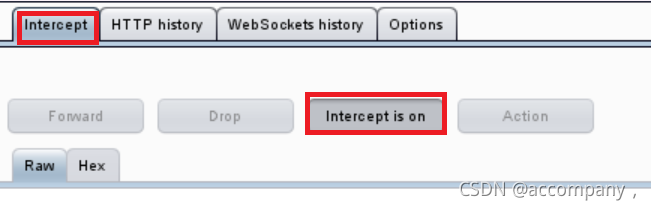

proxy中打开intercept截断选项卡中的拦截请求

打开浏览器,输入需要访问的URL进入,便开始抓包,后续可根据自己需求对其进行操作

抓HTTPS包的证书设置

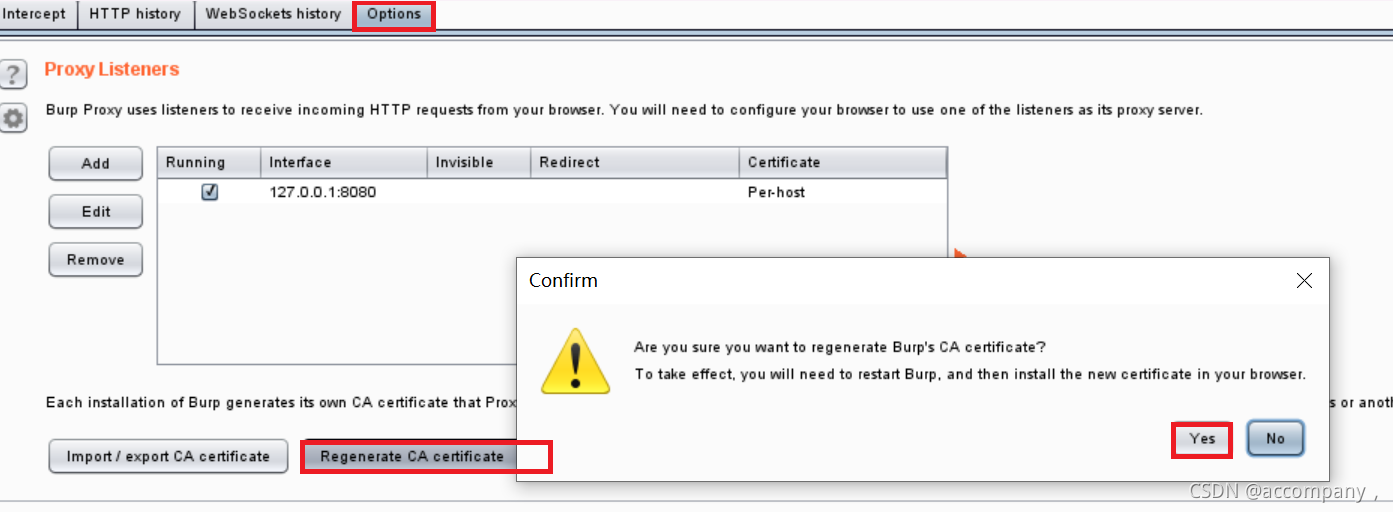

CA证书再生成

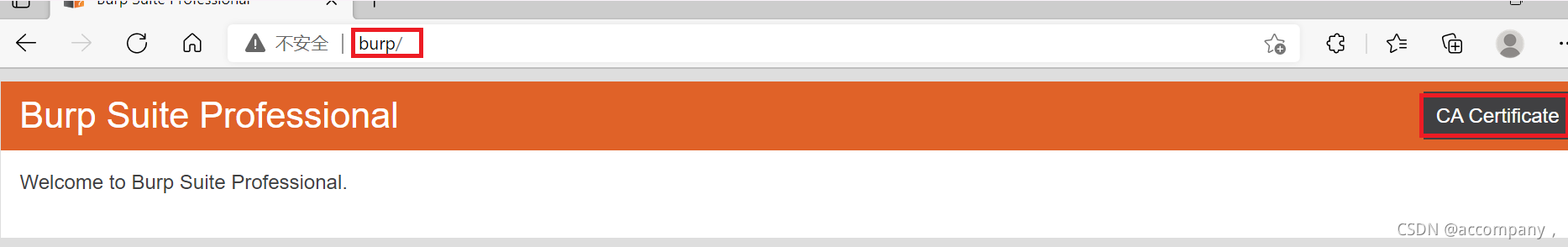

浏览器进入burp获取证书

下载安装后在浏览器的证书中进行导入