张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 - 第12421页

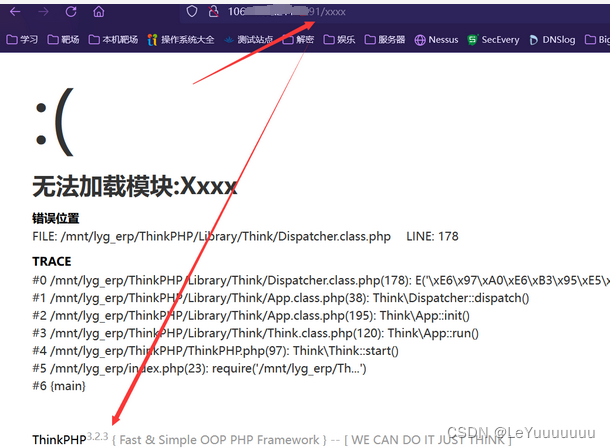

ThinkPHP漏洞大全

发布 : jia | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 368次

tp5payload大全https://github.com/SkyBlueEternal/thinkphp-RCE-POC-Collectiontp5参考文献https://blog.csdn.net/weixin_40709439/article/details/86564457tp版本发现1.使用错误的路径2.采用错误的参数1.版本5.0.x<5.0.231.05.0.x-5.0.23通杀RCE-payload#第一个http://127.0.0.1/cms/thinkPHP5/thinkphp_5.0.0/public/?s=captcha&test=whoamiPOST_method=__construct&filter[]=sys

MYSQL 修改时区的几种方法

发布 : ofheart | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 614次

一、通过MySQL命令模式下进行修改:1、首先查看MySQL当前的时间>selectcurtime();>showvariableslike"%time_zone%";time_zone说明mysql使用system的时区,system_time_zone说明system使用CST时区2、进行修改>setglobaltime_zone='+8:00';(修改mysql全局时区为北京时间,也就是我们所在的东8区)>settime_zone='+8:00';(修改当前会话时区)>flushprivileges;(立马生效)二、不方便重启MySQL,临时解决时区问题:mysql_query("SETtim

Phpstudy简介与使用教程

发布 : hui | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 476次

1.phpstudy是什么?phpstudy是一个php运行环境的集成包,用户不需要去配置运行环境,就可以使用,phpstudy不仅是一款比较好用的php调试环境工具,并且还包括了开发工具和常用手册,对于新手是有很大帮助的。2.phpstudy下载地址小皮面板(phpstudy)-让天下没有难配的服务器环境!(xp.cn)https://www.xp.cn/3.phpstudy的使用教程1.打开软件,启动Apache和MySQL服务。 2.点击网站,点击管理里的根目录。这里面放的是我们需要去执行的文件,也就是www目录下面。 3.我们在这个文件里面创建一个简单的php文件。 4.打开浏览器,输入http://localhost/phpinfo.php。ph

最全phpmyadmin漏洞汇总

发布 : hao | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 725次

目录一、phpMyAdmin简介二、查看phpmyadmin版本三、历史漏洞及poc利用1、万能密码直接登入2、CVE-2009-1151:远程代码执行3、CVE-2012-5159:任意PHP代码攻击4、CVE-2013-3238:远程PHP代码执行5、WooYun-2016-199433:任意文件读取漏洞6、CVE-2014-8959:本地文件包含7、CVE-2016-5734:后台命令执行RCE8、CVE-2017-1000499跨站请求伪造9、CVE-2018-12613:后台文件包含10、CVE-2018-19968:任意文件包含/RCE11、CVE-2019-12922跨站请求伪造12、CVE-2020-0554:后台SQL注入四、一些总结

html网页如何获取后台数据库的数据(html + ajax + php + mysql)

发布 : jie | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 314次

博主联系方式:QQ:1540984562QQ交流群:892023501群里会有往届的smarters和电赛选手,群里也会不时分享一些有用的资料,有问题可以在群里多问问。目录html代码php文件代码还得在vscode上的php配置以及php环境搭建基于PhpStudy完成web配置登录数据库mysql的table准备将html文件和php文件项目放入WWW文件夹下跨域问题以及解决方案HTML是无法读取数据库的,HTML是页面前端脚本语言,要想从HTML网页中获取SQL数据库里的数据,需要借助JSP或ASP或PHP或RUBY等语言来实现。简单的关系可以这样理解:数据库<—>JSP或ASP或PHP或RUBY等语言<—>HTML这里我们选取php作为我

php字符串的截取方式

发布 : ofheart | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 303次

1、中文截取:mb_substr()。mb_substr(str,str,str,start,length,length,length,encoding)实例echomb_substr('这个真的很nice',0,3,'utf-8');//输出这个真2、英文截取:用substr()函数。如果截取的字符串是多个字节,就会出现乱码。在utf8编码下,由于一个汉字占3个字节。$str='hello';echosubstr($str,1,2);//输出el3、$str[0],将字符串看做字符集合,中文不适用。$str='hello';echo$str[0];//输出h以上就是php字符串的截取方式,希望对大家有所帮助。 文章转自:php字符

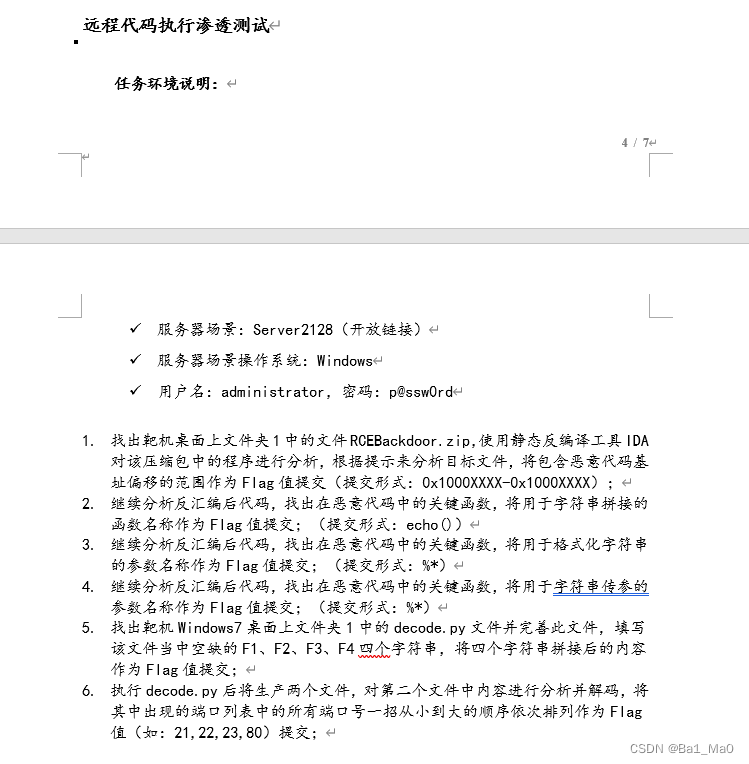

全国中职网络安全B模块之国赛题远程代码执行渗透测试 //PHPstudy的后门漏洞分析

发布 : 郑州电脑哥 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 649次

简介需要工具和环境的可以加群809706080,有什么不会的也可以在里面提问,我看到会第一时间回答1.找出靶机桌面上文件夹1中的文件RCEBackdoor.zip,使用静态反编译工具IDA对该压缩包中的程序进行分析,根据提示来分析目标文件,将包含恶意代码基址偏移的范围作为Flag值提交(提交形式:0x1000XXXX-0x1000XXXX);进入桌面后,解压文件,可以看到有以下文件通过我朋友雨泽的中间件漏洞文章和这个php的版本,可以猜到这题考的是前几年phpstudy的后门漏洞雨泽的文章链接:https://blog.csdn.net/liufdfd/article/details/125507247?spm=1001.2014.3001.5501phpstudy的后门漏

[ 靶场环境篇 ] pikachu 靶场环境搭建(特别详细)

发布 : admin08 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 1475次

![[ 靶场环境篇 ] pikachu 靶场环境搭建(特别详细)](http://zhangshiyu.com/zb_users/upload/2022/07/20220724110520165863192051974.png)

想入门渗透行业呢光有理论基础是不够的,更重要的是实践经验。接下来我会分享一些入门级靶场,从环境搭建一直到通关教程。入门级靶场会分享:pikachu、DVWA、XSS-labs、sql-labs、upload-labs等内容。目录一、环境准备1搭建环境2下载链接二、安装教程1.首先我们需要搭建好PHPstudy:2.下载pkachu靶场源码 3. 解压缩并放入如下文件夹(网站根目录)4. 修改配置文件(mysql用户名:root密码:root 保存)5.修改完保存,安装初始化界面 6. 点击安装/初始化,显示如下界面则安装完成 7.提一下pikachuxss后台三、专栏分享一、环境准备1搭建环境Windows10+p

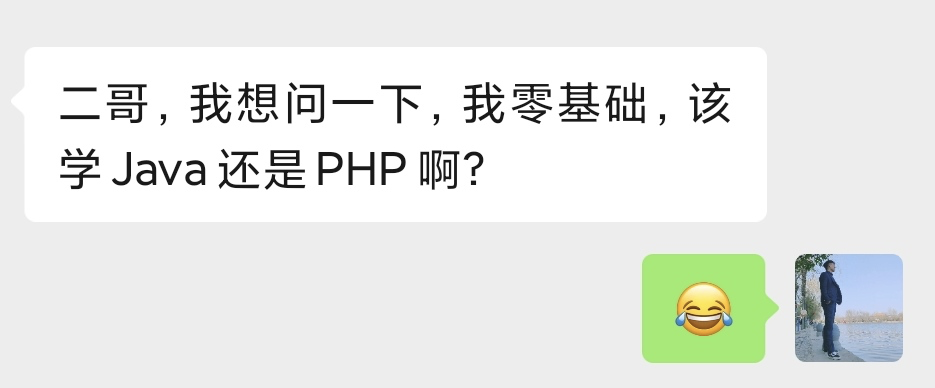

绝不误人子弟!零基础应该选择学习Java、PHP,还是前端?

发布 : admin08 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 367次

上周,有读者私信我说,“二哥,零基础该选择Java还是PHP啊?”我瞬间就误了!PHP?世界上最好的编程语言?后来,又有读者私信问我,“挺纠结的,不知道该选前端还是Java?”真不好选,因为“男怕入错行,女怕嫁错郎”,初学者纠结这个问题也是情有可原。首先来说说PHP,Web蛮荒的年代,PHP真的是王者姿态,连Java可能都要礼让三分,但近些年,PHP只能做一些速成型的外包项目了,如果想增加更多的业务,想在性能上有所改善,PHP就真的很难了!所以,本着不误人子弟的原则,我推荐选Java。前端的事,随后再说。对于编程新村的同学来说,最重要的是找到工作,对吧?你要是给我说,你是凭借着一腔热血才学编程的话,我还真的是将信将疑。毫无疑问,就找工作而言,Jav

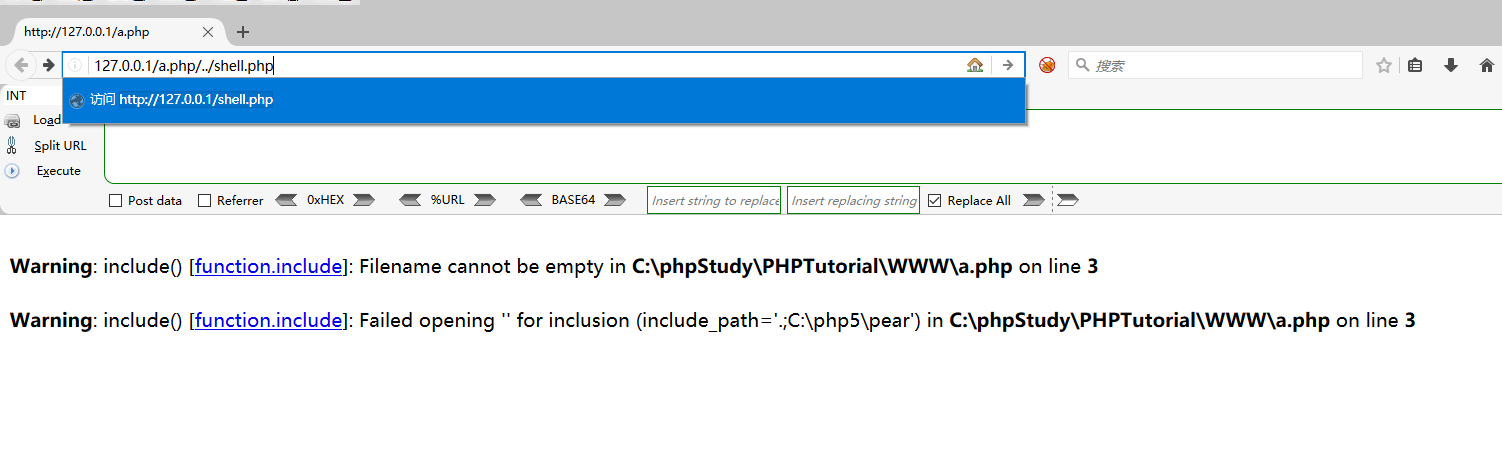

文件包含漏洞及原理

发布 : ofheart | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 370次

什么是文件包含漏洞1:随着网站的业务的需求,程序开发人员一般希望代码更加灵活,所以将被包含的文件设置为变量,用来进行动态调用,但是正是这种灵活性通过动态变量的方式引入需要包含的文件时,用户对这个变量可控而且服务端又没有做合理的校检或者校检被绕过就造成了文件包含漏洞。经常见到的函数1:include()当前使用该函数包含文件时,只有代码执行到include()函数时将文件包含起来,发生错误时给出一个警告,然后继续执行语句2,include_once()功能和include()相同,区别当重复调用一个文件时,程序只调用一次3:reguire()执行如果发生错误,函数会输出错误信息,并终止脚本的运行4:require_once()功能与require()相同区别在于当重复调用一个文件时

最新文章

-

- 无删减《满院宅斗强者,本妾室好想逃》在线阅读

- 重生换亲,我被糙汉捧在手心小说无删减免费阅读

- 求瞿绾眉小说免费资源

- 放弃暗恋后,疯批哥哥宠她入骨免费在线阅读,宋亦凝贺今尧完结版

- 无删减版《人在江湖:我把东方不败打趴下了》在线免费阅读

- 男女主人公陈玄陈清小说闭关涅槃而已,归来被后世直播了?免费阅读

- 都重生了,谁还选择前期姐啊?江跃林想月在线免费阅读

- 无删减版《都重生了,谁还选择前期姐啊?》免费阅读

- 娇软表妹进府:禁欲世子疯魔了许婉若谢羡予小说在线章节目录阅读最新章节

- 舔狗舔到最后,她又丢钱又丢命沈熹微赵庭深小说在线免费阅读

- 真千金被读心,祖宗棺材盖不住啦(夏听芒夏名诚)免费阅读 -

- PHP后台+微信校园失物招领小程序毕业设计源代码作品和开题报告

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1