张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 过滤 - 第1页

02月01日

第四届江西省高校网络安全技能大赛初赛部分Writeup_末初 · mochu7

发布 : zsy861 | 分类 : 《休闲阅读》 | 评论 : 0 | 浏览 : 407次

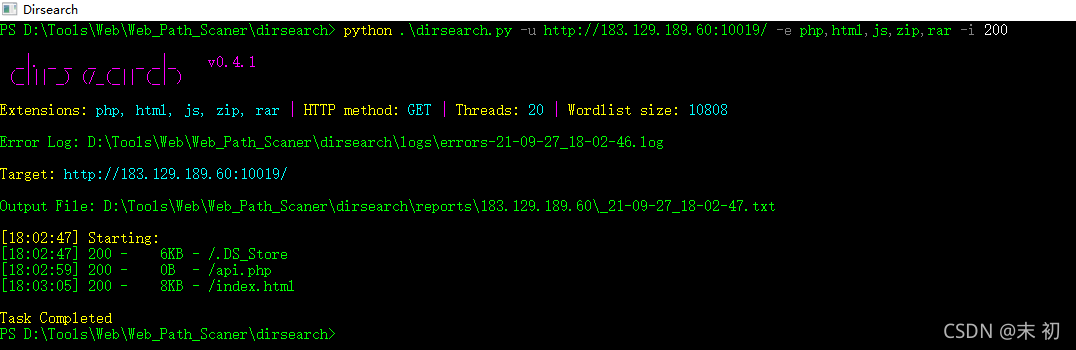

目录扫描发现

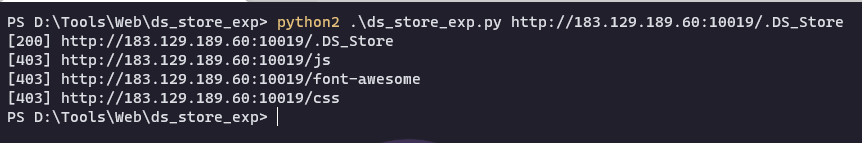

.DS_Store文件

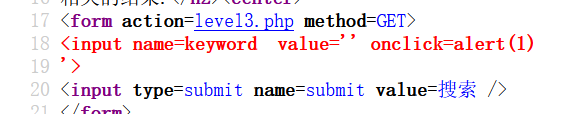

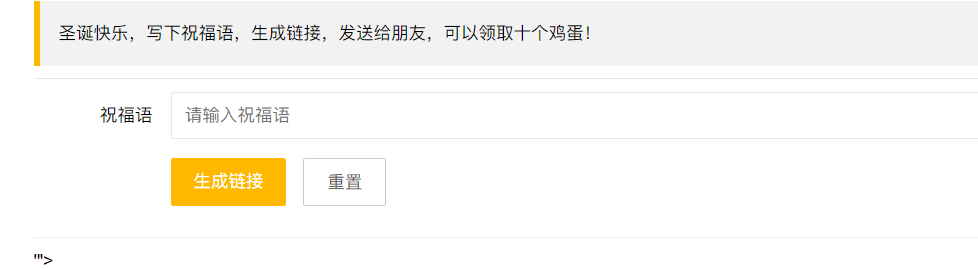

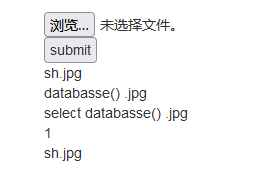

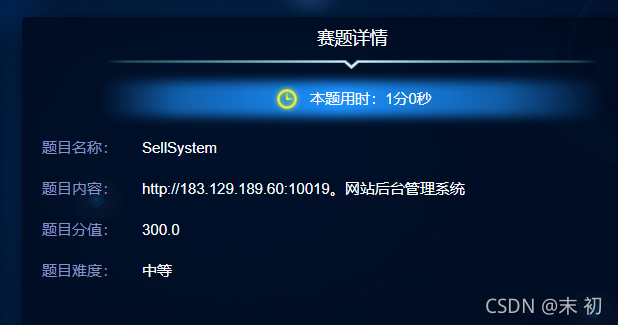

文章目录WebEasyPHPfunny_gameadminloginSellSystemMiscWebEasyPHPfunny_game保存下载页面后,在index.js中发现一个win()函数把内容拿出来放到控制台直接执行var_0x46ec=['PD4d','w7Nbwoh1w6IWw6gMwovDr8OFTFHCq8OWwrLDrwQMwrnClEcbw5LCm2DCuEU1wopOw5HDlMOqw4M

10月14日

ctfshow-萌新-web15( 人为什么要活着?难道埃塞俄比亚再无我阿呆容身之处?)_wangyuxiang946的博客

发布 : zsy861 | 分类 : 《资源分享》 | 评论 : 0 | 浏览 : 551次

search zhannei

最新文章

-

- 全书免费庄霖烟周景_庄霖烟周景全书免费

- 我妈给舅舅700万,却只给我300块(陈浩江迟屿)_我妈给舅舅700万,却只给我300块

- 重生拒绝收徒白眼狼悔哭(苏云凤天翔苏幽璃),重生拒绝收徒白眼狼悔哭

- 完结文空玫列表_完结文空玫

- 太子府在逃小娇妃沈绯樱江惟晏完本_太子府在逃小娇妃(沈绯樱江惟晏)

- 废掉我的手后,他求我别走(宋决)_废掉我的手后,他求我别走

- 军神回国参加葬礼,却发现妻子换人了(林若岚周雨晗)_军神回国参加葬礼,却发现妻子换人了(林若岚周雨晗)

- 全文我退赛后,会掐诀的术数奇才慌了(秦素雪项天月)列表_全文我退赛后,会掐诀的术数奇才慌了

- 完结文重生1985,少年大有可为列表_完结文重生1985,少年大有可为(沈墨沈川)

- 乖,你开口说话我就停!(徐杳杳秦霁)_乖,你开口说话我就停!(徐杳杳秦霁)

- 在春天告别(沈念薇宋雨萱)

- 地府外卖员被撞后全书周瑾年于露露赵强在线

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1