张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 利用 - 第1页

01月10日

编程笔试(解析及代码实现):字符串反转(字符串逆序输出)代码实现十多种方法对比(解析思路及其耗费时间)详细攻略_一个处女座的程序猿

发布 : zsy861 | 分类 : 《资源分享》 | 评论 : 0 | 浏览 : 497次

09月24日

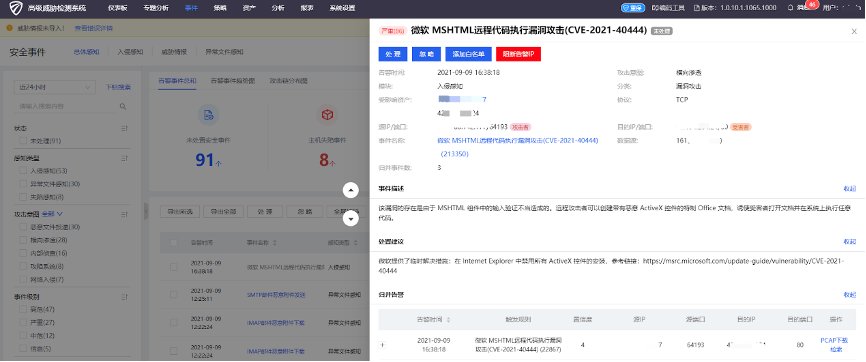

Windows MSHTML远程代码执行漏洞风险通告更新,腾讯安全支持全面检测拦截_qcloud_security的博客

发布 : zsy861 | 分类 : 《资源分享》 | 评论 : 0 | 浏览 : 546次

09月10日

Apple补丁解决iOS、iPadOS和macOS中的0day漏洞_J0hnson666的博客

发布 : zsy861 | 分类 : 《关注互联网》 | 评论 : 0 | 浏览 : 527次

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1