任务一:攻击日志分析

- 从靶机服务器的FTP上下载attack.pcapng数据包文件,通过分析数据包attack.pcapng,找出黑客的IP地址,并将黑客的IP地址作为FLAG(形式:[IP地址])提交;(1分)

-

继续查看数据包文件attack.pacapng,分析出黑客扫描得到的靶机开放的端口,将靶机开放的端口作为FLAG(形式:[端口名1,端口名2,端口名3…,端口名n])从低到高提交;(1分)

- 继续查看数据包文件attack.pacapng,分析出黑客成功入侵后获得的操作系统的版本号,将操作系统的版本号作为FLAG(形式:[操作系统版本号])提交;(1分)

-

继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第一条命令,并将执行的第一条命令作为FLAG(形式:[第一条命令])提交;(1分)

-

继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第二条命令,并将执行的第二条命令作为FLAG(形式:[第二条命令])提交;(2分)

-

继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第二条命令的返回结果,并将执行的第二条命令返回结果作为FLAG(形式:[第二条命令返回结果])提交;(2分)

- 继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第三条命令的返回结果,并将执行的第三条命令返回结果作为FLAG(形式:[第三条命令返回结果])提交。(2分)

解析:

第一题找黑客IP,协议http默认就是第一个数据包的第一个IP

Flag:192.168.10.106

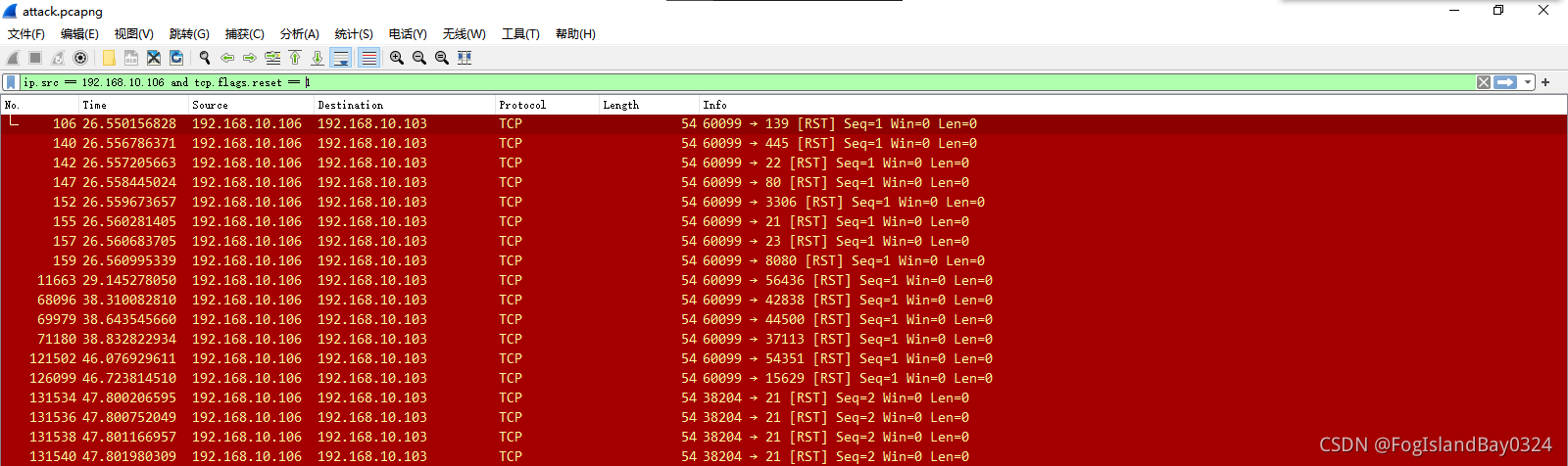

第二题找端口,根据tcp的连接原理,当黑客是使用半开是扫描

我们使用过滤规则

ip.src == 192.168.10.106 and tcp.flags.reset == 1

Flag:21.22.23.80.139.445.3306.8080

第三题:找入侵后过获得的操作系统的版本号

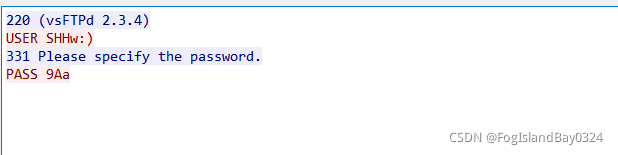

在筛选所有常规服务后,发现只有ftp是黑客成功入侵的服务

我们去过滤FTP

看到SHHw: 9Aa

我们想到就应该是vsftpd2.3.4,可以最追踪流看一下

在追踪流之后我们发现在输入账号密码之后就没有了数据交流

所以我们要想到tcp.port == 6200

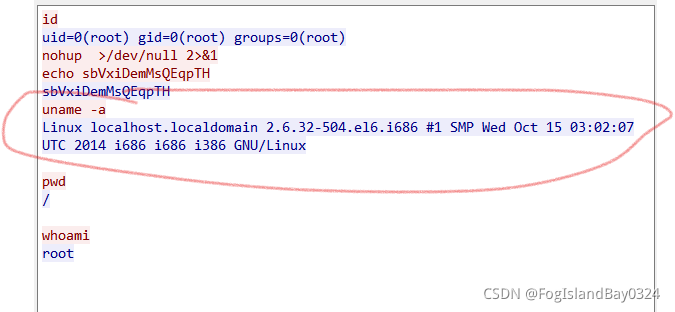

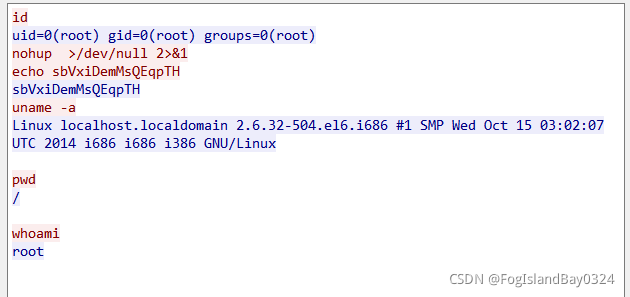

随便找一个包,然后我们追踪流随便一个包,我们看到操作系统的版本号

tcp.port == 6200

Flag:Linux localhost.localdomain 2.6.32-504.e16.i686

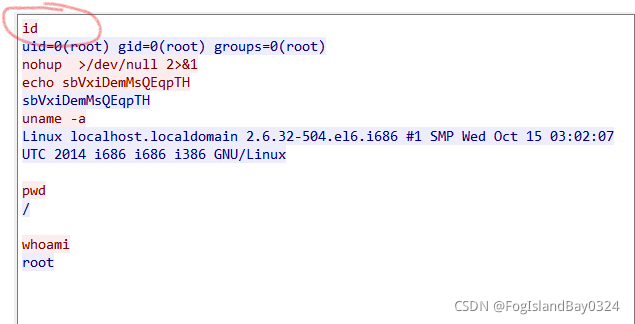

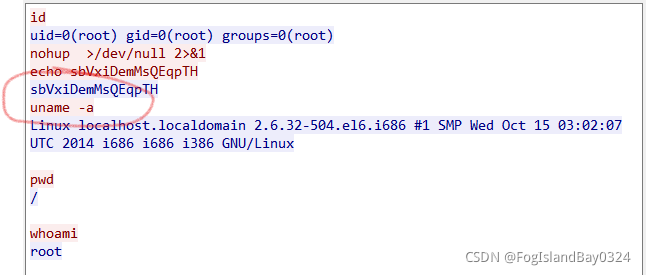

第四题:看入侵后执行的第一个命令

第五题:找入侵后的第二条命令

Flag:uname -a

第六题:第二条命令返回的结果

Flag:Linux localhost.localdomain 2.6.32-504.e16.i686 #1 Web Oct 15 03:02:07 UTC 2014 i686

i686 i386 GNU/Linux

第七题:看第三条命令返回的内容

Flag:/