在现代Web应用开发中,Nginx作为反向代理的架构被广泛采用。这种架构具备高性能、易扩展的特点,但也带来了Web层的安全挑战。Web应用防火墙(WAF)作为专门防御Web应用层攻击的安全措施,能够为此架构增加一层强有力的保护屏障。

本文将介绍WAF在Nginx架构中的应用,探讨其工作原理、常见配置及其对Web安全的影响。

1. WAF的概念与作用

**Web 应用防火墙(WAF)**是用于过滤和监控HTTP/HTTPS流量的安全工具,主要防御Web应用层的攻击,如SQL注入、跨站脚本(XSS)、文件包含攻击等。WAF可以识别和阻止恶意请求,在入侵到达应用程序之前进行拦截,从而保护服务器和应用的安全。

在现代Web应用开发中,Nginx作为反向代理被广泛采用。这种架构具备高性能、易扩展的特点,但也带来了Web层的安全挑战。Web应用防火墙(WAF)作为专门防御Web应用层攻击的安全措施,能够为此架构增加一层强有力的保护屏障。下面我

2. Nginx架构中的WAF部署

在Nginx架构设计中,通常的工作流程如下:

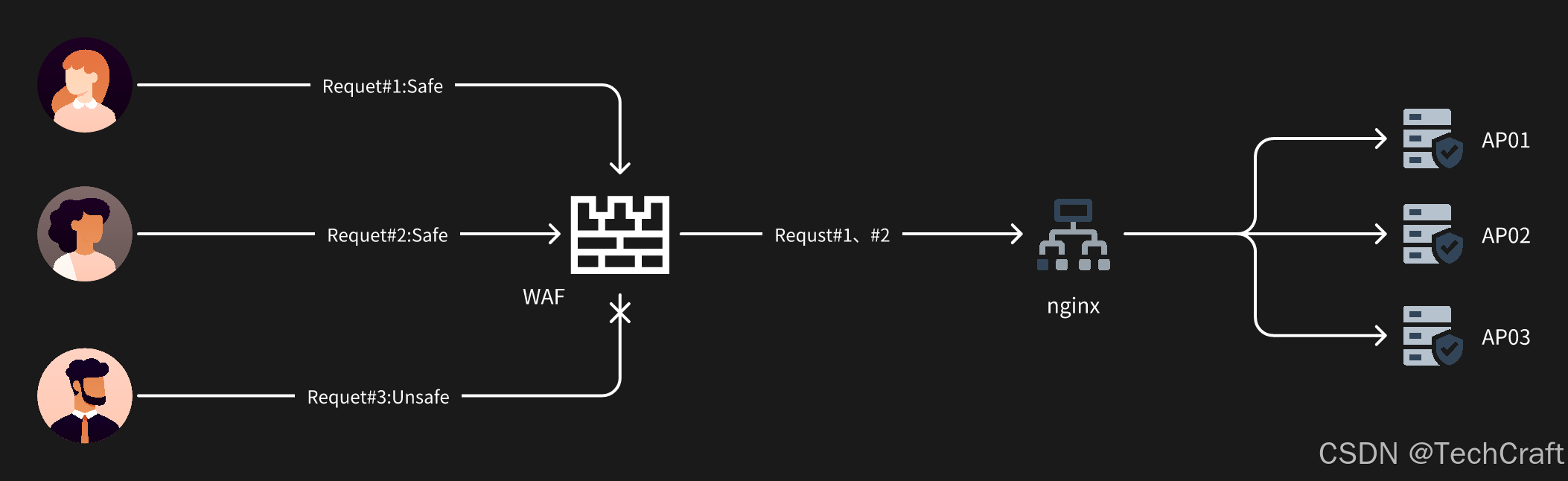

Nginx作为反向代理:Nginx位于外部网络与后端应用服务器之间,处理来自客户端的请求,并将其转发给后端的应用。Web应用服务器:处理业务逻辑并响应客户端请求。WAF在Nginx前端或与Nginx集成:WAF部署在Nginx之前,或直接与Nginx集成,用于过滤进入Nginx的请求,识别并阻止恶意请求。2.1 WAF前置部署模式

在这种部署模式下,WAF独立部署于Nginx之前,负责处理所有进入Nginx的流量:

在WAF前置部署模式下,用户的请求首先到达WAF,WAF根据预定义的规则进行分析,过滤掉恶意请求,合法的请求则被转发到Nginx,Nginx再将请求代理给后端应用。这种部署方式的优势在于,所有进入Nginx的流量都经过了WAF的审查,并且WAF的策略与Nginx的配置相对独立,便于管理和维护。常见的实施方式包括使用云提供商的托管WAF服务(如AWS WAF、Azure WAF),或部署开源的WAF解决方案。

开源的WAF:

雷池,通过过滤和监控 Web 应用与互联网之间的 HTTP 流量来保护 Web 服务。可以保护 Web 服务免受 SQL 注入、XSS、 代码注入、命令注入、CRLF 注入、ldap 注入、xpath 注入、RCE、XXE、SSRF、路径遍历、后门、暴力破解、CC、爬虫 等攻击。HTTPWAF,一种基于 HTTP 协议的 WAF,它可以识别和阻止 HTTP 流量中的恶意请求。HTTPWAF 是一款软件,可以安装在 Web 服务器之前,对 Web 应用程序的流量进行拦截和检查。它使用规则引擎来识别恶意请求并阻止它们,这些规则可以根据不同的应用程序和安全需求进行定制化。2.2 WAF与Nginx集成模式

在这种模式下,WAF直接与Nginx集成,例如通过Nginx的ModSecurity模块。ModSecurity是一款开源的WAF引擎,能够通过Nginx模块部署,直接嵌入到Nginx的配置中。

用户请求经过Nginx,ModSecurity模块在Nginx处理请求时,分析每个HTTP请求,并根据定义好的规则进行过滤。合法的请求将继续被Nginx转发至Spring Boot应用,恶意请求则会被WAF拦截。这种集成方式性能高,减少了额外的网络跳跃,并且Nginx的高性能和灵活配置与WAF结合,可以实现动态的流量管理和精细化的安全控制。

关于ModSecurity以及如何在Nginx当中不是,参照如下链接:

Installing the Nginx ModSecurity WAFModSecurity3. WAF的配置与安全策略

WAF的核心是规则集,它决定了如何检测并响应各种类型的攻击。常见的规则集包括对以下攻击的防御:

SQL注入(SQL Injection)WAF可以识别异常的SQL语句模式,如包含非法字符、拼接的SQL语句等,阻止恶意用户通过URL、表单输入等方式注入恶意SQL。跨站脚本攻击(XSS)

WAF能够检测和过滤出带有潜在风险的脚本代码,避免攻击者在用户浏览器中执行恶意脚本。文件包含攻击(File Inclusion)

对用户输入内容的严格过滤能够有效防止攻击者利用文件包含漏洞(如LFI/RFI)来访问服务器的敏感文件。拒绝服务攻击(DoS)

一些高级WAF具备防止DDoS攻击的能力,能够通过流量分析识别异常流量,并采取限制措施。

在Nginx架构中,WAF的安全策略通常与应用逻辑和流量特点紧密结合。以下是一些常见的安全策略配置建议: 黑名单与白名单:通过维护已知的攻击者IP或合法用户IP列表,确保WAF能够自动过滤掉无效或恶意请求,同时避免对可信用户的误拦截。基于URI的规则过滤:根据Spring Boot应用的具体URL路径,配置针对性强的URI匹配规则,过滤可能的恶意请求。请求速率限制:结合Nginx的速率限制模块和WAF策略,可以有效防止暴力破解和拒绝服务攻击。

4. WAF在Nginx架构中的实际案例

4.1 使用AWS WAF

在基于AWS云的架构中,AWS WAF可以作为Nginx的前置防护层,结合AWS的CloudFront服务,过滤并阻止针对后端应用的攻击。例如,AWS WAF可以通过预置规则集(如OWASP Top 10规则集)自动防御常见的Web应用攻击。与此同时,开发者还可以基于特定业务需求,自定义规则集,以防止业务逻辑层面上的安全风险。

4.2 Nginx与ModSecurity结合

在自托管的环境下,可以使用Nginx与ModSecurity结合的方式来防护后端应用。ModSecurity可以配置OWASP CRS(核心规则集)来过滤常见的攻击行为。这种模式不仅能够阻挡常见攻击,还可以根据业务逻辑定制规则,识别特定的恶意请求。

例如,应用可能需要处理用户提交的表单数据,通过在ModSecurity中配置特定的规则,可以确保表单中的数据严格按照业务需求进行验证,从而避免可能的SQL注入或XSS攻击。

5. WAF的优势与挑战

WAF在Web应用层提供全面的防护,能够有效应对如SQL注入、XSS等OWASP Top 10漏洞,并且支持根据具体业务需求配置自定义规则集,增强针对性的安全防护。由于WAF能够与Nginx、Spring Boot等常见Web架构紧密集成,其应用层安全性也得到了提升。然而,WAF的深度流量检测会带来一定的性能开销,尤其在高并发环境下可能影响响应速度。此外,配置不当或规则集不完善时,WAF可能出现误报或漏报问题,因此需要定期优化策略以确保其高效运行。

结论

在以Nginx为核心架构的Web应用中,**Web应用防火墙(WAF)**是关键的安全防护组件。通过将WAF与Nginx进行集成或前置部署,企业可以有效提升对Web层攻击的防御能力,并保护其后端应用免受日益复杂的威胁。然而,WAF的配置和维护同样需要专业的安全策略和规则集的持续优化,以保证其在性能和安全性之间取得最佳平衡。