张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 序列化 - 第1页

05月18日

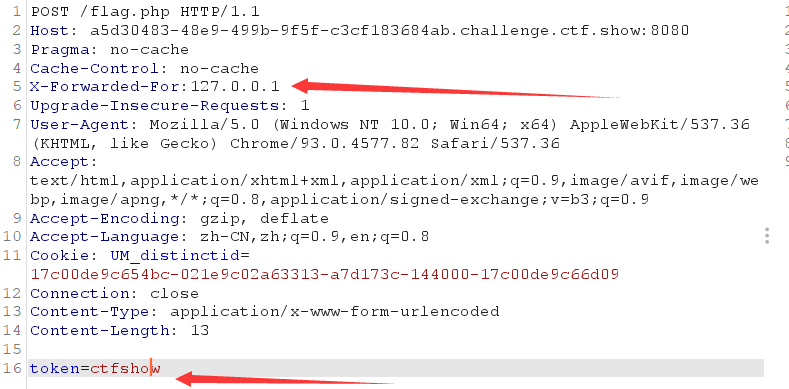

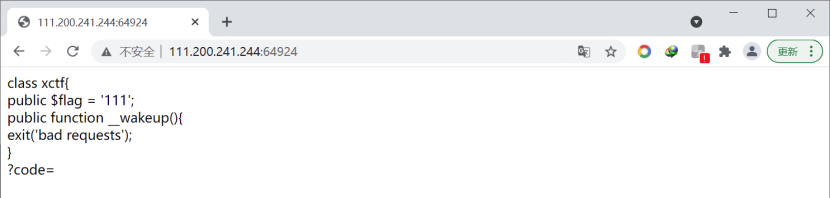

XCTF-攻防世界CTF平台-Web类——10、unserialize3_Onlyone_1314的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 735次

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1

![[自己做个游戏服务器]搞清楚游戏通信协议之protobuf的方方面面,评论继续送书_香菜](https://img-blog.csdnimg.cn/img_convert/d1dec711afe13dd2e91ba9941ae5ff43.png)