张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 注入 - 第1页

06月04日

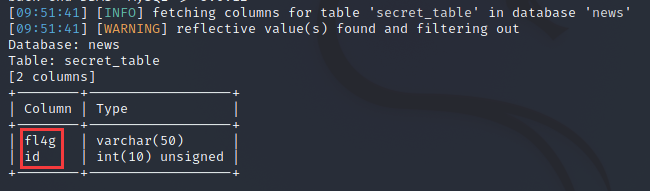

XCTF-攻防世界CTF平台-Web类——7、NewsCenter_Onlyone_1314的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 589次

05月08日

踩坑:Spring静态变量/构造函数注入失败(注入为null)问题的解决方案_兴趣使然的草帽路飞

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 487次

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1