张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 执行 - 第3页

03月10日

java玩转区块链-基础篇-solidity语法-基础类型_heartbeatNothing的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 860次

03月06日

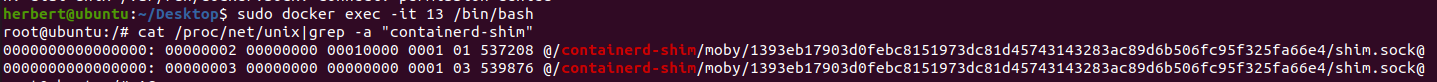

Docker 容器逃逸漏洞(CVE-2020-15257)复现_天问_Herbert555的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 460次

03月06日

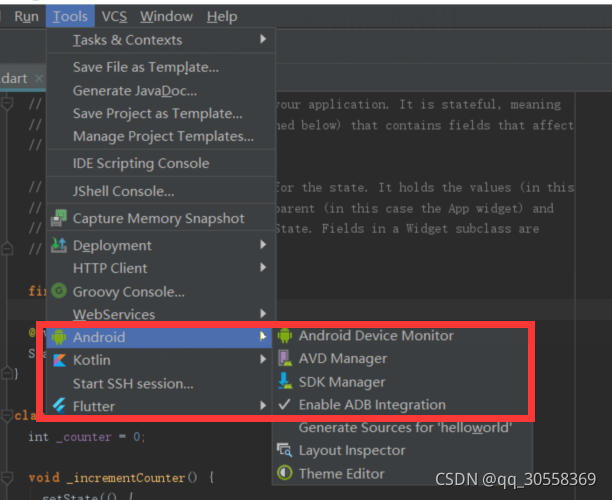

不用Android Studio,基于 IDEA 搭建 flutter开发环境_qq_30558369的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 560次

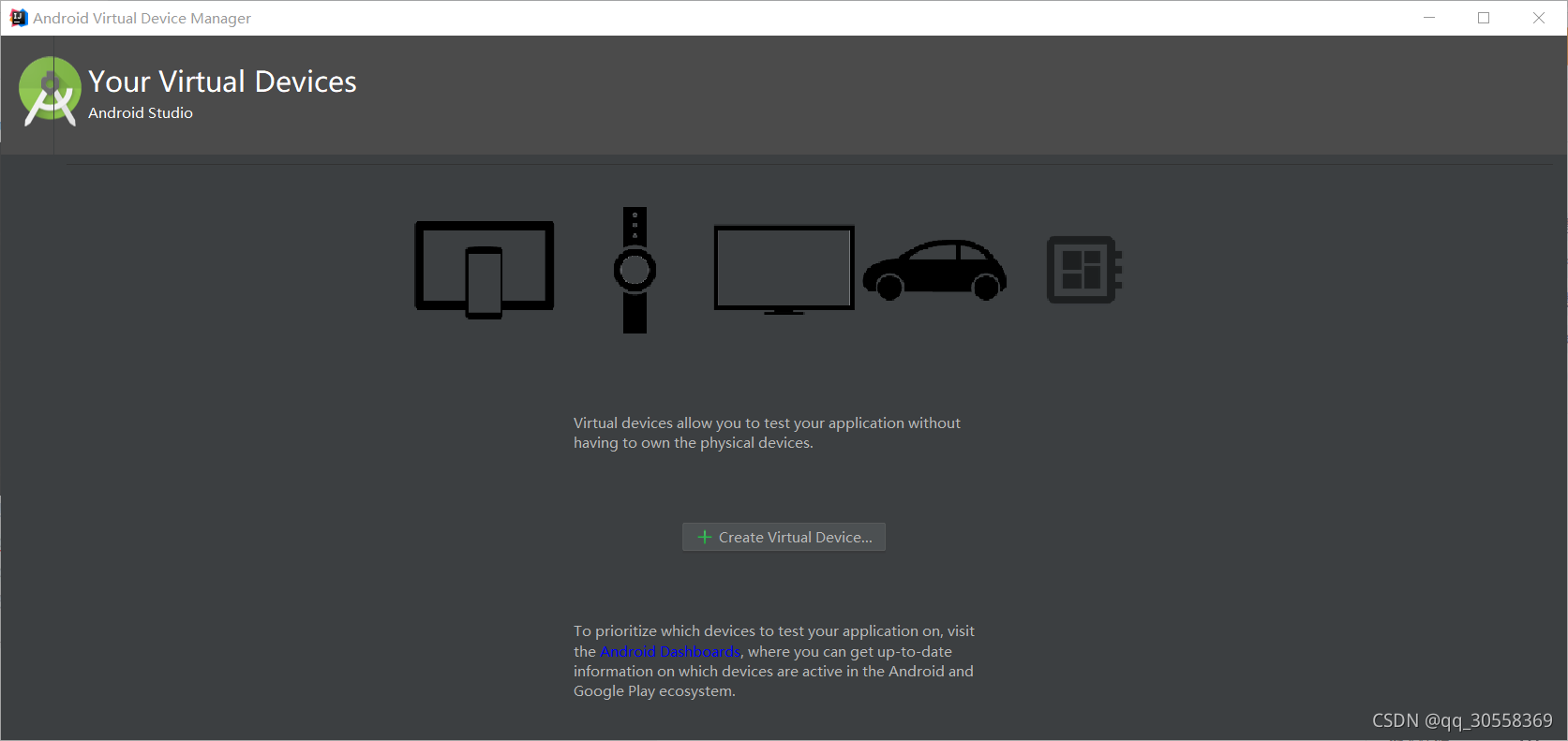

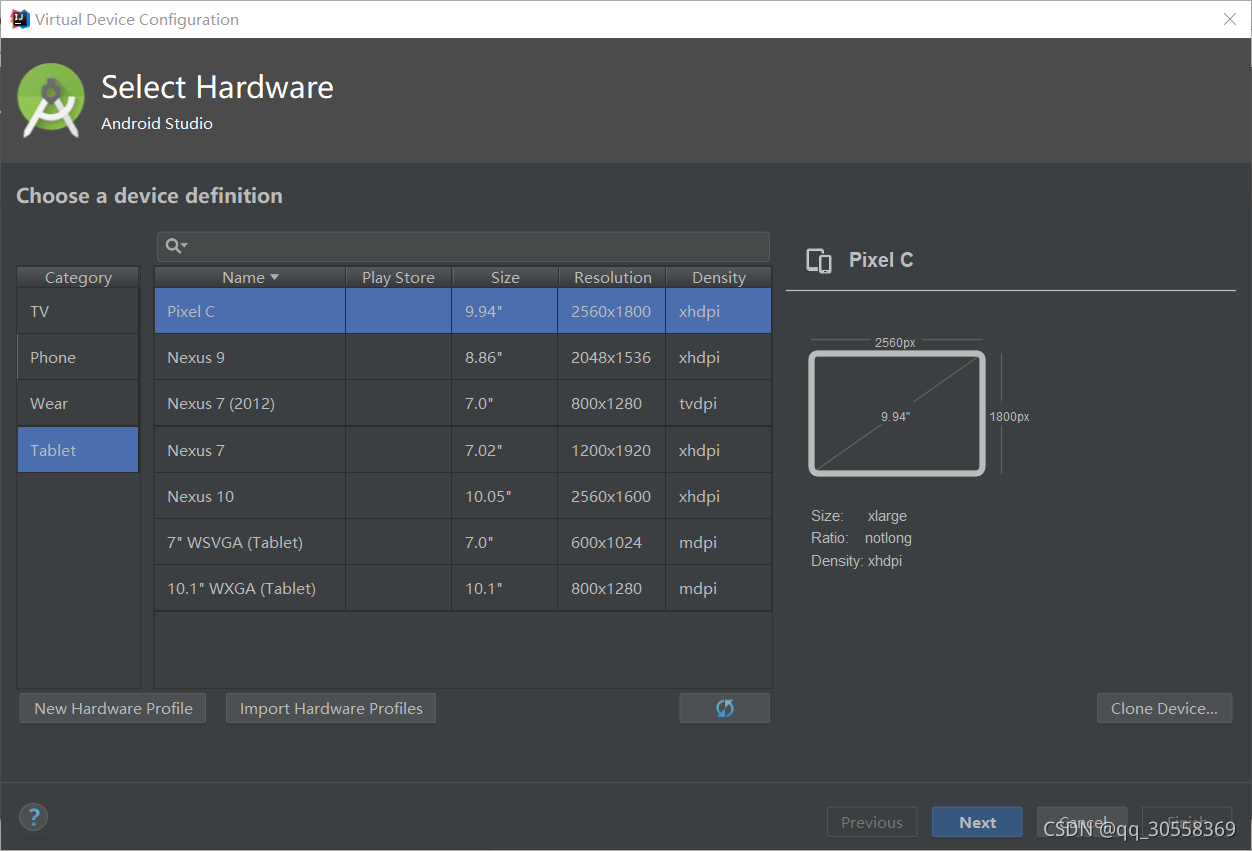

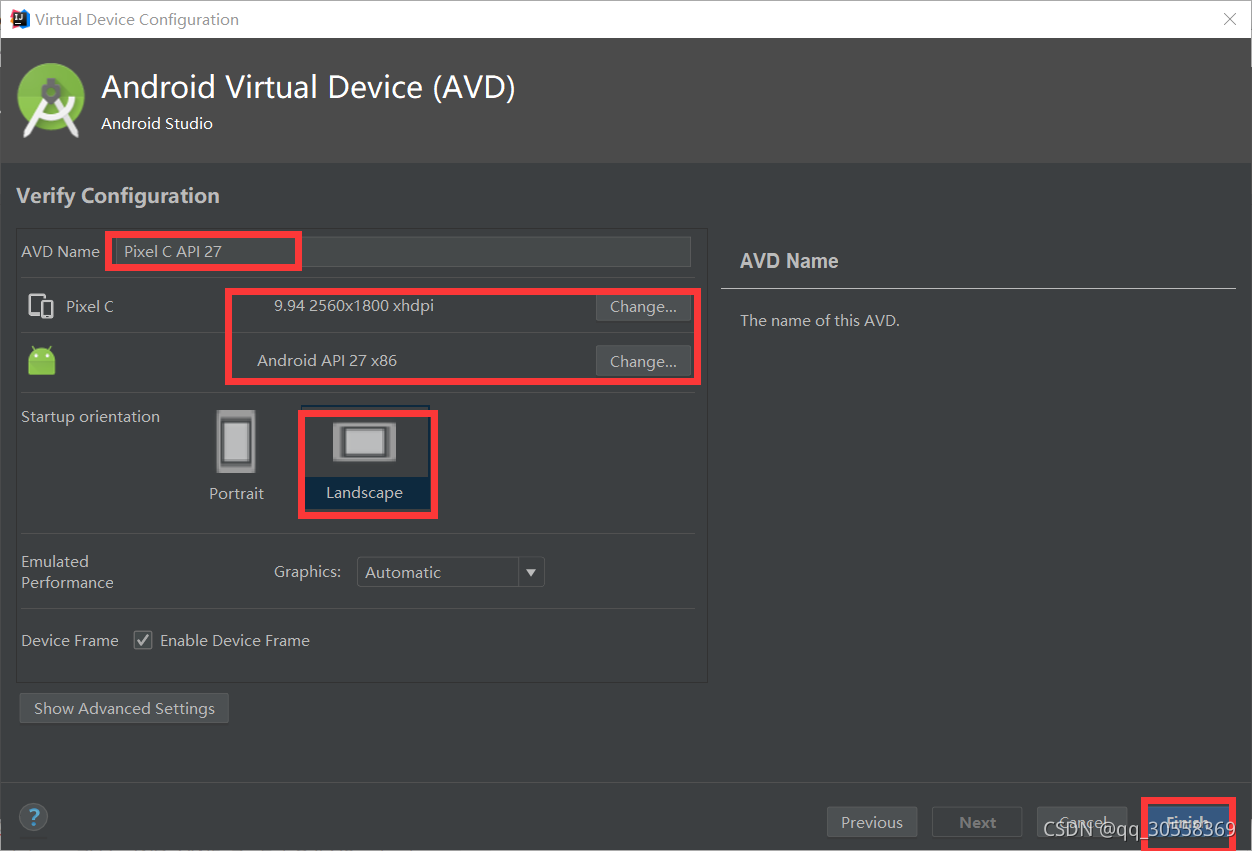

这里创建一个平板模拟器

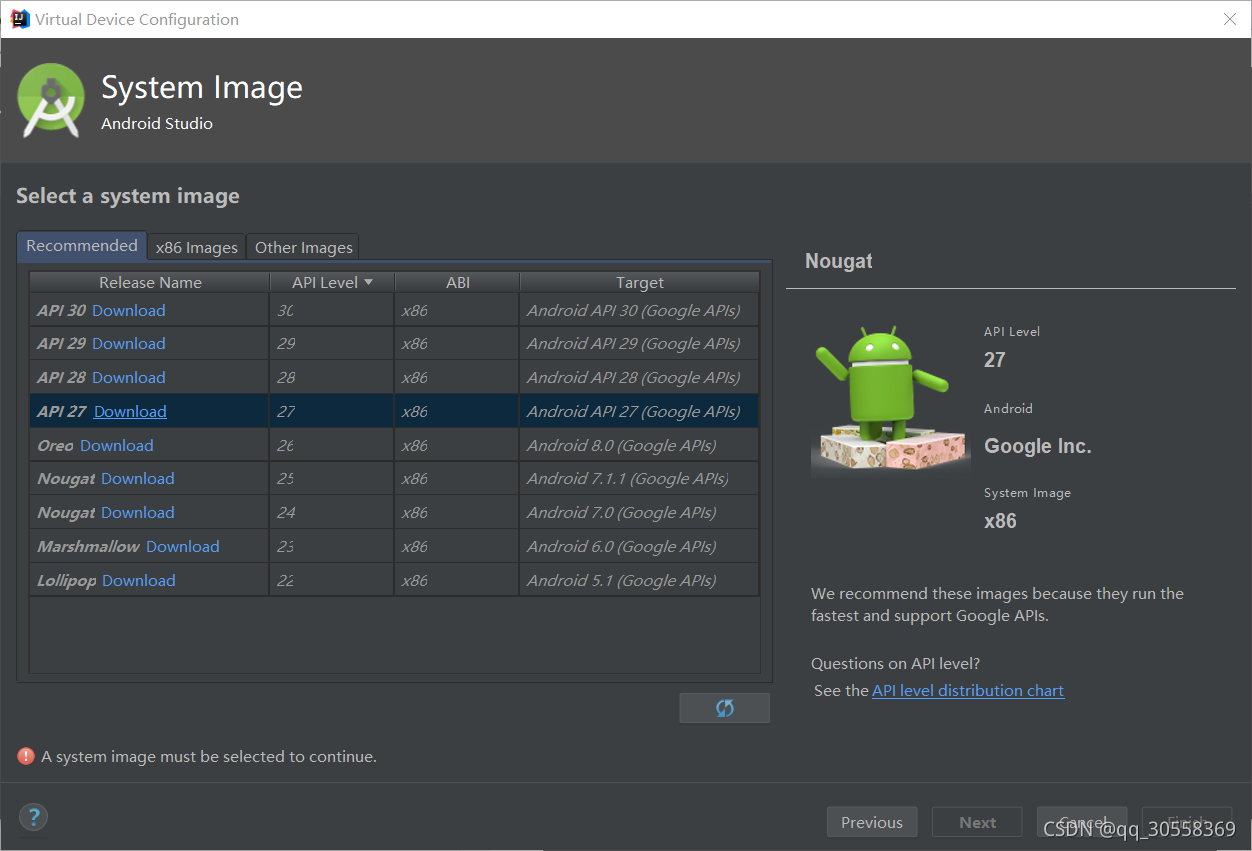

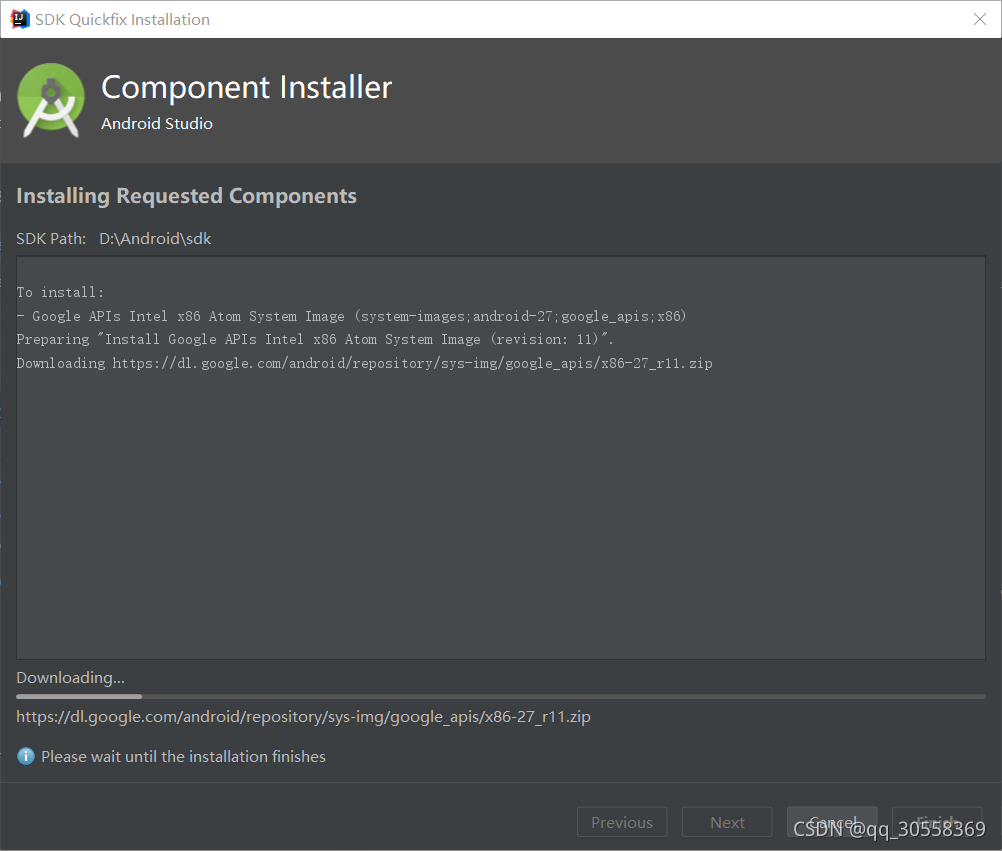

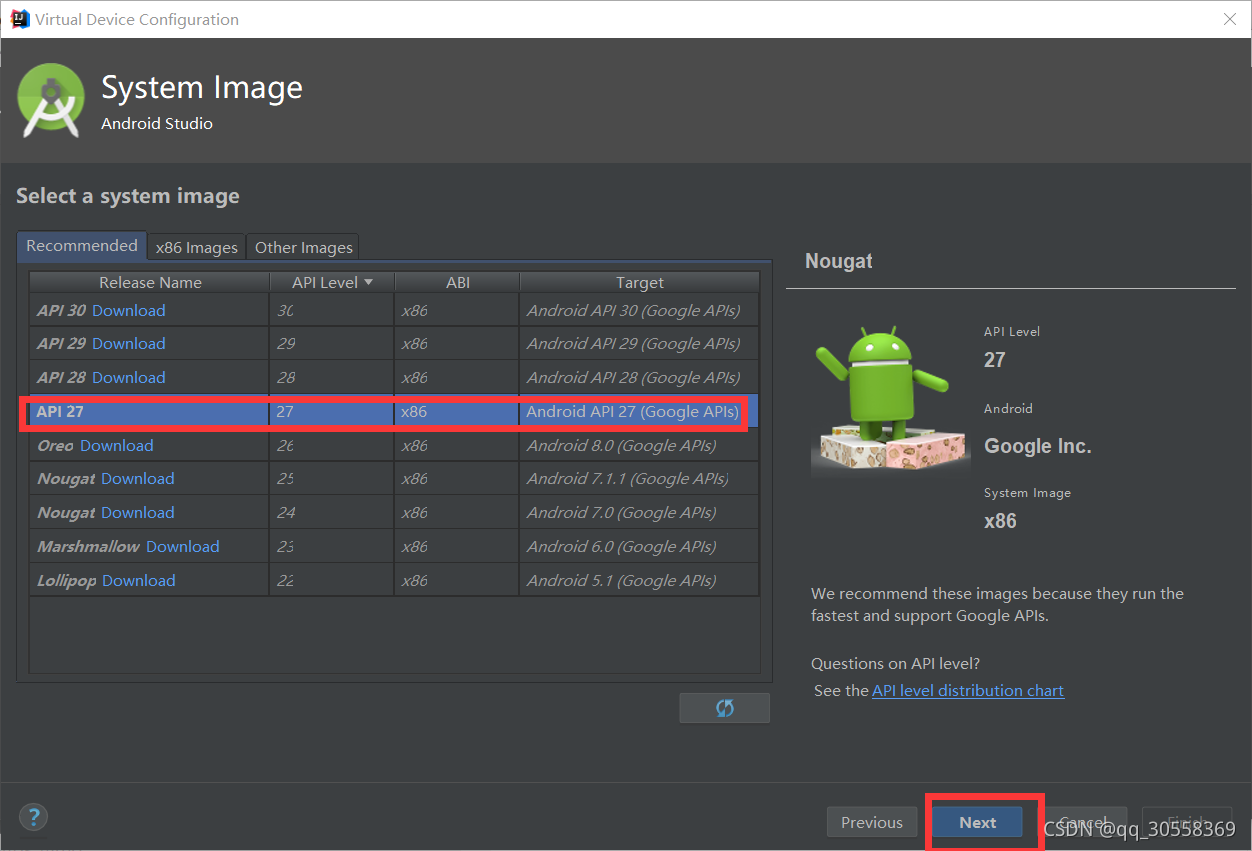

系统镜像选API 27,要先download

确认一下,点击 finish

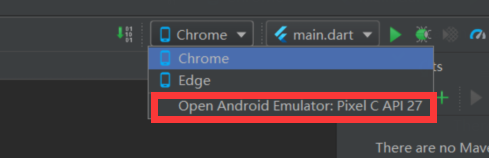

在运行前面的选项中选中打开我们配置的模拟器

不用AndroidStudio,搭建flutter开发环境前言JDK,FLUTTERSDK,ANDROIDSDK的安装及配置JDK安装及环境变量配置fluttersdk的安装及配置AndroidSdk的安装和配置IDEA运行第一个flutter应用flutter插件的安装创建flutter项目前言最近准备做一个简单的app,计划使用flutter,考虑到电脑上已经装了IDEA,而androidstudio也是基于idea的定

03月02日

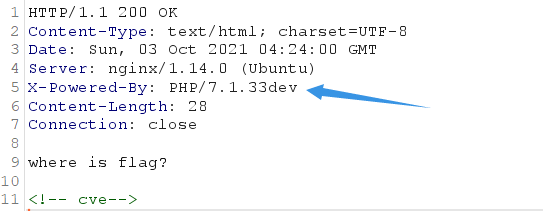

CTFshow刷题日记-WEB-PHPCVE(web311-315)包括PHP-fpm远程代码执行,PHPimap_open函数任意命令执行,PHP-CGI远程代码执行,XDebug 远程调试漏洞_Ocean的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 565次

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1