文中介绍的所有工具,均在压缩包中,结合本文更便于大家下载使用,快速上手。

[CTF常用工具下载]

CTF比赛必备常用工具

一、什么是CTF二、比赛中工具的重要性三、常用MISC(杂项)工具1. Audacity (提取莫斯密码辅助工具)2. stegsolve (图片隐写分析工具)3. QR_Research (二维码工具)4. ZipCenOp.jar(验证是否为伪加密工具)5. AAPR(rar密码破解工具)6. Ziperello(zip密码破解工具)7.Winhex(程序查看调试工具)8. RouterPassView(路由器配置查看工具) 四、常用REVERSE(逆向)工具1. ExeinfoPe (判断软件版本和是否有壳)2. IDA64位3. IDA32位 五、ctf常用扫描字典

一、什么是CTF

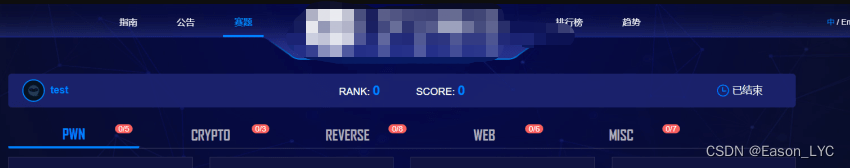

在解题模式CTF赛制中,参赛队伍可以通过互联网或者现场网络参与,这种模式的CTF竞赛与ACM编程竞赛、信息学奥赛比较类似,以解决网络安全技术挑战题目的分值和时间来排名,通常用于在线选拔赛。

主要包括六大类:PWN、CRYPTO(解密)、REVERSE(逆向)、WEB、MISC(杂项)

其中,REVERSE(逆向)和MISC(杂项),在比赛中要使用大量的辅助工具,才能快速解题。本文章也主要聚焦这两类赛题的工具。

二、比赛中工具的重要性

有参加过CTF比赛的小伙伴们都知道,在比赛中分秒必争,却又毫无头绪的时候,一款合适的工具往往能直接决定比赛的成绩。

对很多初次接触CTF的小伙伴们就更是这样。题目本身就有难度,如果我们连基础工具都没有,那第一步找问题点都会很困难,就更不要提解题了。

本文就给大家介绍几款CTF比赛中常用的工具,文中介绍的所有工具,均在压缩包中,结合本文更便于大家下载使用,快速上手。

[CTF常用工具下载]

文中介绍的都是常用且基础的工具 ,也许你还有更好更强大的工具,不妨分享出来,共同学习进步。但比赛前,各位同学电脑上还没有本文介绍的基础工具,那还是草率了些,哈哈。

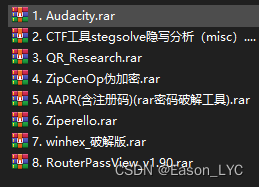

三、常用MISC(杂项)工具

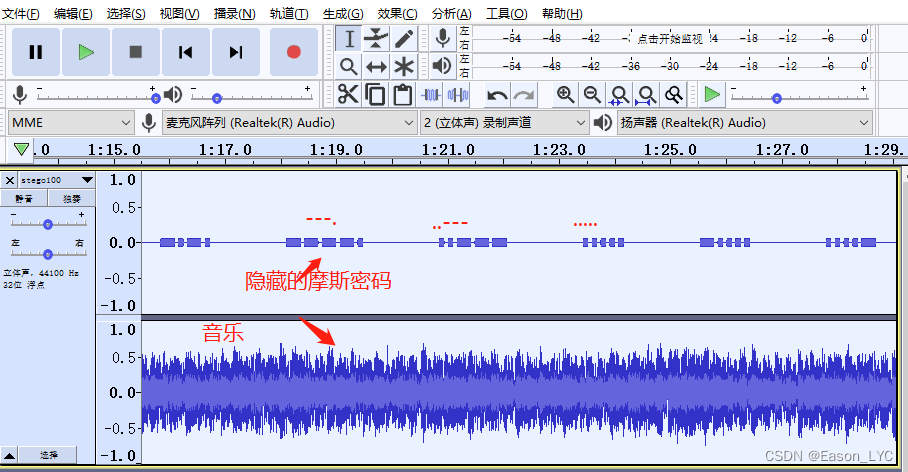

1. Audacity (提取莫斯密码辅助工具)

题目中遇到音频文件,听到长短不一的声音,往往就是摩斯密码题了,你还傻傻靠自己耳朵听几长几短吗?别做梦了,你不是间谍,搞不定的。仅需将文件拖进这个软件,如下图,一目了然。

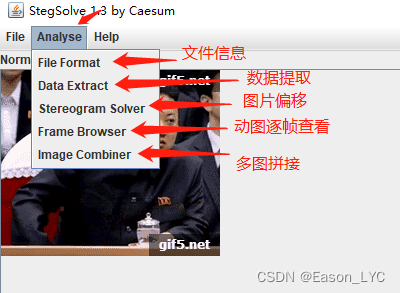

2. stegsolve (图片隐写分析工具)

此款软件,非常常用,建议下载后,网上搜索学习如何使用。

简单介绍就是:选中可疑图片打开。利用四个功能,查看图片中隐藏的各种信息。

打开可疑动图

因为是动图,选择逐帧查看,果然发现在21帧开始陆续隐藏了信息

3. QR_Research (二维码工具)

查找二维码信息的工具,选取工具中截图查看二维码

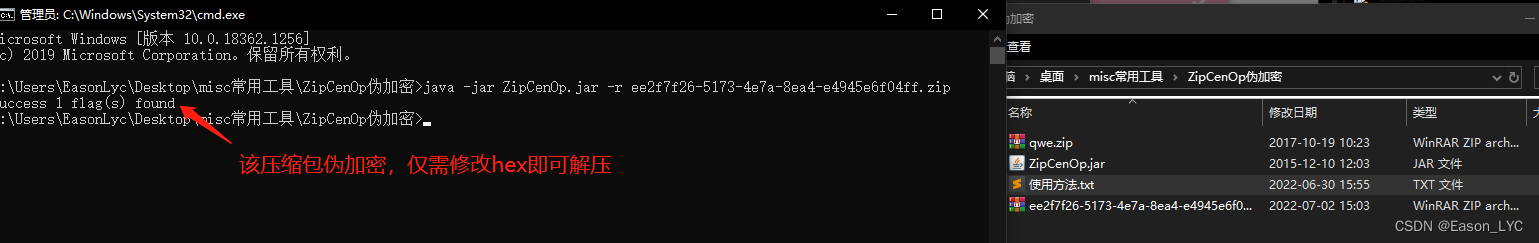

4. ZipCenOp.jar(验证是否为伪加密工具)

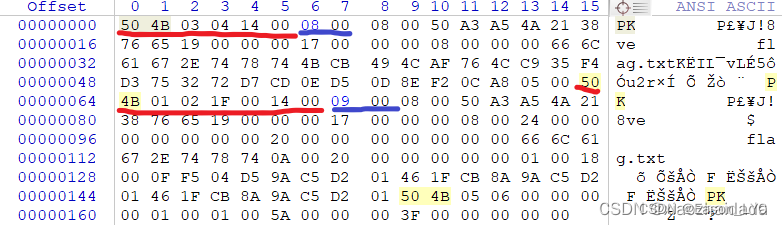

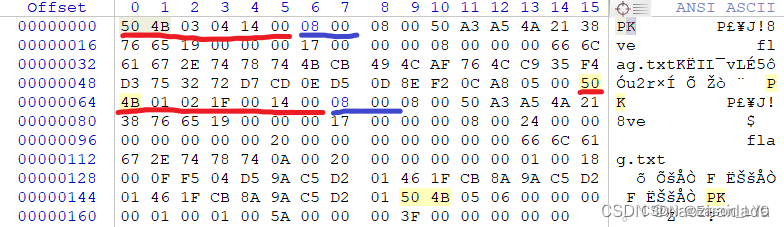

有些压缩包是伪加密的。表现形式是压缩包需要解压密码,但是破解工具又找不到密码。如果是伪加密,其实只要修改hex文件中某位为偶数,即可无密码打开。具体原理可以自行搜索。(如何修改详见下文Winhex工具的介绍)

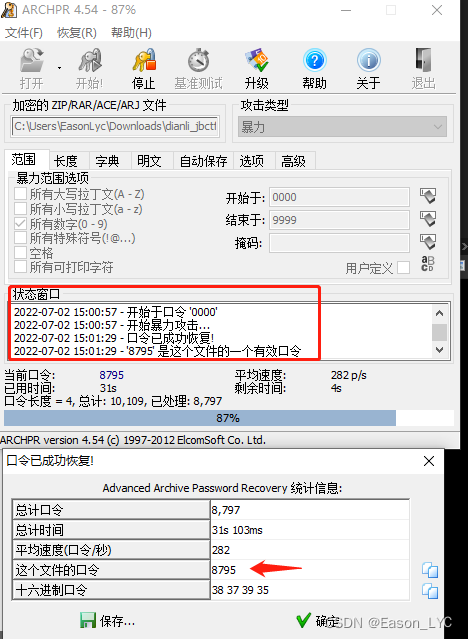

5. AAPR(rar密码破解工具)

rar压缩包是加密的打不开,不要紧,使用此工具,轻松破解

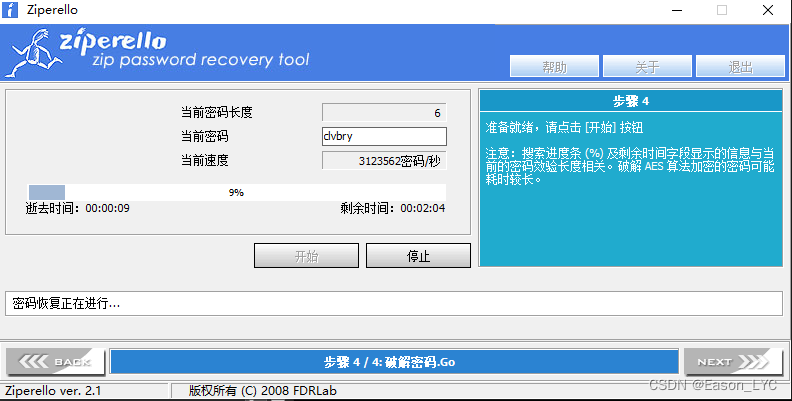

6. Ziperello(zip密码破解工具)

使用方式与上面的软件类似,不过这个速度更快,接近准工业级的破解速度了,非常惊人。

7.Winhex(程序查看调试工具)

使用很简单,将文件拖进winhex即可。如上题,将伪加密压缩包拖进这个文件,修改hex(奇数改为偶数即可),破解加密防护。

修改前 最后蓝线09 00

修改后 08 00 然后另存为一个压缩吧,直接打开,不再需要密码。伪加密的压缩包就是这么纸老虎,仅此而已。

本文重点在工具使用,关于伪加密的详细原理,可网上查找,有非常多的介绍文章。

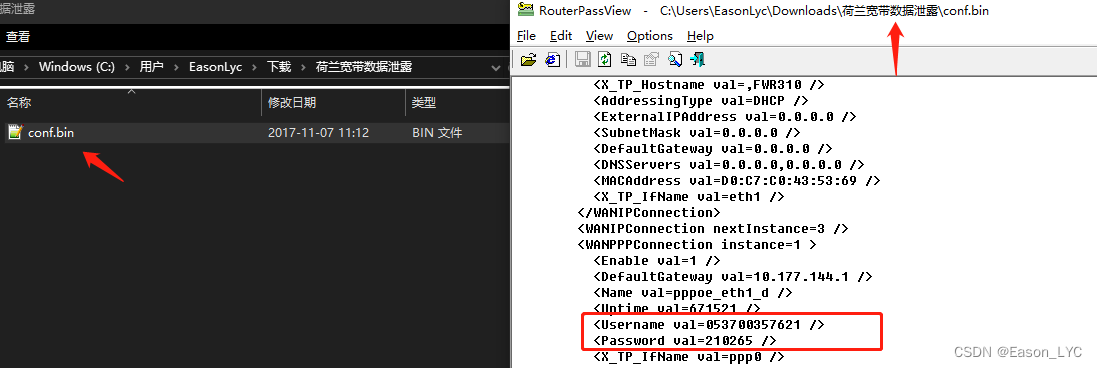

8. RouterPassView(路由器配置查看工具)

千辛万苦搞到些路由器、交换机的配置文件,可要么打不开,要么是乱码。不妨试试这款专门查看某些品牌路由器配置文件的工具。见下图,一目了然:

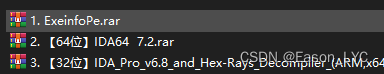

四、常用REVERSE(逆向)工具

REVERSE(逆向)是一个天坑,本文不涉及原理详解,仅介绍软件和一些的基本操作。否则就算写一个系列都不够。

拿到REVERSE(逆向)题目,不要紧,按套路来:

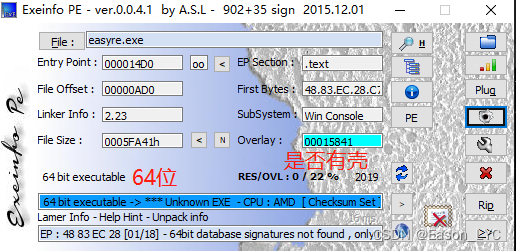

首选使用工具exeinfoPe判断需破解程序是否有壳,32位还是64位如要脱壳,可使用kali 自带命令 upx -d filename再打开对应32位或64位的IDA PRO后续看各位逆向功力和运气了。1. ExeinfoPe (判断软件版本和是否有壳)

判断两点,显示简洁,一目了然

1、32位还是64位软件

2、是否有壳。

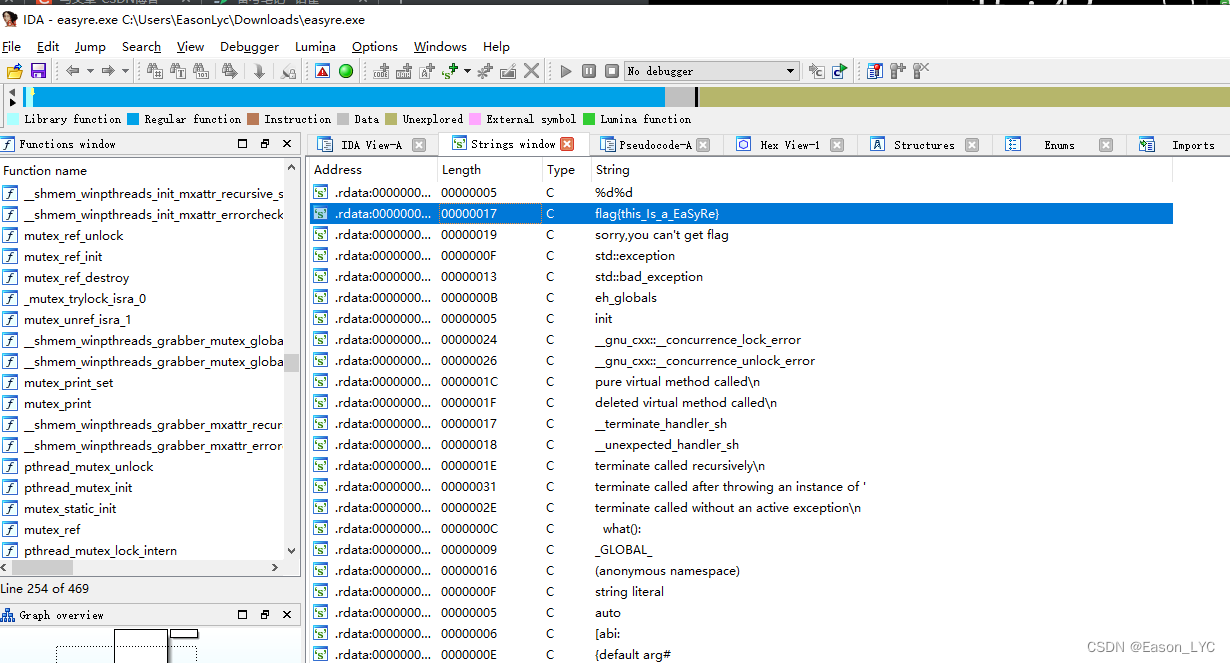

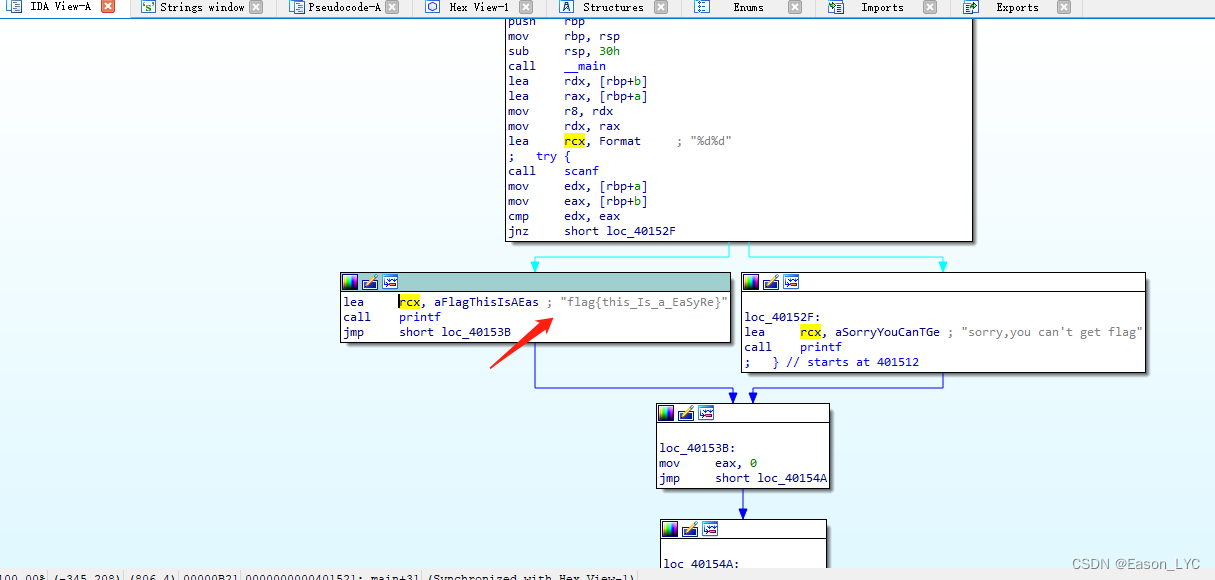

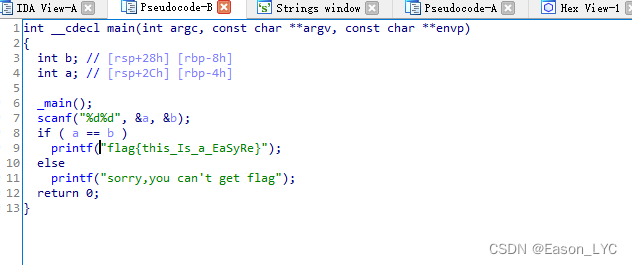

2. IDA64位

如文件是64位哈,那就要用64位IDA打开。

IDA中按shift+F12,进入Strings window窗口查看敏感字符串

对疑似敏感字符串双击进去,进入另一个页面,在那一行右键List cross references to,然后点击ok。

32位IDA操作也相同。

3. IDA32位

操作与上述相同,不再赘述。无论是32位还是64位IDA软件都集成了伪代码功能,可放心使用。

五、ctf常用扫描字典

这个字典非常小,关键是比赛中没有大量时间用在扫描上,所以力求短小精悍,准确率高,目前只收录了247个路径或文件,全是历次比赛题目中出现过的路径`,供参考吧,可根据自己的实际情况往里面不断添加。

如大家有更好的比赛专用字典,可以分享下。

文中介绍的所有工具,均在压缩包中,结合本文更便于大家下载使用,快速上手。

[CTF常用工具下载]