今天继续给大家介绍Linux相关内容,本文主要内容是vsFTPd服务的详解。

阅读本文,您需要有一定的vsFTPd服务配置的基本知识,如果您对此还存在疑惑,欢迎查阅以下文章:

Linux vsFTPd服务详解——vsFTPd基础知识

Linux vsFTPd服务详解——本地用户登录实战

一、生成openssl自签证书

在上篇文章Linux vsFTPd服务详解——本地用户登录实战中,我们通过配置本地用户的用户名和密码,从而增强了FTP服务的安全性。但是,这种配置存在的问题是在FTP传输文件的时候不能加密传输,今天我们采用open自建证书的方式,实现FTP的加密传输。

首先,我们需要下载openssl,执行命令:

yum install -y openssl

即可安装openssl,之后使用openssl生成证书命令如下:

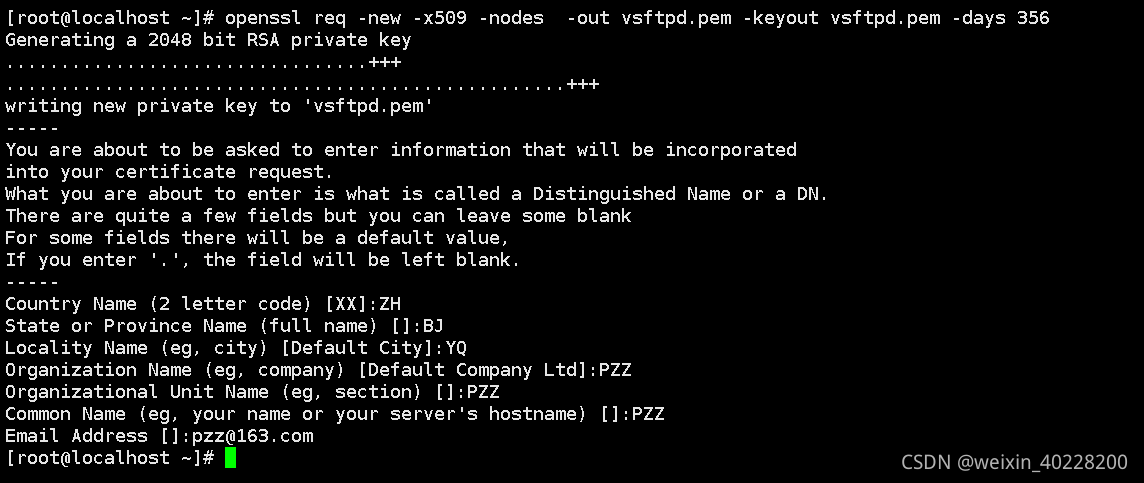

openssl req -new -x509 -nodes -out vsftpd.pem -keyout vsftpd.pem -days 356

在上述命令中,req表示生成一个证书,-new是第一次执行该命令需要携带的参数,-out指定了证书的文件名称,-keyout指定证书密钥的文件,在本实例中,这两个文件都保存在相同的文件中,-days表示证书的有效期。

在执行上述命令后,进入交互式页面,需要输入证书的地点、组织等信息,全过程如下所示:

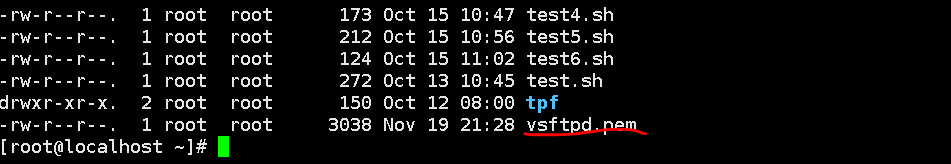

上述命令执行完毕后,会在当前目录下生成一个vsftpd.pem文件,如下所示:

生成证书后,我们通常会把证书移动到/etc/vsftpd目录下,为证书文件单独创建一个隐藏目录,然后把证书放入其中,为了保证安全性,我们通常会把证书文件权限设置成400。相关命令如下所示:

mkdir -p /etc/vsftpd/.ssl

mv vsftpd.pem /etc/vsftpd/.ssl/

chmod 400 /etc/vsftpd/.ssl/

二、修改vsFTPd支持证书

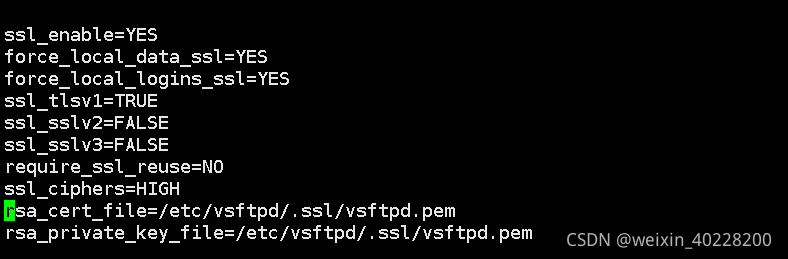

在创建证书后,我们需要修改vsftpd的配置文件,使其支持证书,并配置加密功能,打开/etc/vsftpd/vsftpd.conf文件,在任意位置处,写入内容如下:

ssl_enable=YES

force_local_data_ssl=YES

force_local_logins_ssl=YES

ssl_tlsv1=TRUE

ssl_sslv2=FALSE

ssl_sslv3=FALSE

require_ssl_reuse=NO

ssl_ciphers=HIGH

rsa_cert_file=/etc/vsftpd/.ssl/vsftpd.pem

rsa_private_key_file=/etc/vsftpd/.ssl/vsftpd.pem

上述配置中,ssl_enable表示开启ssl证书功能,force_local_data_ssl和force_local_login_ssl表示在登录和数据传输时采用证书加密。后面的三行表示ssl证书的版本,在这里需要注意的有两点。一是ssl的版本一名字是tsl,版本二和版本三名字是ssl;二是这里写的不是YES和NO,而是TRUE和FALSE。第七行require_ssl_reuse表示不重用SSL会话,第八行ssl_cipthers表示用于加密ssl连接,第九行和第十行表示ssl的证书和密钥文件存放位置。

修改后的配置文件如下所示:

在完成上述所有操作后,我们的vsFTPd服务就已经配置完成了,接下来我们就可以重启FTP服务,然后进行验证。

三、效果验证

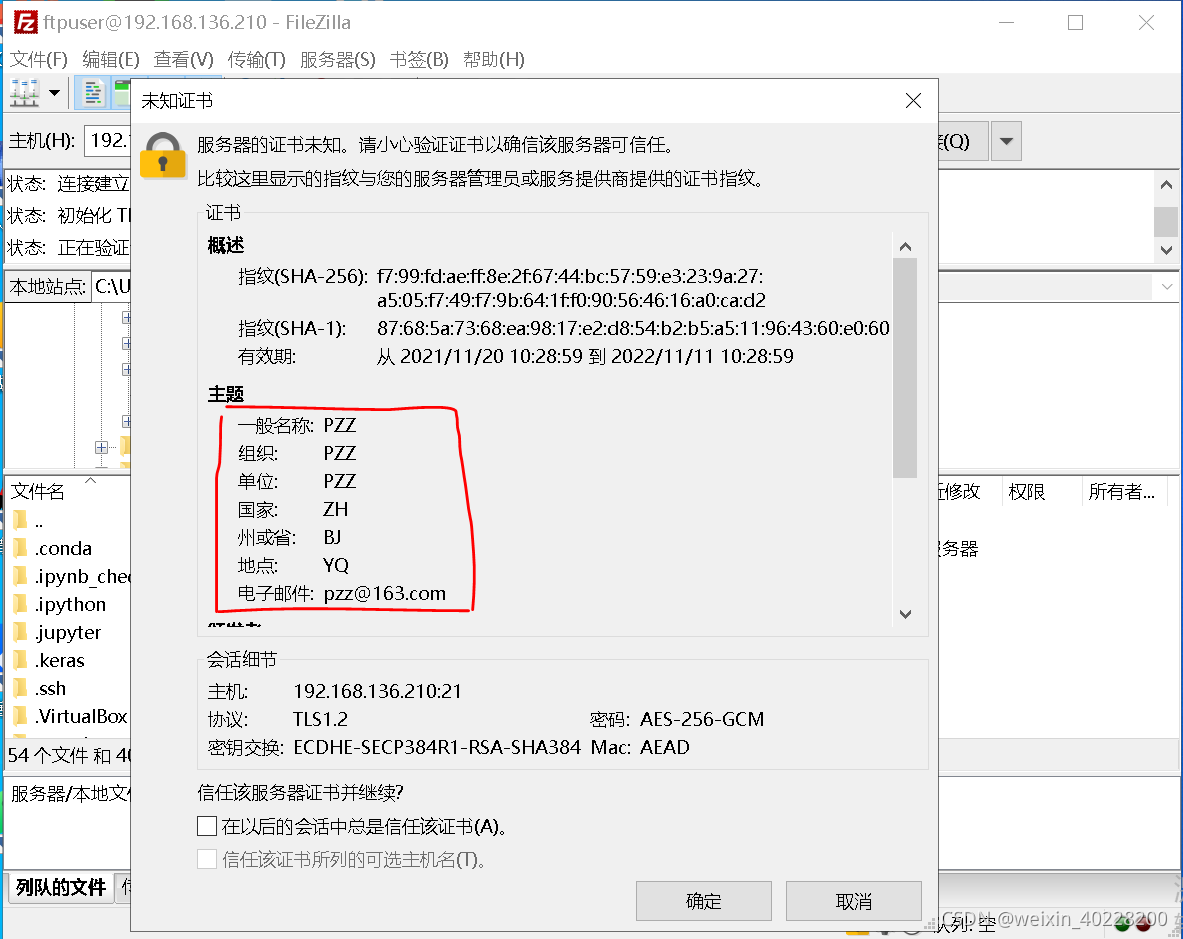

为了验证我们的FTP加密证书是否配置有效,我们下载了FileZilla软件,用以链接我们配置的FTP服务器,在正确输入IP地址、用户名、密码等信息后,效果如下:

可以看出,FTP连接时下载到了FTP服务器的证书,并且证书中的各项参数与我们之前配置的各项参数基本一致。

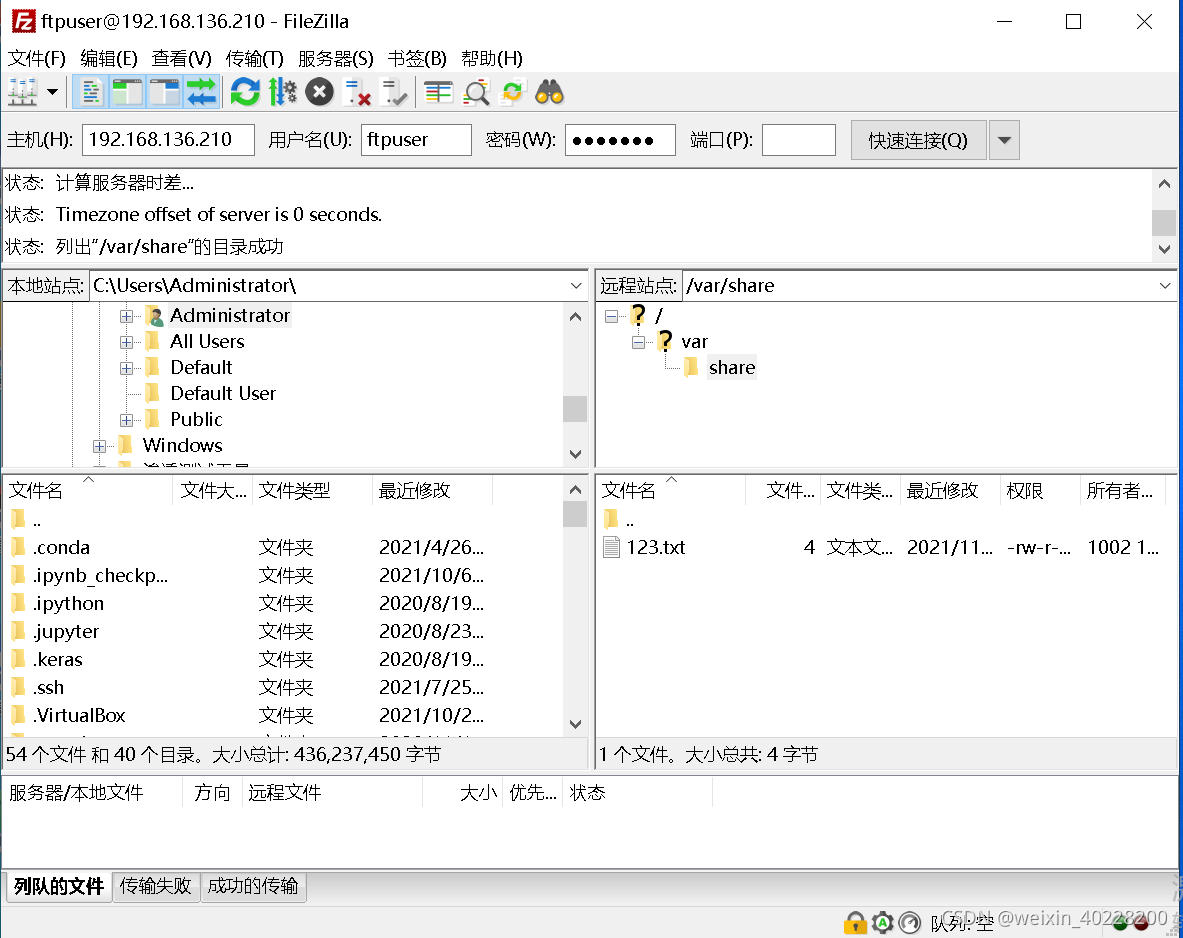

在接受并信任该证书后,就成功登录了FTP服务器,如下所示:

由此表示,我们的FTP配置openssl自建证书配置成功!

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200