目录

- 基础工具

- 勒索病毒

- 挖矿木马

- WEBSHELL

- 网页篡改

- 数据泄露

- 流量劫持

- Linux命令

- Windows命令

基础工具

常用方法

三要素:时间、地点、事件(系统、安全设备、相关应用、操作历史日志)。

回溯攻击法:模拟攻击。

经验法:常见目录(/tmp;/var/tmp;/dev/shm;RECYCLER);惯用手法(常见一句话木马;常见后门);常见恶意程序特征。

日志

主机:应用程序;安全性;系统

其他:IIS;Apache;Tomcat

日志ID

登录:4624 登录成功;4625 登录失败

事件:

- 5 拒绝访问

- 6 句柄无效

- 7 存储控制块破坏

- 8 存储空间不足

- 9 存储控制块地址无效

常用工具

勒索病毒

例子:Crysis; Phobos; Globelmposter; Sodinokibi; WannaCry

日志查看工具:Event log Explorer; LogParser;观星平台

挖矿木马

常见挖矿木马:WannaMine、Mykings(隐匿者)、Bulehero、8220Miner、“匿影”挖矿木马、DDG、h2Miner、MinerGuard、Kworkerds、 Watchdogs

特点:CPU占用率高;内网漏洞及咆哮的方式进行传播;蠕虫病毒

Windows平台利用漏洞:

组件利用漏洞:

Windows

排查账号:lusrmgr.msc, net user

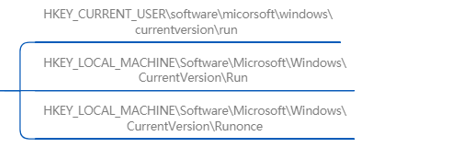

注册表:

WEBSHELL

检测:

- 基于流量的WebShell检测

- 基于文件的WebShell检测

- 基于日志的WebShell检测

web日志:IIS日志;Apache日志;Tomcat日志

网页篡改

- 隔离被感染的服务器/主机

- 排查业务系统

- 确定漏洞源头、溯源分析

- 恢复数据和业务

数据泄露

文件排查

- 查看文件(文件夹)详细信息:stat

- 查看当前目录下,指定日期后创建的文件:

find ./ -newerct 2021-10-02 - 隐藏进程查看:

ps -ef | awk ’ {print $2} ’ | sort -n | uniq >1

ls /proc | sort -n luniq >2

diff 1 2

进程排查

docker ps -a -no-trunc command列会显示

日志排查

- utmp文件中保存的是当前正在本系统中的用户的信息。wtmp文件中保存的是登录过本系统的用户的信息

- 数据源为/var/log/wtmp,/var/tmp/btmp

- 定位有多少IP在爆破主机的root账号:

grep "Failed password for root" /var/log/secure | awk '{print $

11}' | sort | uniq -c ] sort -nr | more

- 登录成功的IP有哪些:

grep "Accepted " /var/log/secure | awk '{print $11}' | sort |

uniq -c | sort -nr | more

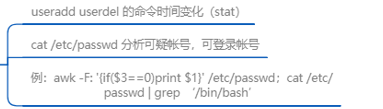

/etc/passwd 用户信息文件

/etc/crontab 定时任务文件

/etc/anacrontab 异步定时任务文件

/etc/rc.d/rc.local 开机启动项

/var/log/btmp 登录失败日志,使用last命令查看

/var/log/wtmp 包含用户登录日志,使用last命令查看

/var/log/utmp 当前登录系统的用户信息,使用last命令查看

/var/log/cron 定时任务执行日志

/var/log/lastlog 所有用户最近登录信息,使用lastlog查看

/var/log/secure 验证、授权等日志

后门查找

- 查看SUID的程序:find / -type f -perm -04000 -ls -uid 0 2>/dev/null

- busybox 命令被替换或者系统函数被劫持可以用

- chkrootkit 、rkhunter、Webshell Check

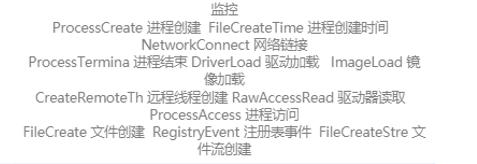

sysmom

HawkEye

主要功能:企业Github信息监测;告警推送;周期性监控; Web

端管理

流量劫持

DNS劫持

- 篡改本地HOST文件:拦截DNS请求,返回非预期查询

- 攻击手法分为:本地DNS劫持、路由器DNS劫持、中间人DNS攻击、恶意DNS服务器

- 局域网DNS劫持:个人终端;企业DNS服务器

- 广域网DNS劫持

HTTP劫持

- JS脚本类、中间件类、恶意软件

处置:

- 网络使用HTTPS证书,让客户端使用HTTPS协议进行访问

- 拆分HTTP请求数据包

- 使用CSP与DOM事件进行监听防御

链路层劫持

TCP劫持、ARP劫持

Linux命令

系统信息

基本信息:uname -a;cat /proc/version;lsmod(list modules)

用户信息:

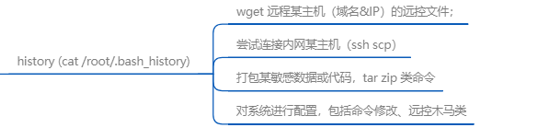

启动项:

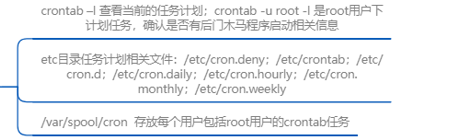

计划任务:

进程

- netstat 网络连接命令,显示网络状态,例:netstat -antlp;ls -alh /proc/pid | more;

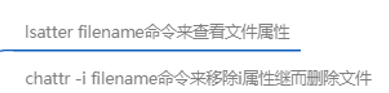

- rm -rf filename来删除木马,若root用户无法删除则判断使用-I命令

- 存在守护进程而无法杀。进程挂起,杀守护进程,杀该进程

文件痕迹排查

时间点(find:指定目录查找文件):

特殊权限文件,例777文件:

find / * .jsp -perm 777;

Webshell:find /var/www/- name "*.php" | xargs wgrep

特殊文件:去命令目录查看相关系统命令的修改时间,如使用ls - alt /bin

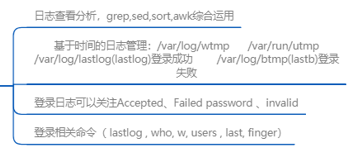

日志分析

Linux的日志一般放在/var/log下

常用方法:

统计查询语句:

相关日志:Secure日志;history日志;last日志;audit日志

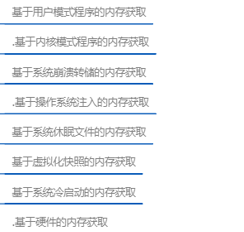

内存分析

内存的获取方法:

工具:

常用命令

-top查看系统:PS枚举系统进程(ps -ef显示所有命令: ps -ef |

grep 进程关键字; ps -aux查看进程)

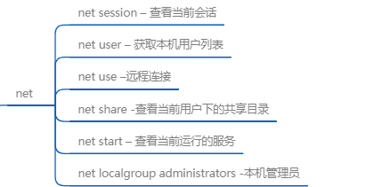

Windows命令

基本信息:msinfo32;systeminfo

用户信息:

启动项

注册表

文件痕迹排查

进程排查

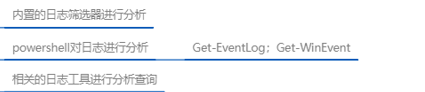

日志分析

系统命令

Windows运行常用常用命令(win+R)

安全日志类型

2交互式登录;3网络;4批处理; 5服务启动;7解锁;8网络明文;

10远程交互;11缓存域证书登录

Windows常用工具

PChunter; autoruns; process explorer