CTFer成长计划训练营第二期挑战赛

1. 签到题

解压后发现二维码,微信扫码

flag{China_happy_birthday}

2. 刑天的烦恼

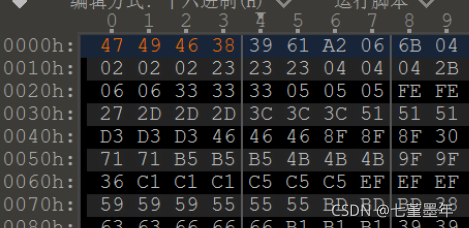

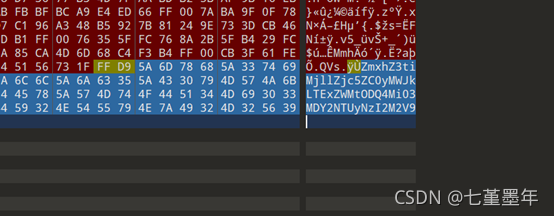

发现文件受损,因此我们需要去修复文件:这对我们对于图片的文件结构要有了解。找到gif的文件格式,然后对照 这个破损的文件。Gif的图片格式文档可以查看这个链接:发现文件受损,因此我们需要去修复文件:这对我们对于图片的文件结构要有了解。找到gif的文件格式,用010 Editor打开后对照会发现头部缺少:GIF8,进行补充47494638

ps打开,发现PASSWORD,is,后面的拼接为

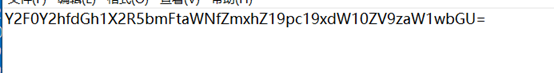

base64编码解码

套上flag后发现不对

最后想到句子中qumte单词变为quite更像句子

发现flag

flag{catch_thu_dynamic_flag_is_quite_simple}

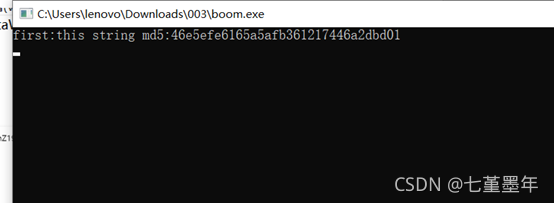

3. boom

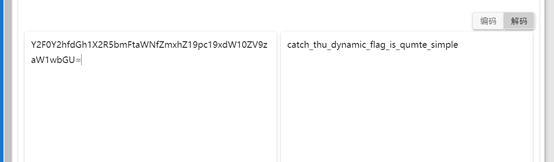

运行程序发现组成的心,经观察没用,回车

cmd5解密,附上网址:https://www.cmd5.com/

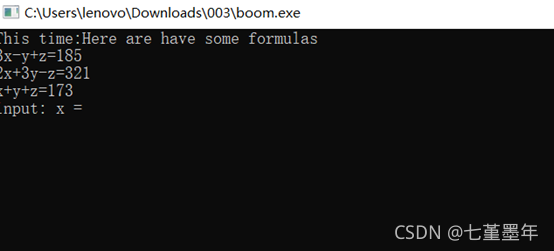

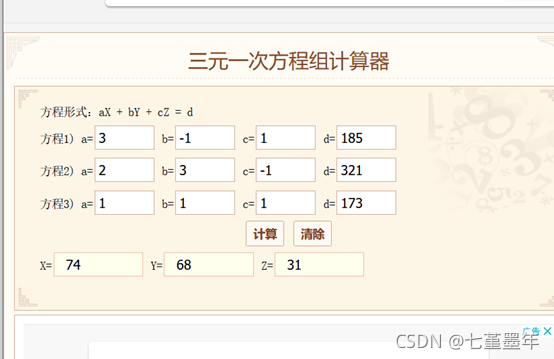

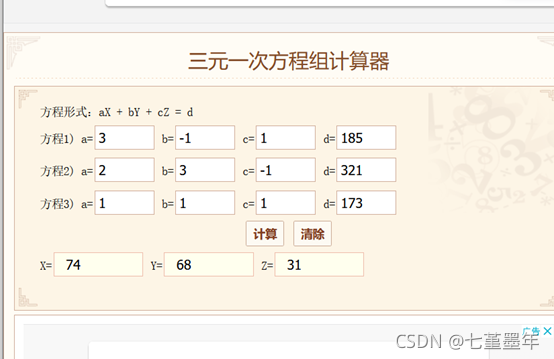

输入en5oy进入第二关

在线的方程组计算器,网址:https://www.99cankao.com/algebra/unknwn3.php

输入x,y,z,进入下一关

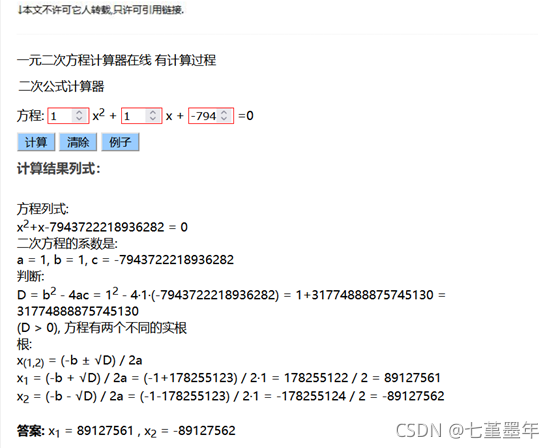

在线一元二次方程解,网址:http://www.ab126.com/shuxue/8009.html

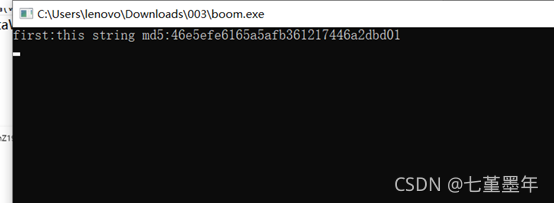

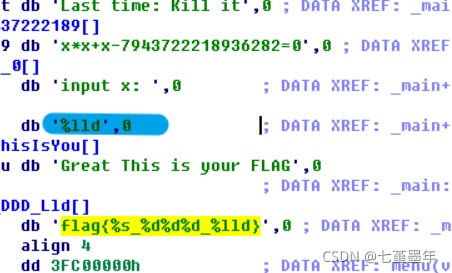

输入后直接退出不行,开虚拟机,扔进ida观察

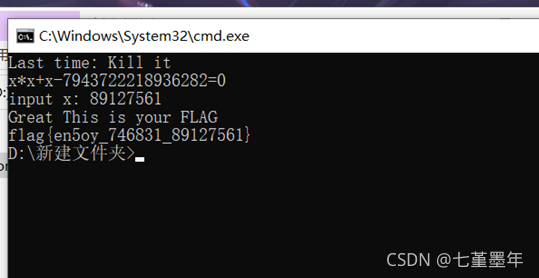

发现第一次输入为**%s**,第二次为**%d**,最后为**%lld**,而且flag是拼接这三个字符串,把这几次输入和下划线拼接,便是flag

flag{en5oy_746831_89127561}

另一种方法:

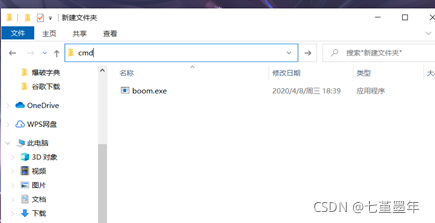

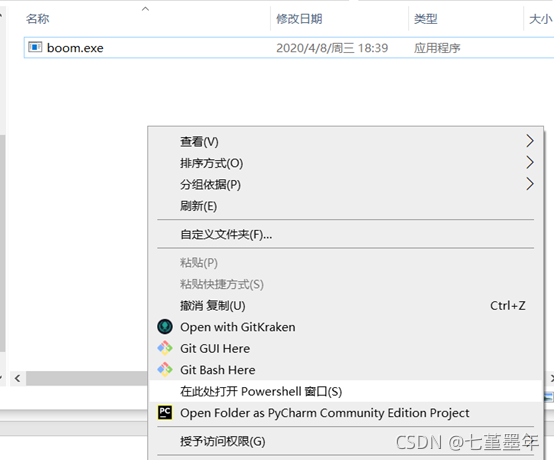

用cmd打开

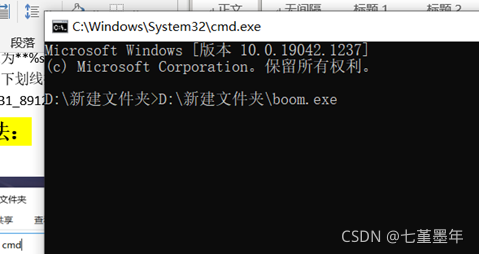

直接把boom.exe拖到dos命令窗口

回车

开始输入en5oy,回车,74,68,31,回车,89127561,回车,出现flag

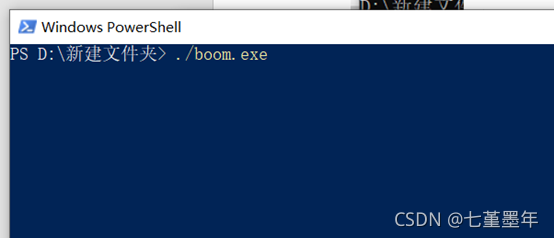

或文件夹空白处,Shift + 右键,Powershell

回车

开始输入en5oy,回车,74,68,31,回车,89127561,回车,出现flag

4. 爆破!?

一个zip文件,一个txt文件,且zip中有txt文件

明文破解

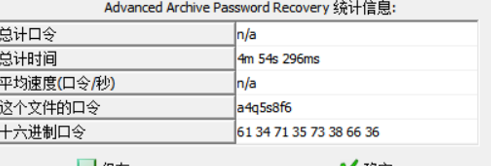

a4q5s8f6打开文件,010打开,发现末尾编码

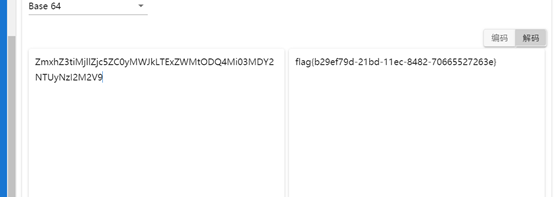

ZmxhZ3tiMjllZjc5ZC0yMWJkLTExZWMtODQ4Mi03MDY2NTUyNzI2M2V9

base64解码

flag{b29ef79d-21bd-11ec-8482-70665527263e}

5. Base64*30

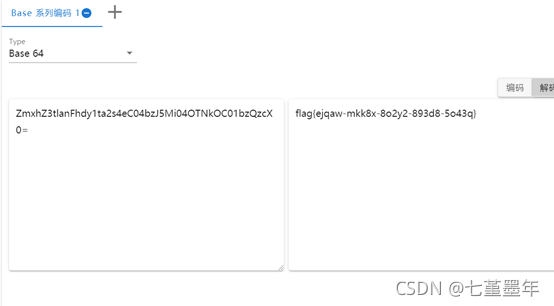

根据提示base64解码一直解

flag{ejqaw-mkk8x-8o2y2-893d8-5o43q}

6. 混合加密

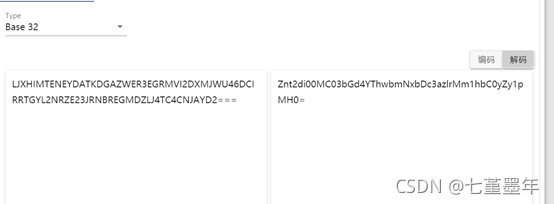

打开txt,发现base32,解码

base64解码

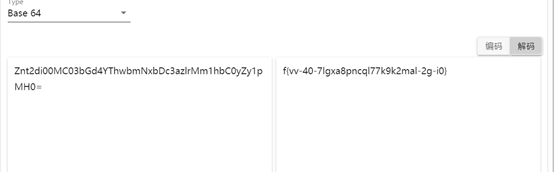

f{vv-40-7lgxa8pncql77k9k2mal-2g-i0},尝试普通栅栏不正确,也不是栅栏凯撒双重加密,猜想栅栏w变异

flag{xlav8-pvn2c-qgl47-70ki9-k027m}

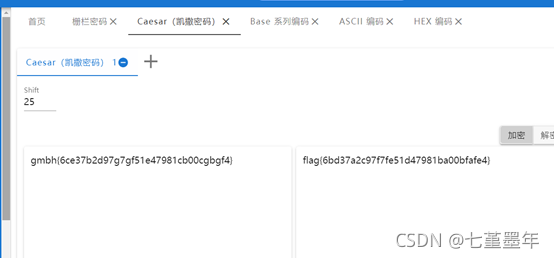

7. 大帝的密码

打开后发现是凯撒,移位25

flag{6bd37a2c97f7fe51d47981ba00bfafe4}

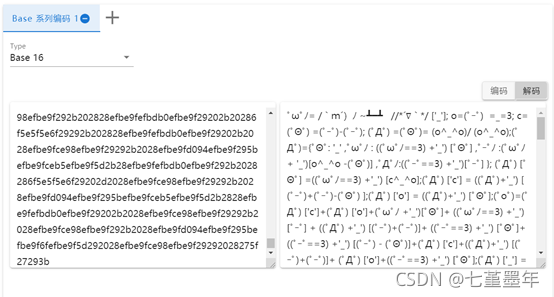

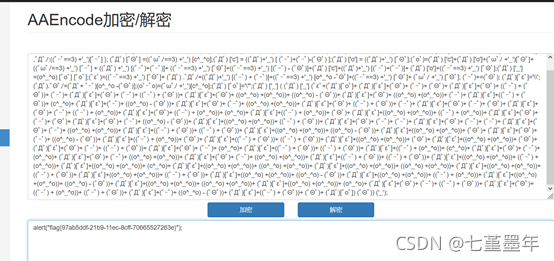

8. 16AA

(吐槽下,最开始是空白,一脸懵)打开后发现是base16

颜文字加密

flag{97ab5ddf-21b9-11ec-8cff-70665527263e}

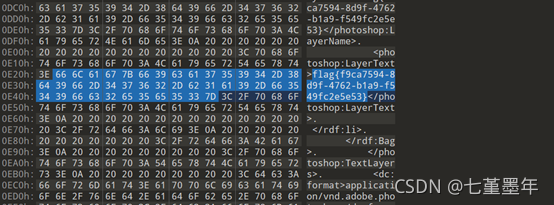

9. 特别高傲

最开始以为明文加密,试了下,明显不对,然后010打开,翻到flag…. {(゚ー゚),裂开}

flag{f9ca7594-8d9f-4762-b1a9-f549fc2e5e53}

10. 变异栅栏

根据题目直接使用栅栏密码解密

flag{654a5d91-e317-3614-bb73-f82cb2fdf5d2}