学习并记录 题目为ctfshow web的入门题

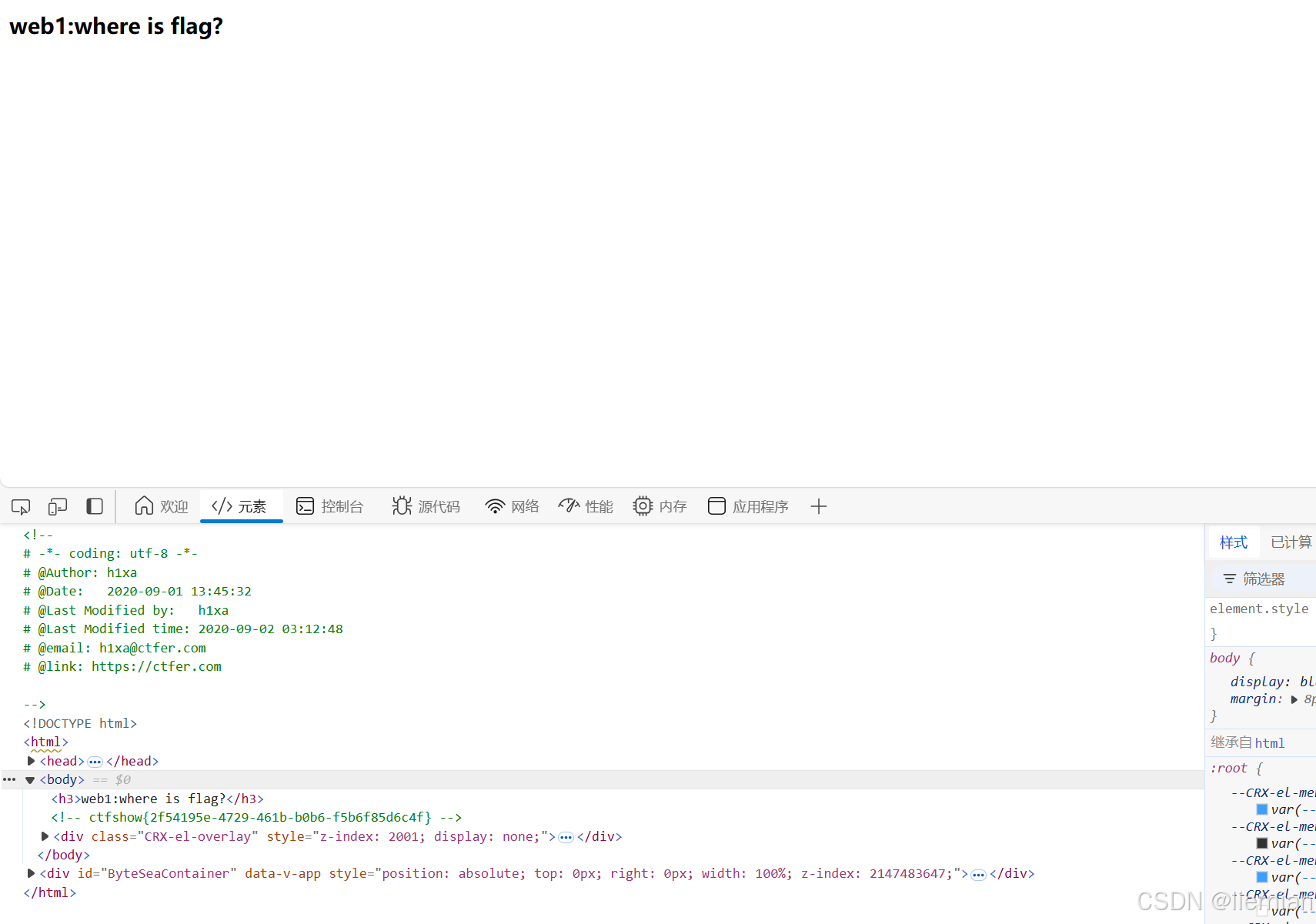

web1

进入后按f12即可

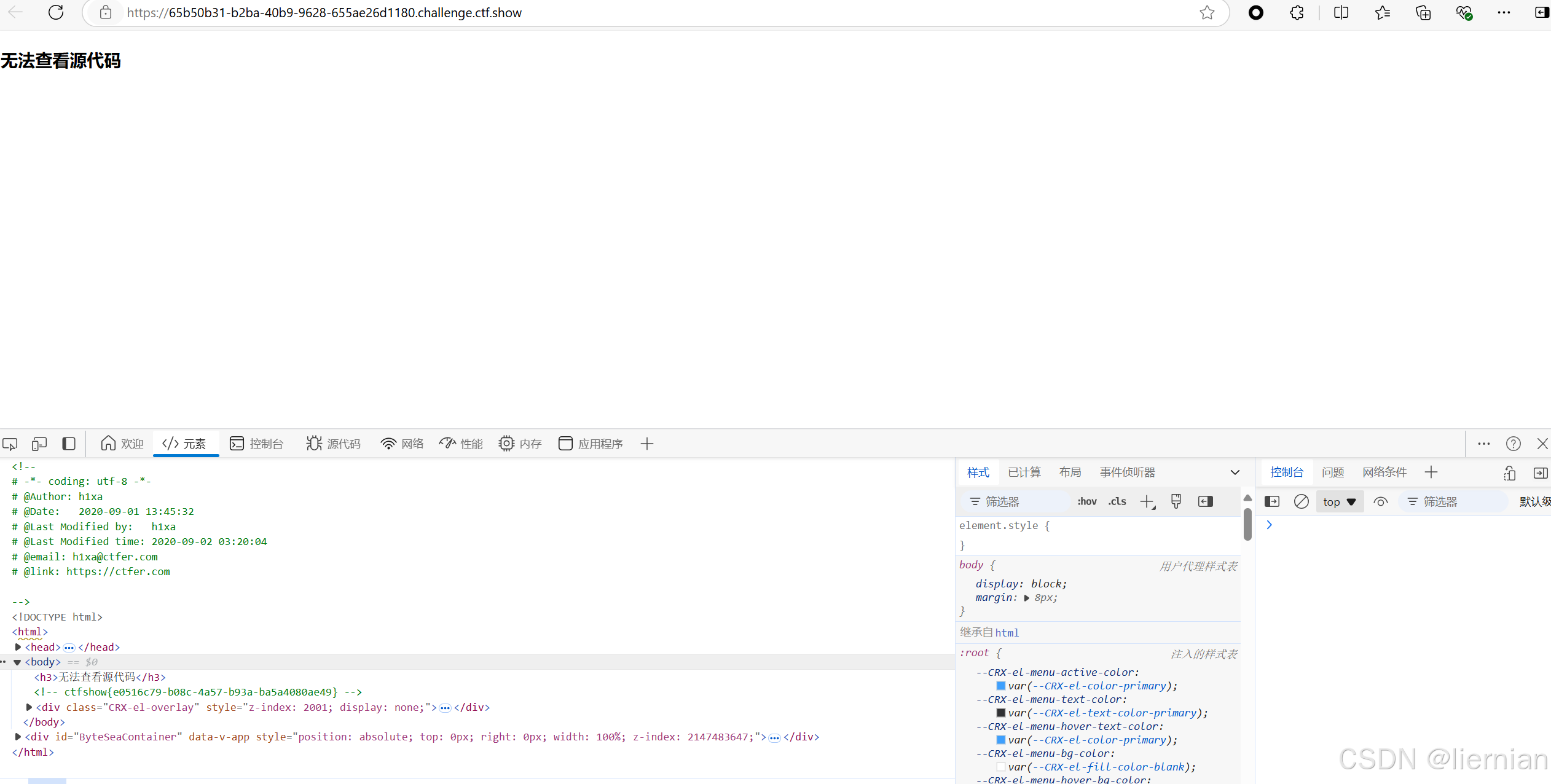

web2

与第一题相似但无法使用f12和右键查看源代码,其实解决方法很简单,在地址栏右键,然后按f12即可。

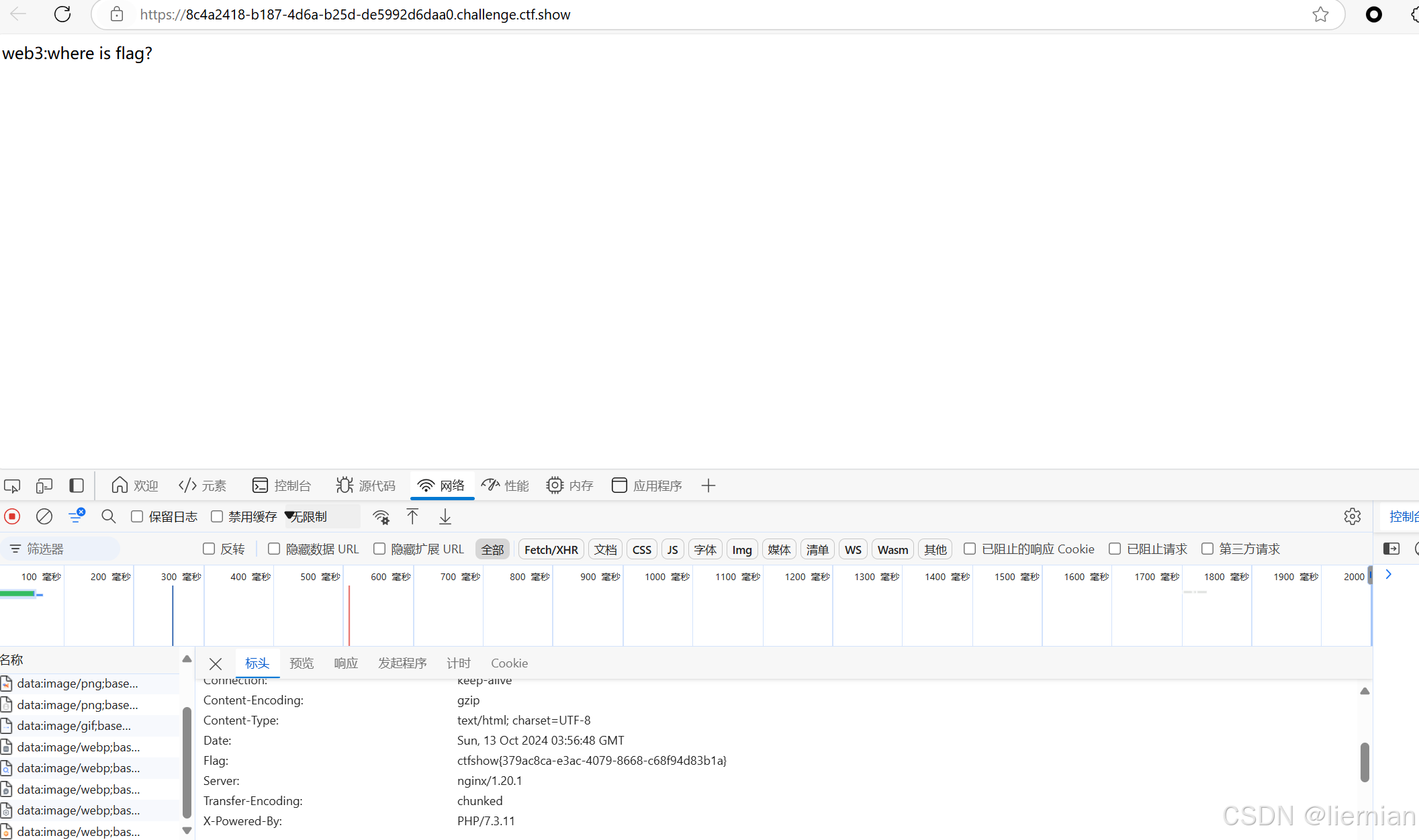

web3

同样的,源代码里啥都没有,提示说没思路可以抓包看看,其实就是去找请求报文和回应报文。网页中按f12后,在网络一栏可以找到响应标头。也可以去抓包看看

可以看到都是在回应报文中

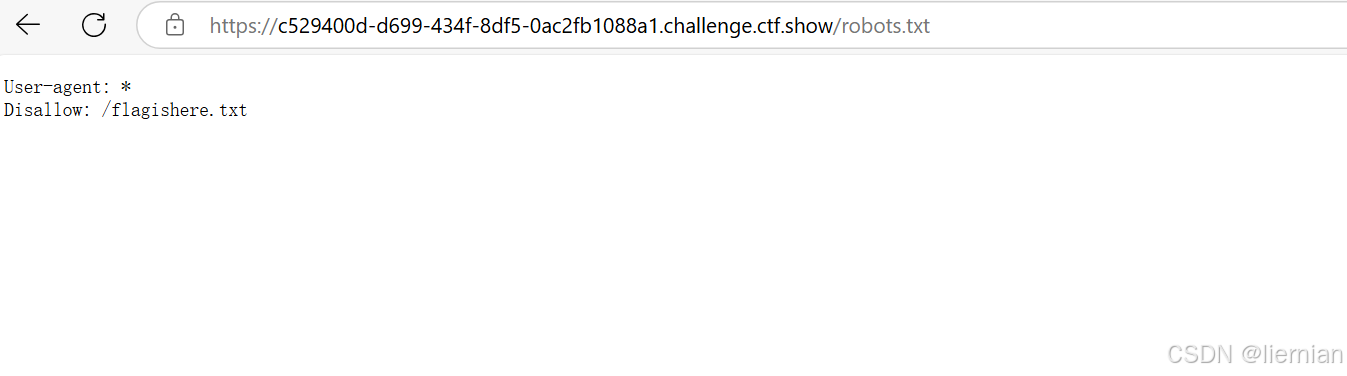

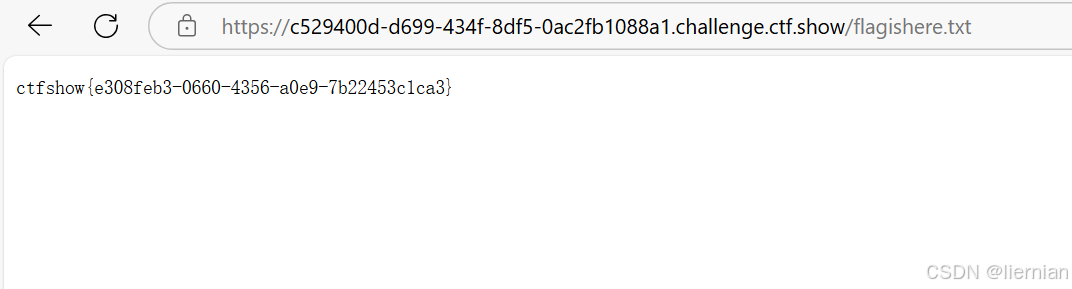

web4

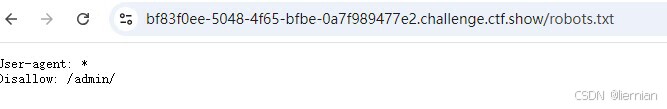

提示里提到了robot,自然而然想到robots协议

(robots协议也称爬虫协议、爬虫规则等,是指网站可建立一个robots.txt文件来告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取,而搜索引擎则通过读取robots.txt文件来识别这个页面是否允许被抓取。)

在地址栏加上/robots.txt后发现文件flagishere.txt。在地址栏加上/flagishere.txt后即可

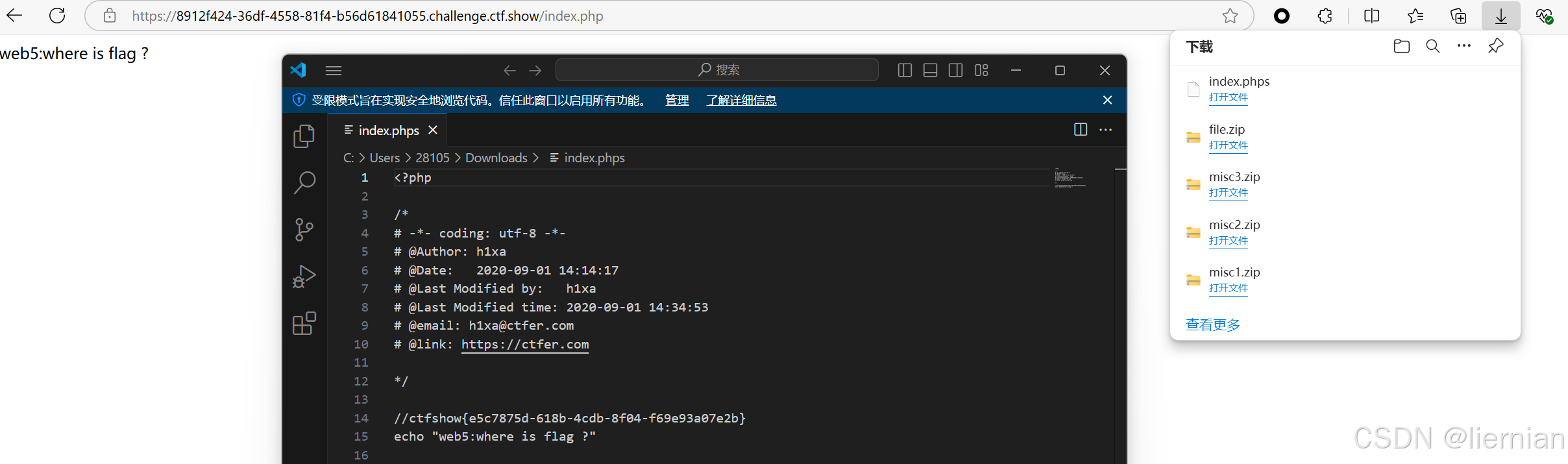

web5

提示中说phps是个好东西

phps文件就是php的源代码文件,通常用于提供给用户(访问者)查看php代码,因为用户无法直接通过Web浏览器看到php文件的内容,所以需要用phps文件代替

在地址栏加上/index.phps后会下载文件,打开即可。

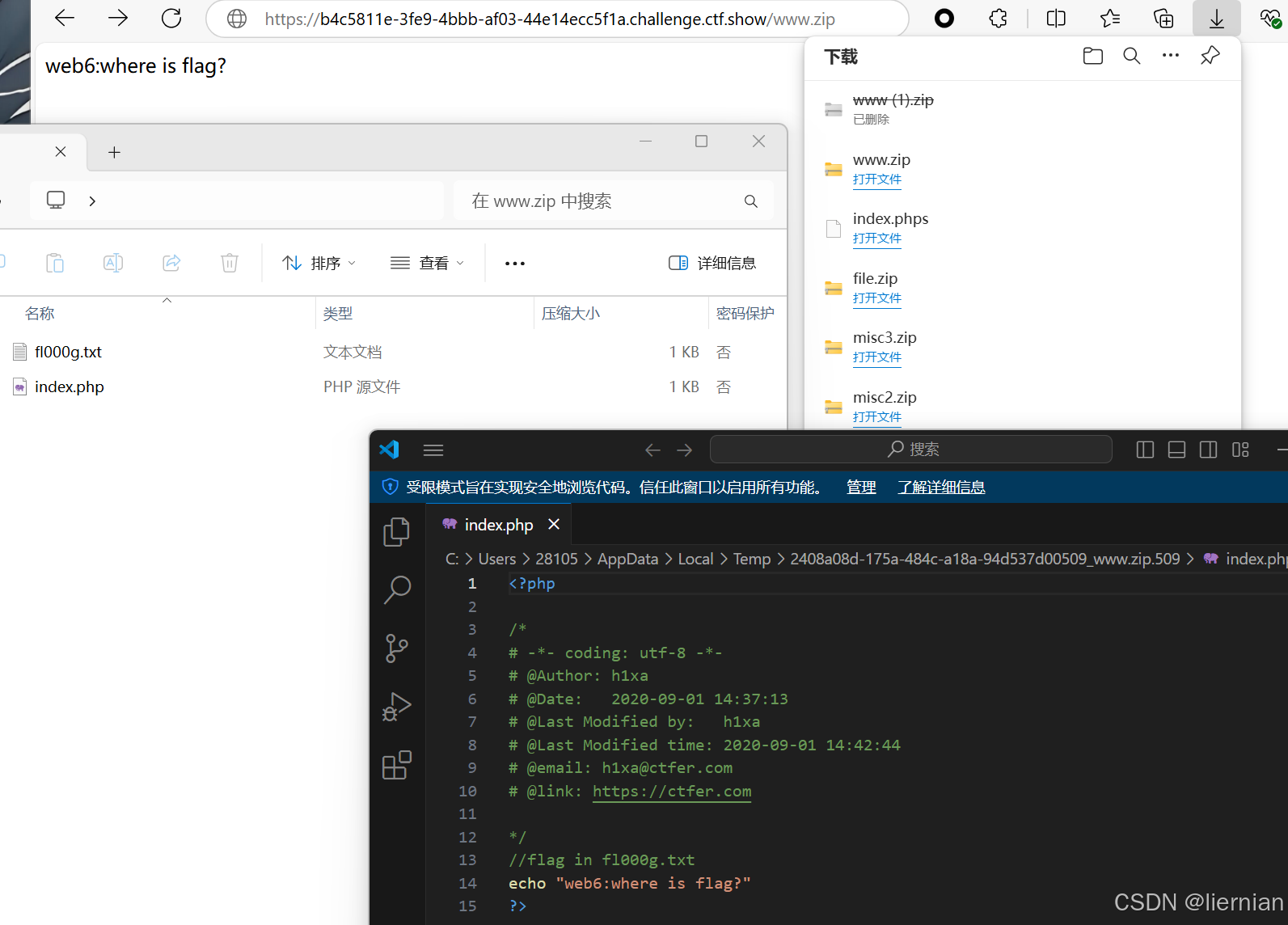

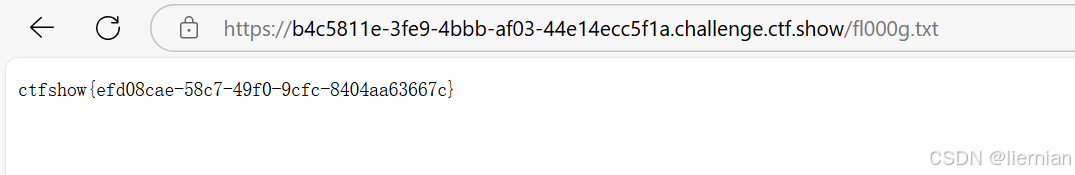

web6

提示说解压源码到当前目录

补充一个知识点关于www.zip。

(网站的文件都是放置在www文件夹下面的,zip是一种压缩格式,也就是WWW文件夹里面的文件全部压缩在www.zip里面了)

所以,url(地址栏)后加/www.zip下载源码压缩包,得到一个txt文件一个php文件

php文件说flag在txt文件中,打开txt文件你会发现并不是正确的flag,其实是要在网页中打开

即可

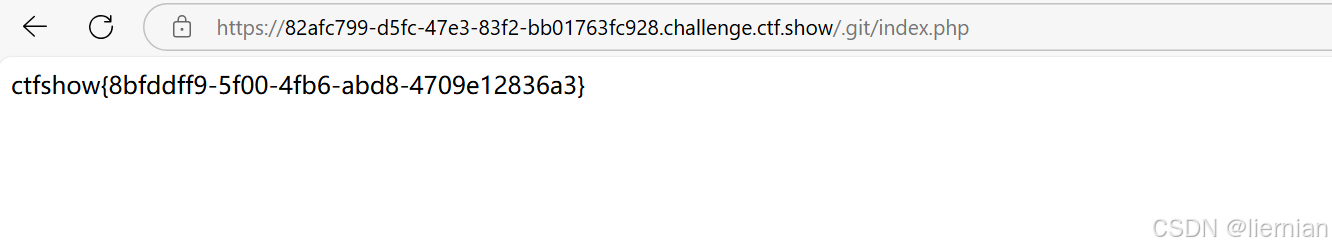

web7

.git源码泄露:采用git管理项目时,上传项目忘记删除.git文件,攻击者可通过该文件恢复源码历史版本,从而造成源码泄露

所以加上/.git后可以恢复文件源码的历史版本,再访问index.php即可。

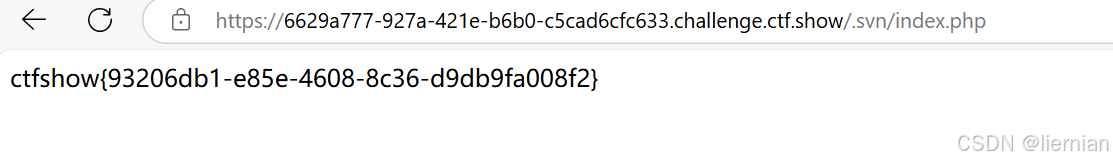

web8

(SVN(Subversion)是一个开放源代码的版本控制系统,用于管理随时间改变的数据。它通过一个中央资料档案库(Repository)来管理文件,这个档案库记录了每一次文件的变动,允许用户恢复到旧版本或浏览文件的变动历史。)

地址栏加上/.svn/index.php即可

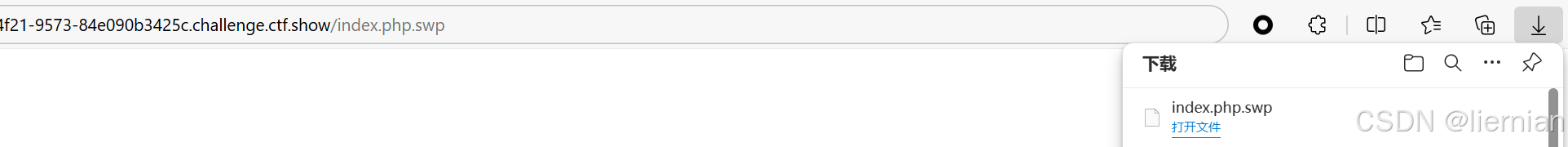

web9

vim是一个编写文档的软件,在编写的过程中,会产生.swp文件,该文件用于在停机情况下备份你所编写的东西。

题目里在地址栏加上/index.php.swp即可下载文档,打开便是flag

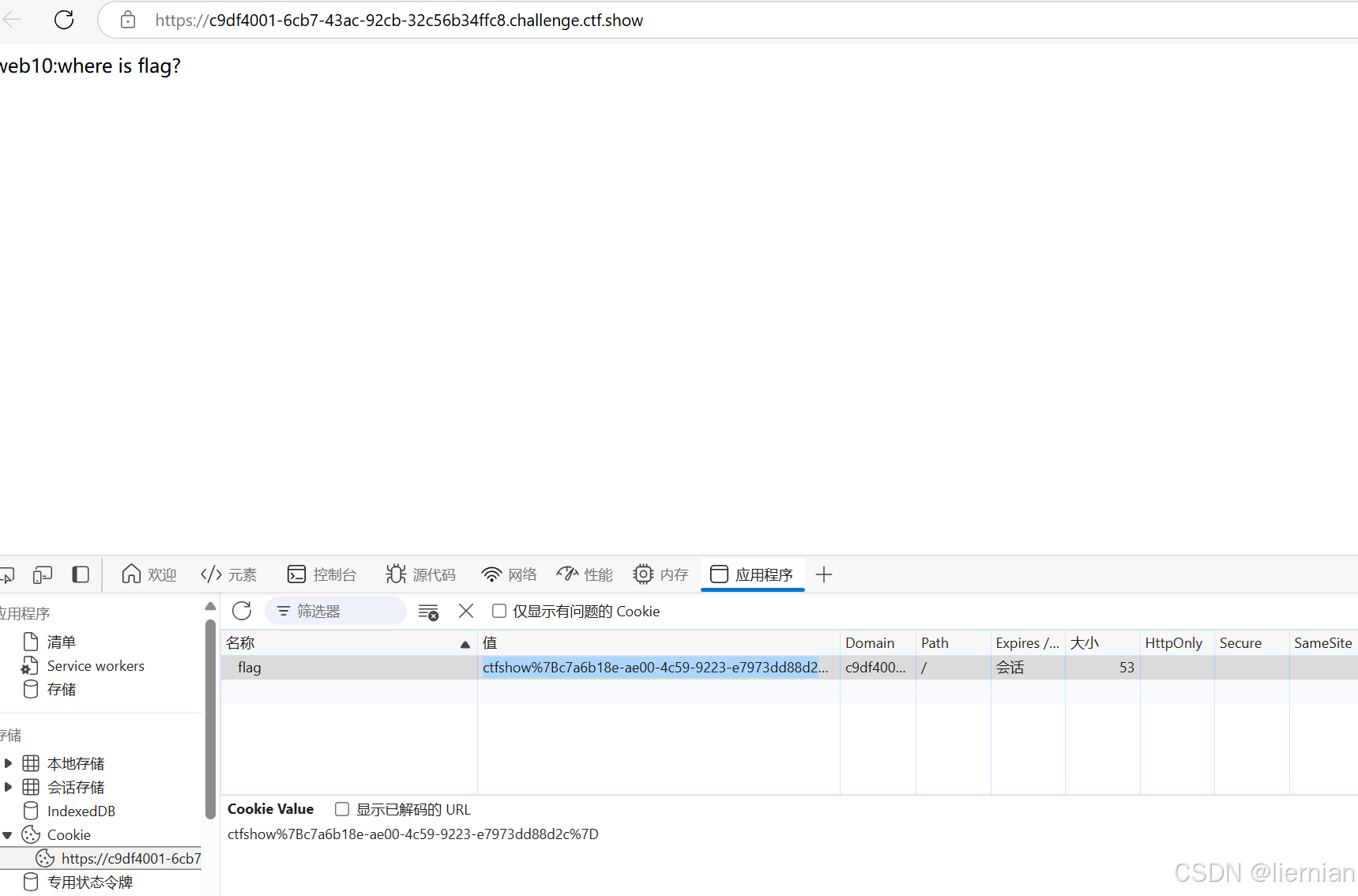

web10

(Cookie,有时也用其复数形式 Cookies。类型为“小型文本文件”,是某些网站为了辨别用户身份,进行Session跟踪而储存在用户本地终端上的数据(通常经过加密),由用户客户端计算机暂时或永久保存的信息)

在内存中可以发现cookie里有flag的值。%7B %7D是花括号

web11

在阿里云网站运维检测平台 (aliyun.com)里解析域名即可找到flag

web12

提示说公开的信息是密码,发现最下面有个Number就是密码,那么在哪里post呢

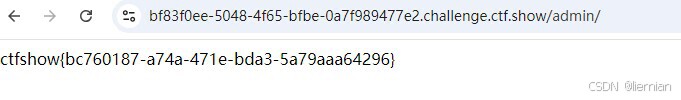

我们尝试在robots.txt中找寻线索,发现了/admin/,输入用户名admin和密码即可得flag

web13

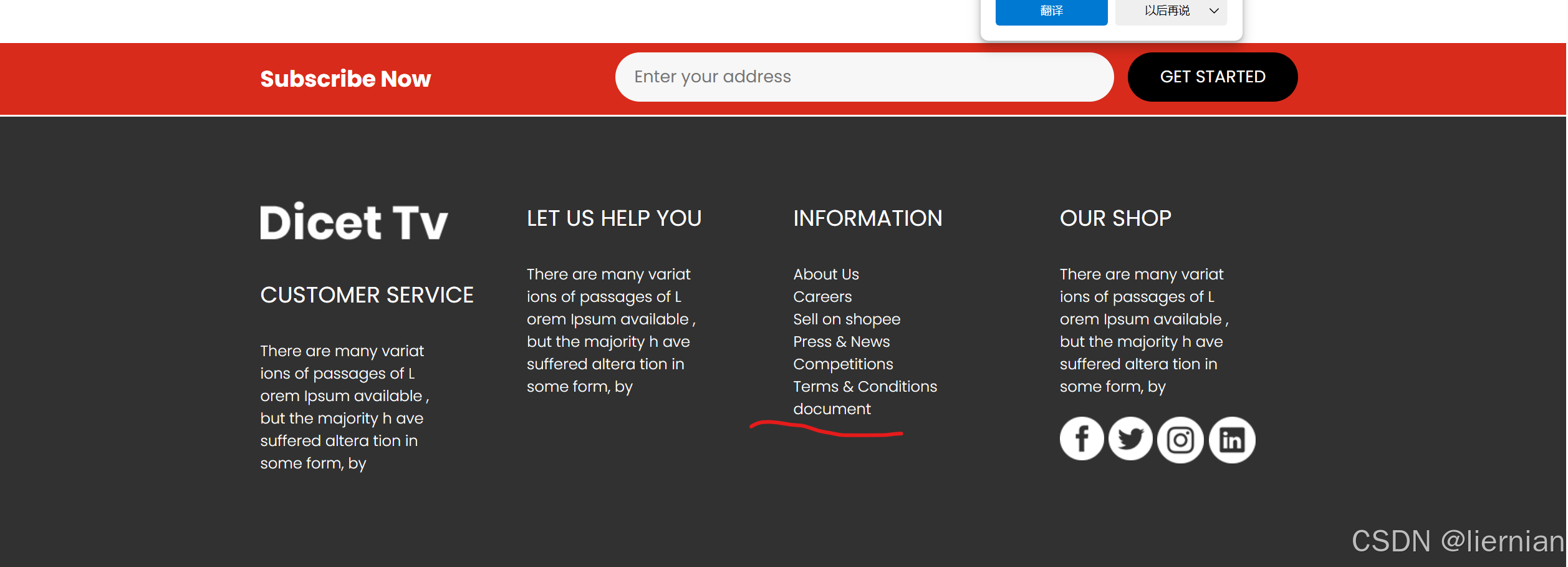

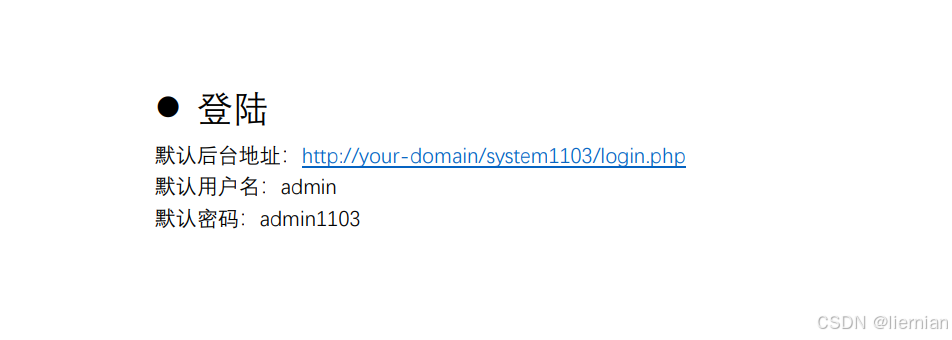

在网页最下方找到document,点击后能找到后台地址和用户名和密码,登录进去即可得flag

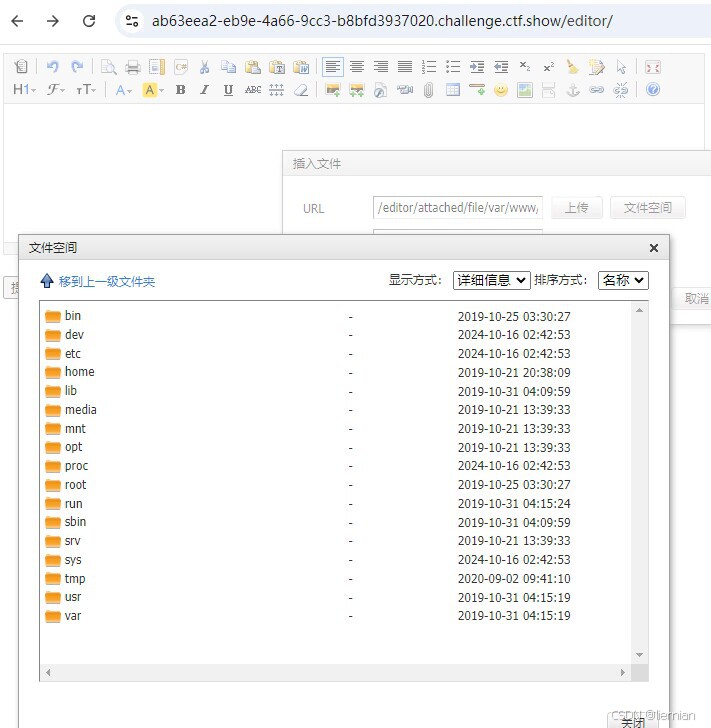

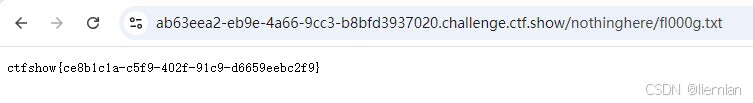

web14

根据提示,找到/editor,发现了文件上传那里可以直接看到网页所有目录,一个一个找,发现var中里面有fl000g.txt。和之前一样即可

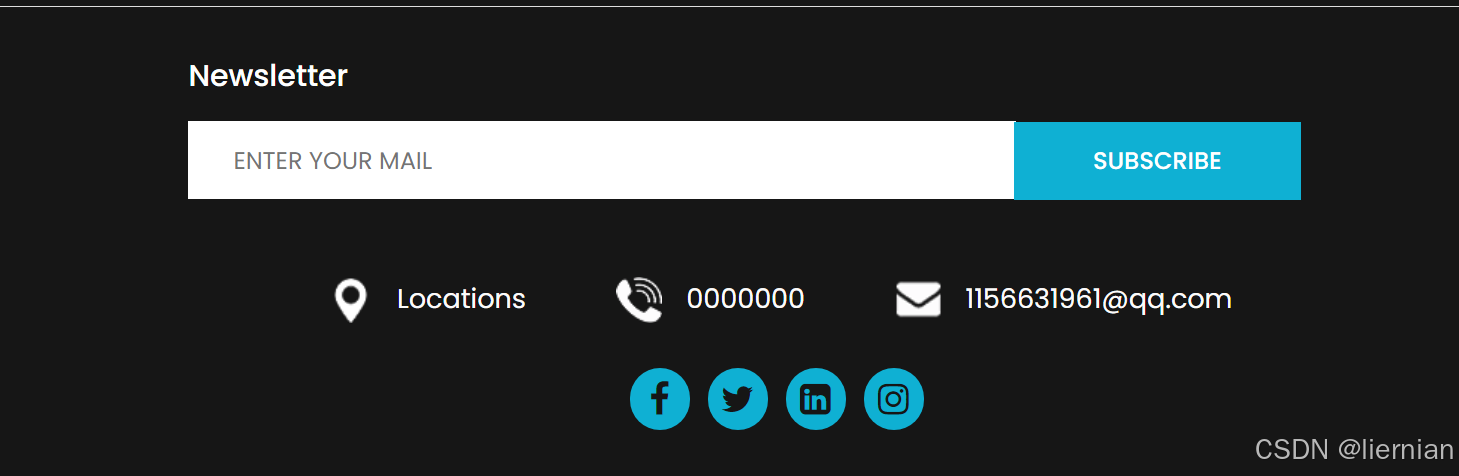

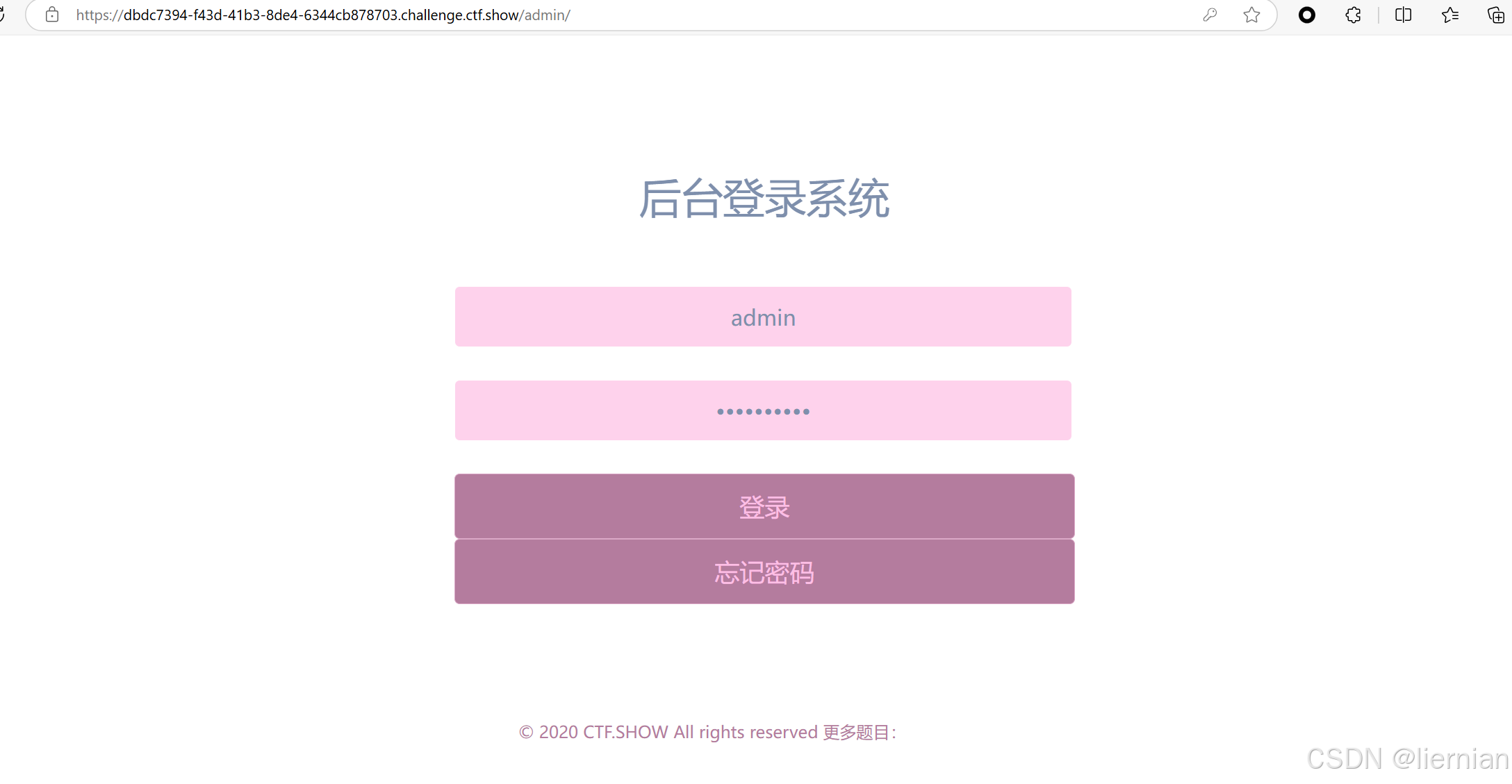

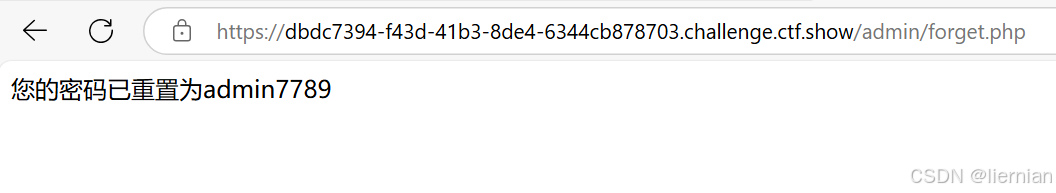

web15

提示说邮箱,然后扫描目录里发现了/admin

进去后猜测用户名为admin,密码乱填,会显示密码错误说明猜对了

然后点忘记密码,会提示输入所在城市,通过邮箱得到得QQ号,得知地区在西安

之后即可重置密码,获得flag

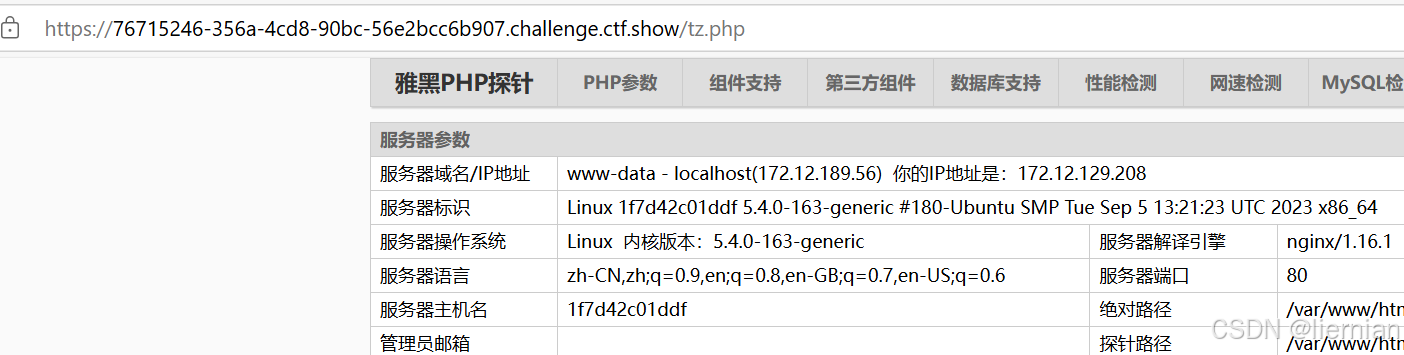

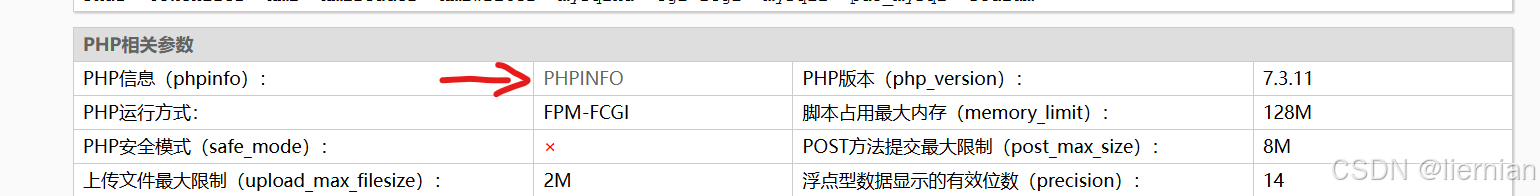

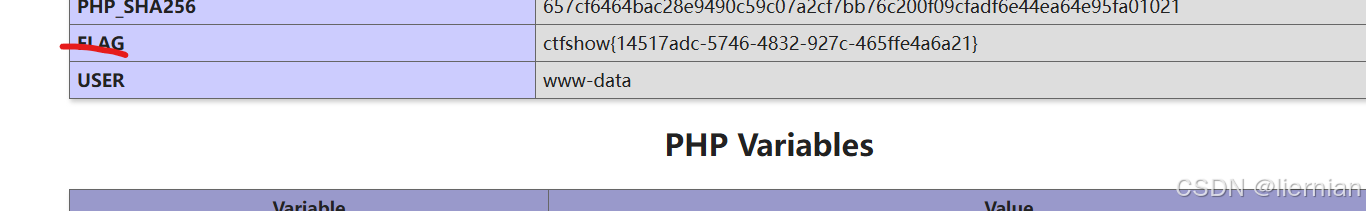

web16

(php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息。是一个查看服务器信息的工具。

比如查看服务器支持什么,不支持什么,空间速度等等状况)

存在探针,访问/tz.php。

进去后找到phpinfo进入后仔细寻找一下即可得到flag

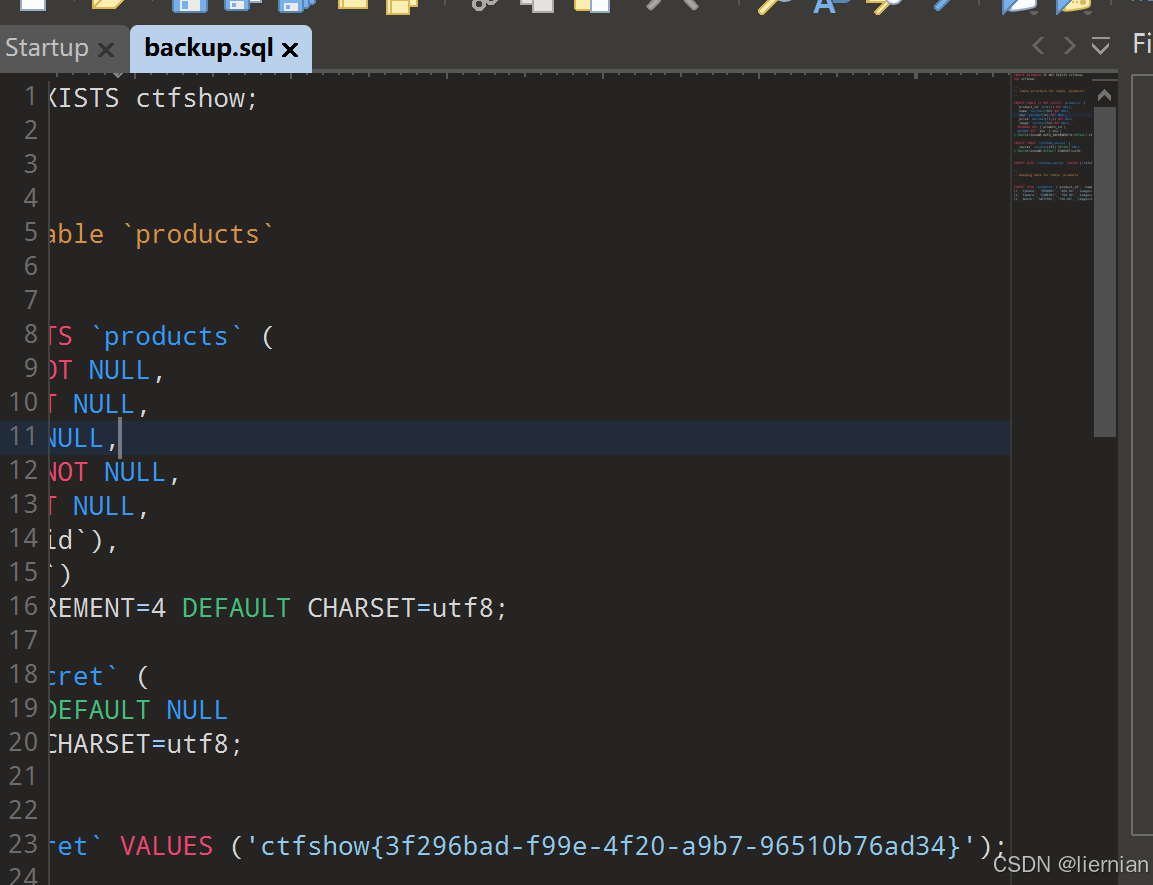

web17

提示为sql的备份文件,url中构造/backup.sql(目录扫描,.sql是sql备份文件)

打开下载的文件,即可获取flag

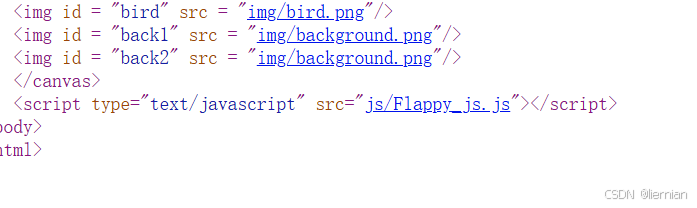

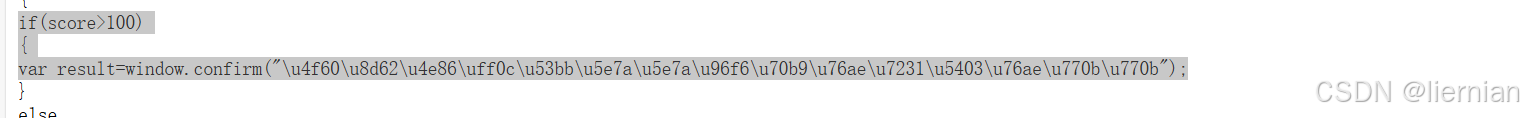

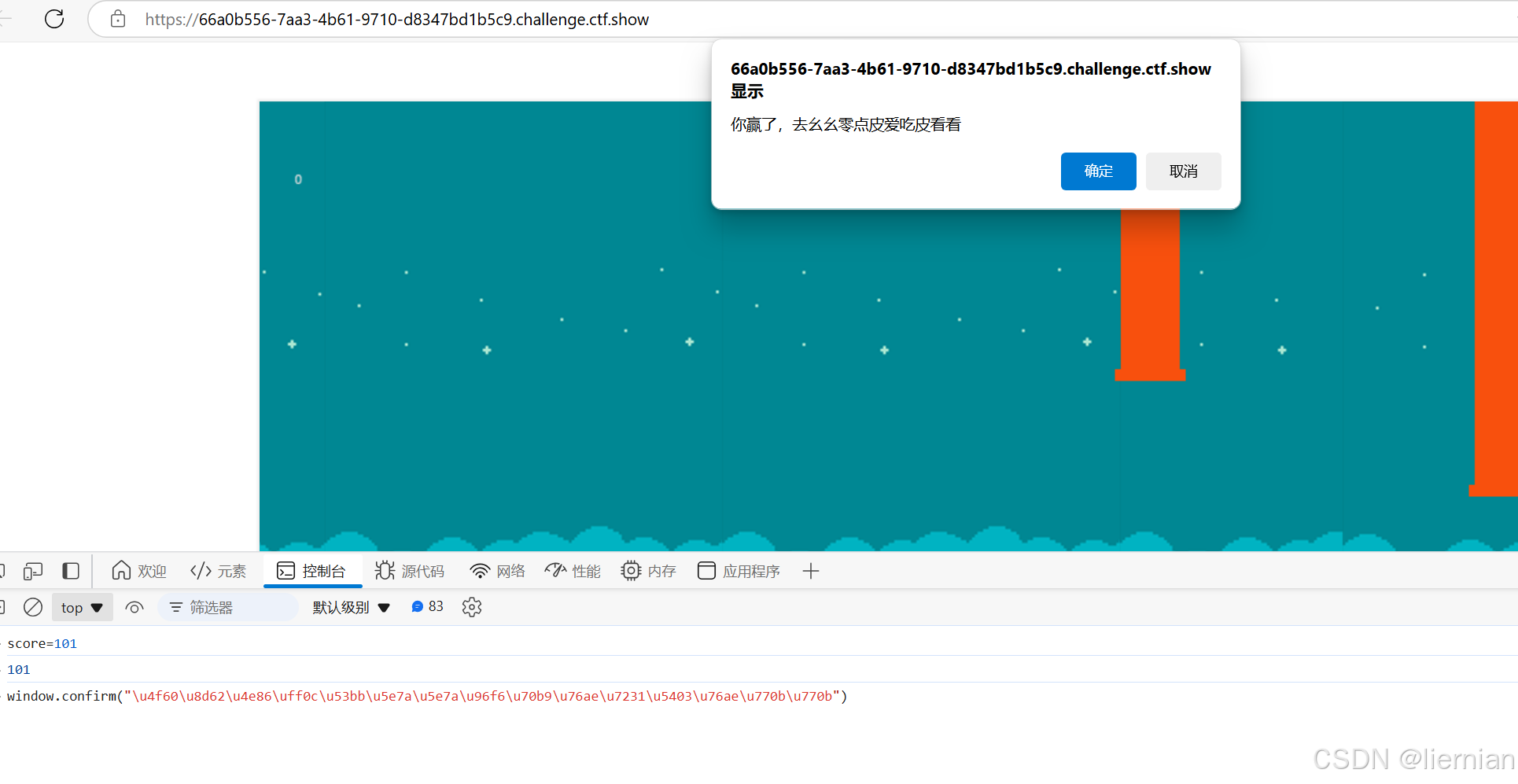

web18

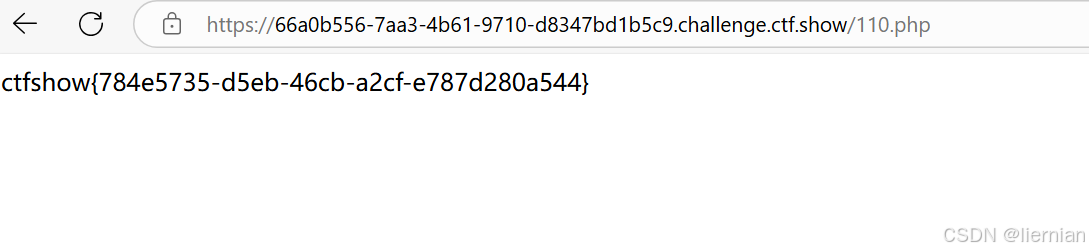

在网页源代码中,找到js文件,在js文件中找到score>100。confirm其实就是控制台输出吗,我们直接去控制台输出那句语句。

发现弹窗提示我们去110.php看看。进入即可获得flag

web19

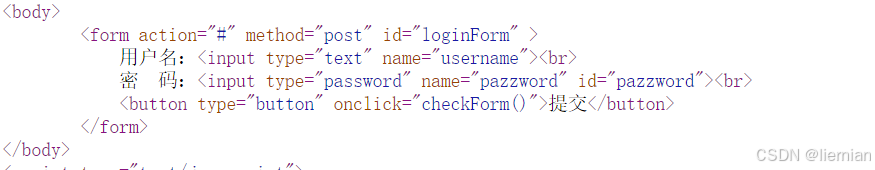

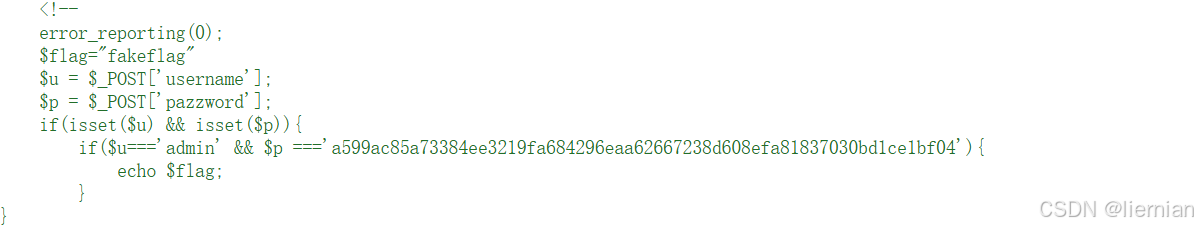

根据提示去看页面源代码,发现一个注释里面有用户名和密码,直接输入进去发现错误了。

后来看来php代码后,才知道那个框里输入的话,php还会做一次AES加密,这个就不属于我们web的范畴了,感兴趣的话可以去尝试一下解密。

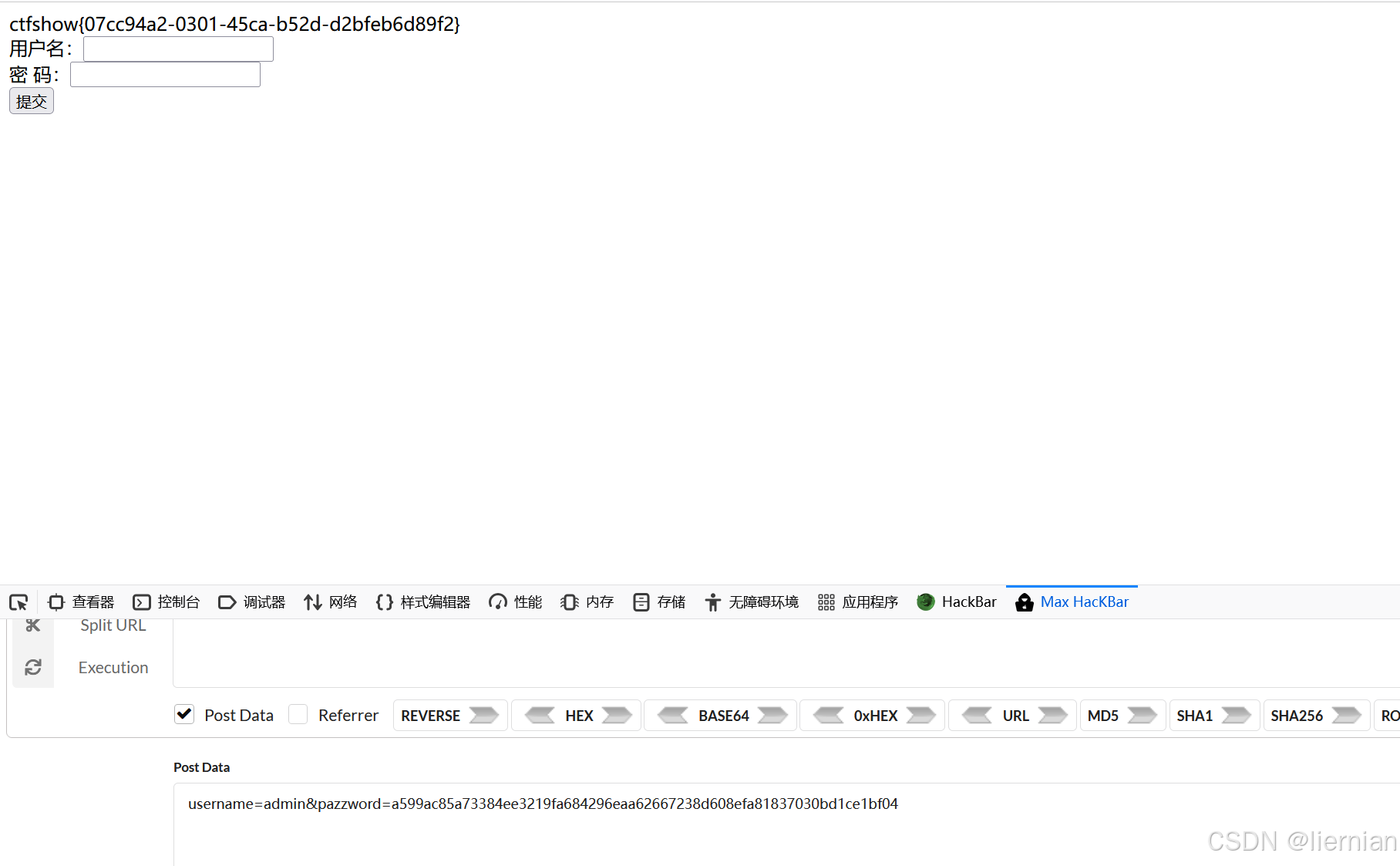

那我们就不从框框里输入,直接自己构造post提交(uesrname,pazzword),提交后得到flag

web20

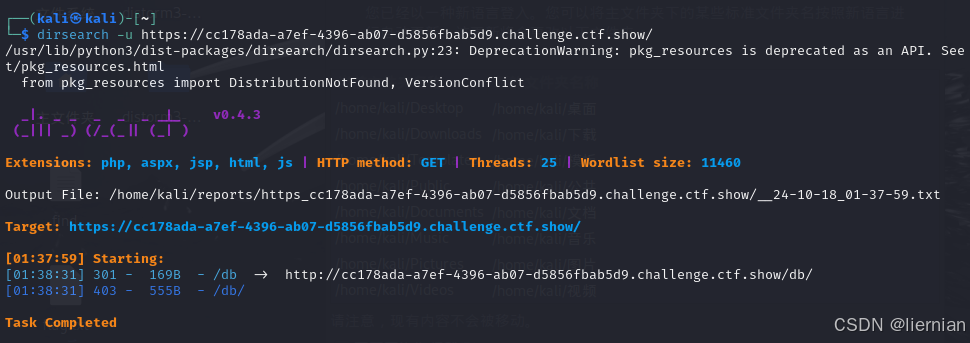

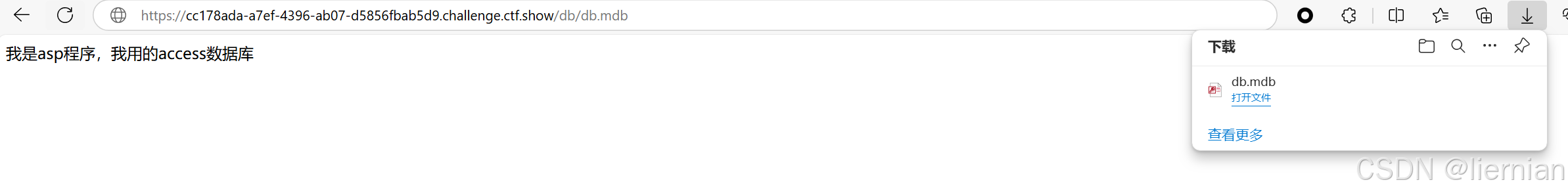

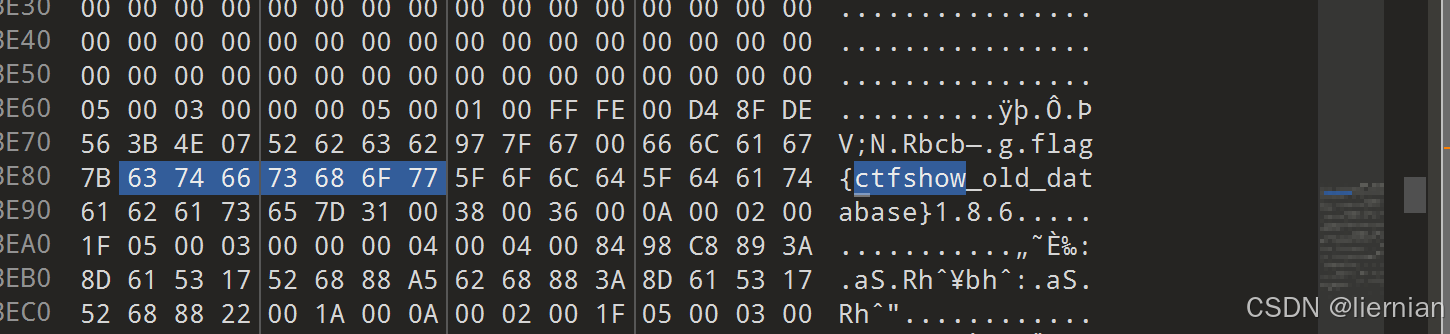

目录扫描后发现/db文件夹,根据提示说.mdb文件所以访问url/db/db.mdb获取文件,打开后搜索发现flag