第六天

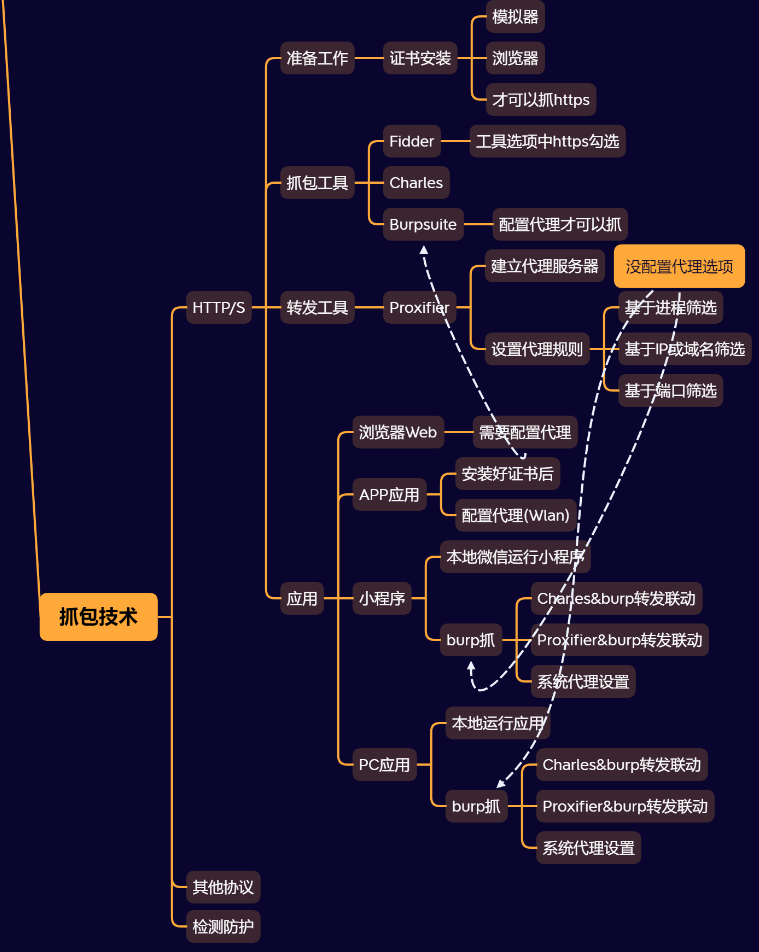

一、抓包技术-HTTP/S-Web&APP&小程序&PC应用

想要抓包都必须要配置代理和端口,这些工具只能抓取HTTP/S协议的数据,走其他协议的数据抓不了

有些APP具有代理检测功能,若发现你开启了代理,直接无法访问APP

1.Web网页:

安装完抓包软件之后,需要在软件上导出CA证书,在浏览器上进行安装,然后设置真机代理服务器还有软件的代理服务器IP和端口号之后才能进行监听抓取数据包

2.手机APP:

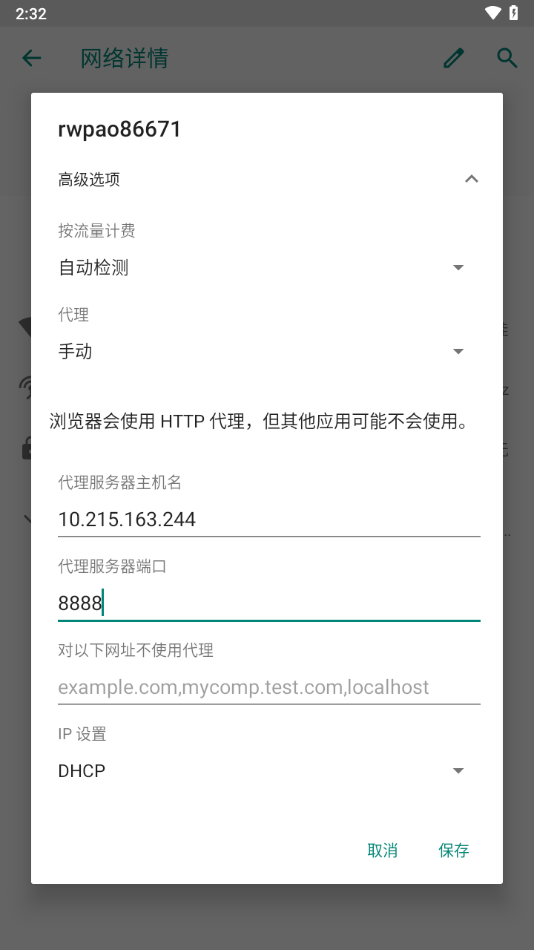

需要安装证书,单独设备,设备具有单独IP,抓包之前也需要单独配置代理服务器

3.小程序

要设置Proxifier进行代理转发到Burp才能抓取到数据包,或者使用Charles&Burp进行转发联动

4.PC应用

要设置Proxifier进行代理转发到Burp才能抓取到数据包,或者使用Charles&Burp进行转发联动

二、抓包工具-Burp&Fidder&-Charles&Proxifier

**Fiddler:**http://www.telerik.com/fiddler

是一个 HTTP 协议调试代理工具,它能够记录并检查所有你的电脑和互联网之间的 HTTP 通讯,设置断点,查看所有的“进出”Fiddler 的数据(指 cookie,html,js,css 等文件)。Fiddler 要比其他的网络调试器要更加简单,因为它不仅仅暴露 HTTP 通讯还提供了一个用户友好的格式。

Charles:http://www.charlesproxy.com/

是一个 HTTP 代理服务器,HTTP 监视器,反转代理服务器,当浏览器连接 Charles 的代理访问互联网时,Charles 可以监控浏览器发送和接收的所有数据。它允许一个开发者查看所有连接互联网的 HTTP 通信,这些包括 request,response 和 HTTP headers(包含 cookies 与 caching 信息)

TCPDump:

是可以将网络中传送的数据包完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供 and、or、not 等逻辑语句来帮助你去掉无用的信息。

BurpSuite:https://portswigger.net/

是用于攻击 Web 应用程序的集成平台,包含了许多工具。Burp Suite 为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的 HTTP 消息、持久性、认证、代理、日志、警报。原理是浏览器在访问网站时中间多了一个Burp工具,对数据包可以选择放行、修改、阻断、监听等功能。注意开启真机代理时也要将工具打开,不然流量到达代理没有工具进行转发,则无法访问网页

Wireshark:http://www.wireshark.org/

是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark 使用 WinPCAP 作为接口,直接与网卡进行数据报文交换。

Proxifier:

让不支持代理服务器的软件能通过HTTP或SOCKS代理服务器或者代理链进行连接的工具 ,有点类似SOCKSCAP。

三、环境复现

0.准备工作-安装证书&本地&模拟器

模拟器

1.安装Charles后打开

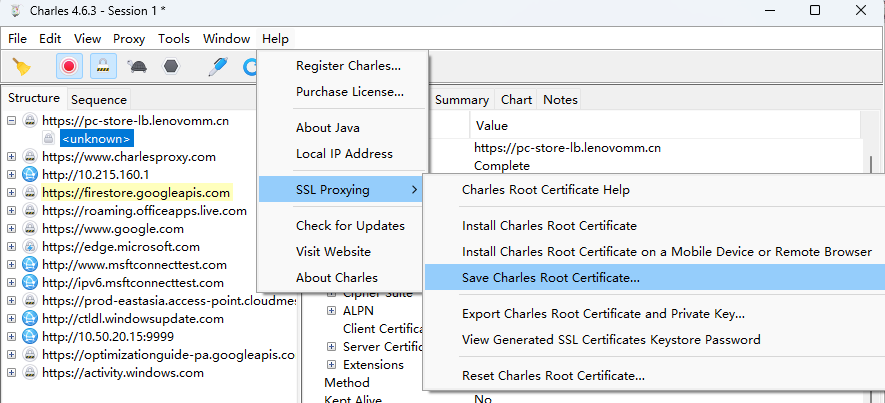

2.保存证书到桌面

3.将证书文件保存到模拟器中

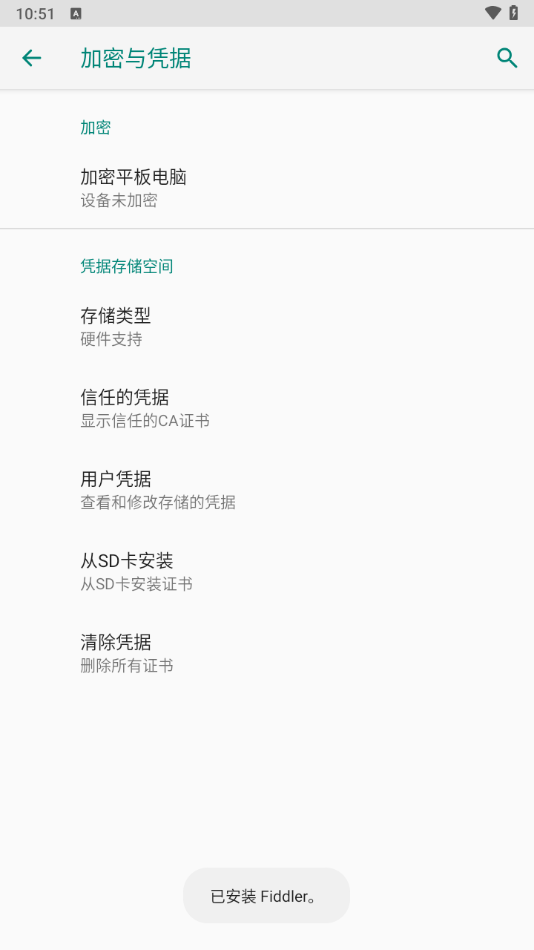

4.在设置——>安全——>加密凭据中点击安装证书,输入锁屏密码后进行安装

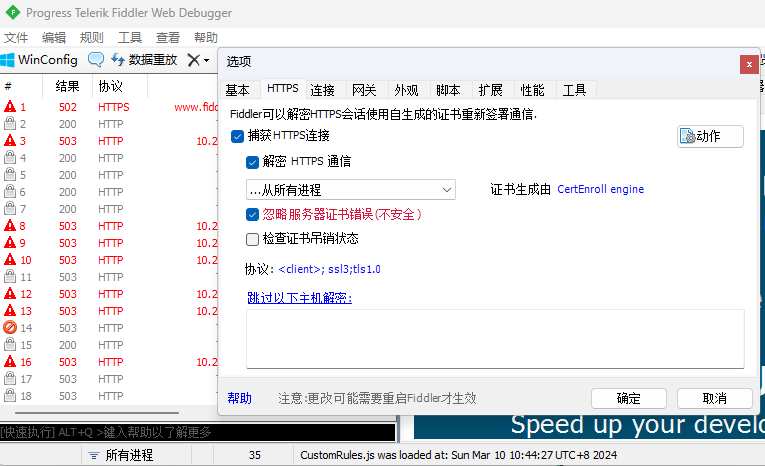

5.打开Fiddler,在选项栏点击工具里的选项,选择HTTPS;点击证书由什么生成,选择保存位置为桌面

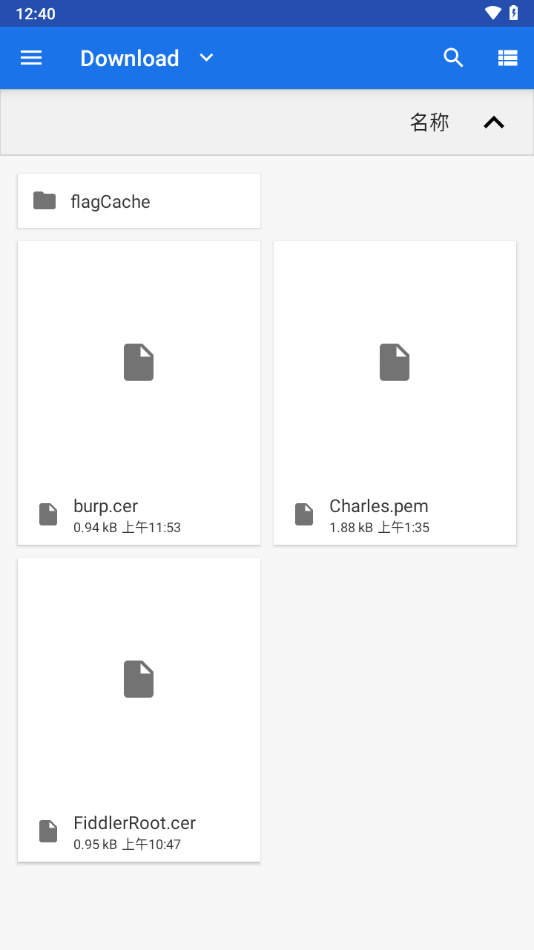

6.再将证书保存到模拟器进行安装

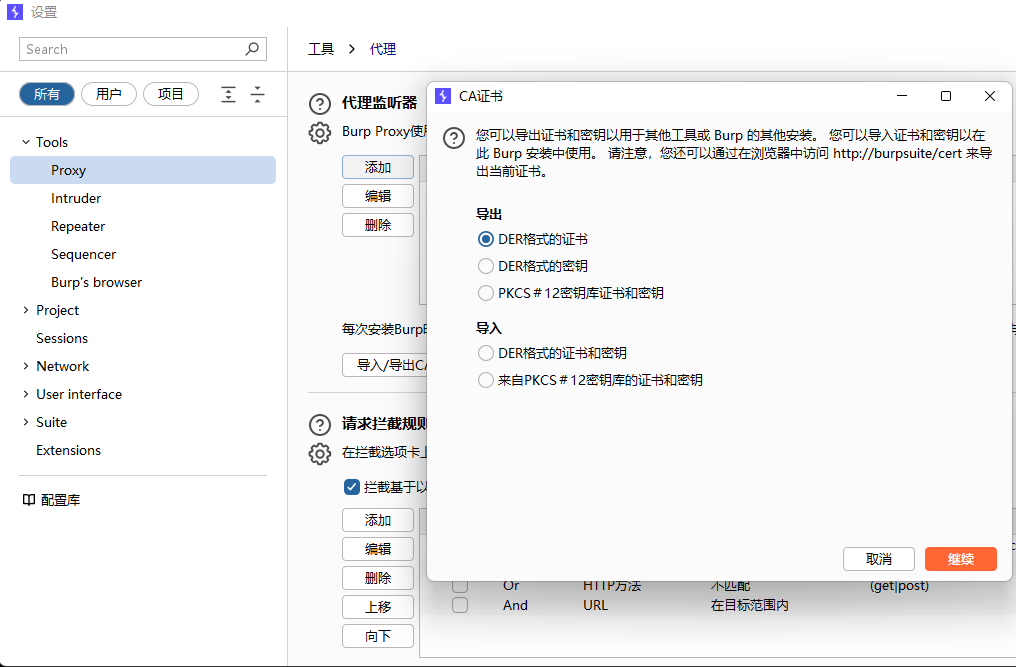

7.打开Burp,点击选项栏的代理进行代理设置进行导出CA证书,文件后缀名为cer

8.再将保存的证书导入模拟器进行安装

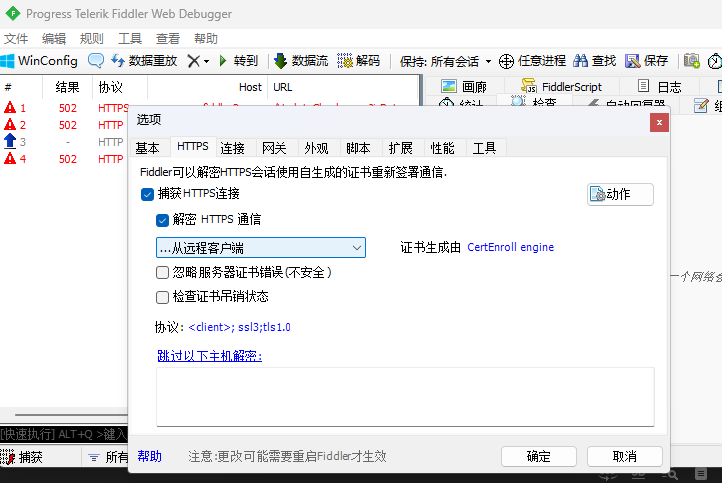

9.设置Fiddler的通信方式为从远程客户端

10.打开模拟器的WLAN选项,进行高级设置设置代理服务器,IP地址为真机IP,端口号为软件已设置好的端口号

11.再次尝试访问发现成功抓取到数据包

电脑

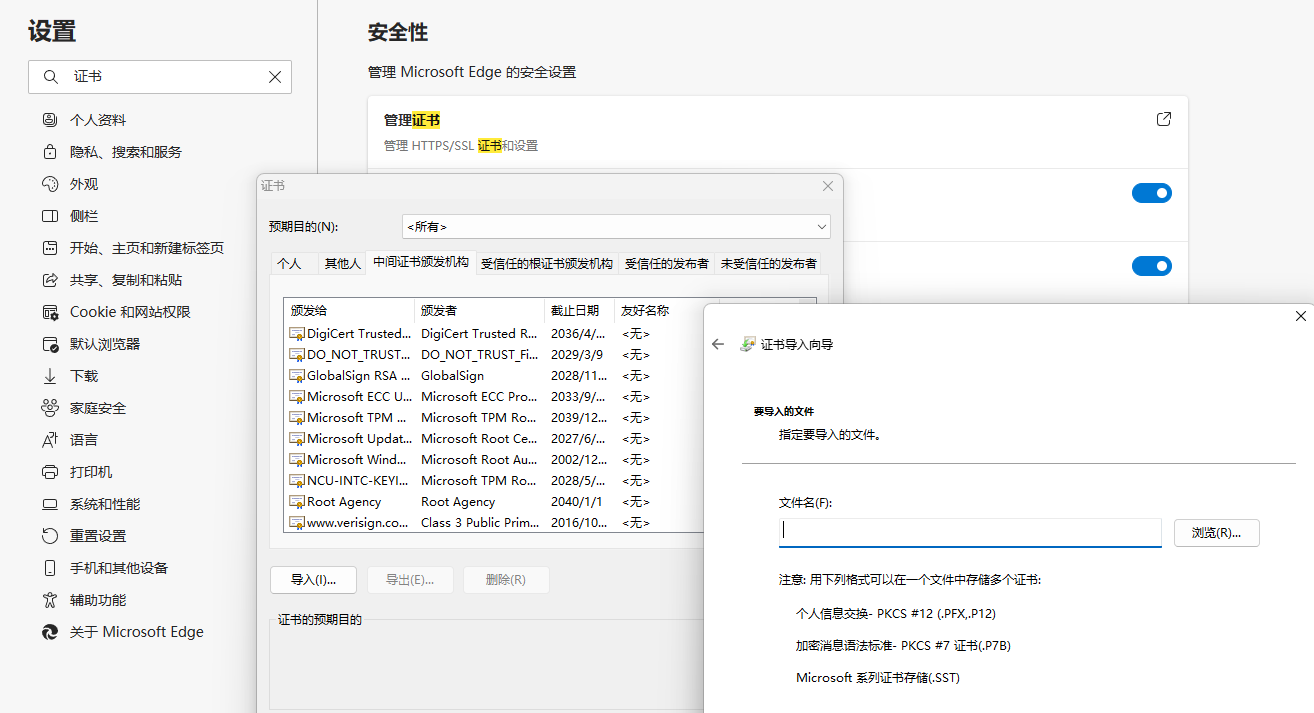

1.打开浏览器的设置搜索证书,点击管理证书,选择中间证书颁发机构进行导入

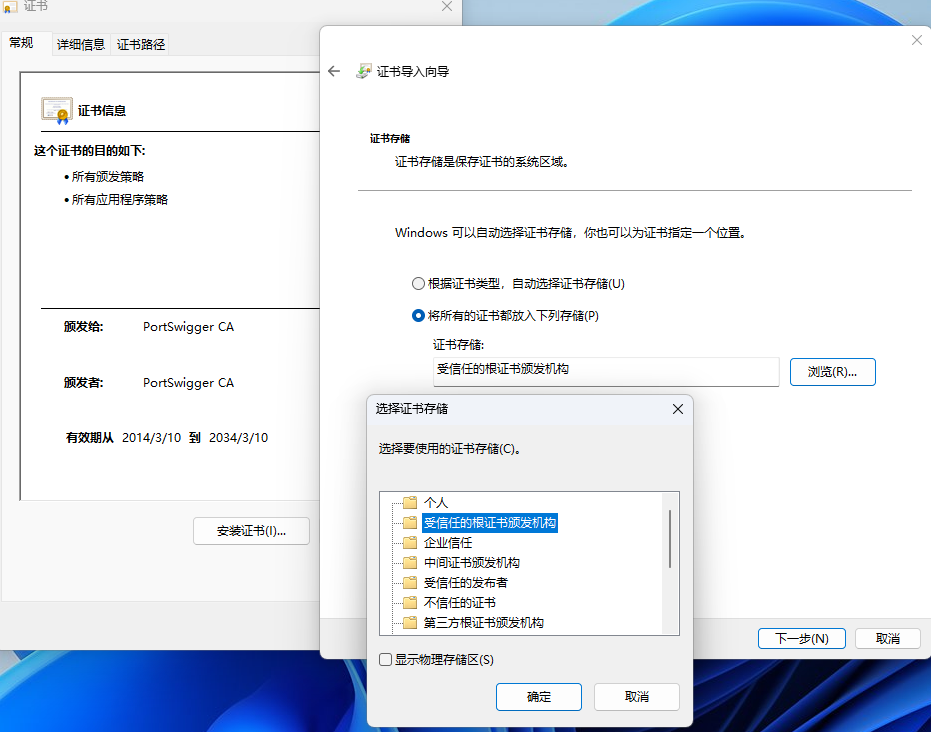

2.将Burp生成的CA证书进行导入,电脑的文件名后缀为der,双击证书进行打开进行安装证书,存储位置选择受信任的根证书颁发机构,然后再点完成即可。之后将Charles和Fiddler的证书也进行安装

1.Web应用-http/s-Burp&Charles&Fiddler

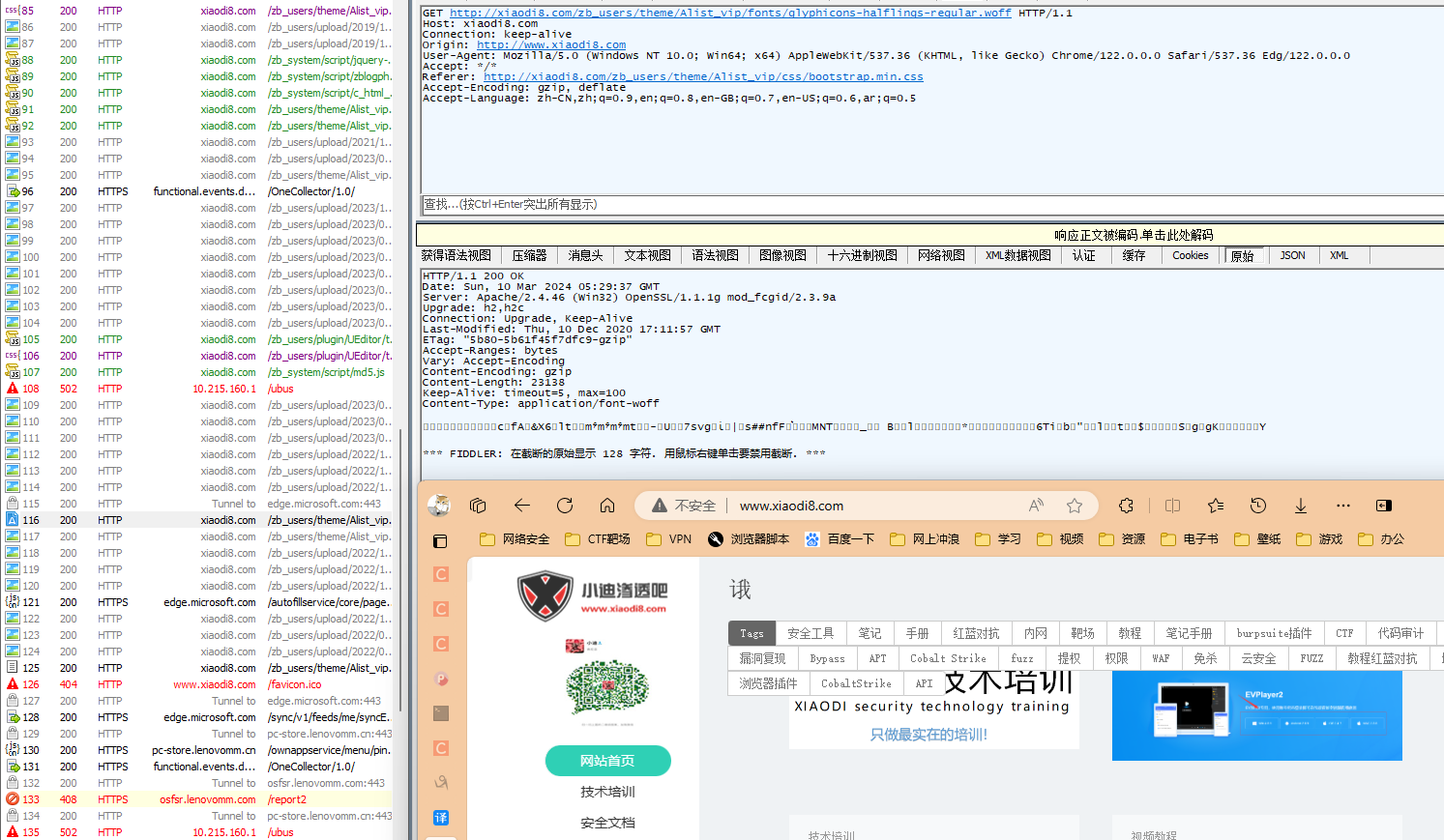

1.Fiddler

1.配置Fiddler的HTTPS抓包方式,真机选择从所有进程,模拟器选择从远程客户端

2.访问一个网页发现出现数据包了

3.尝试访问其他网页看是否都出现数据包了

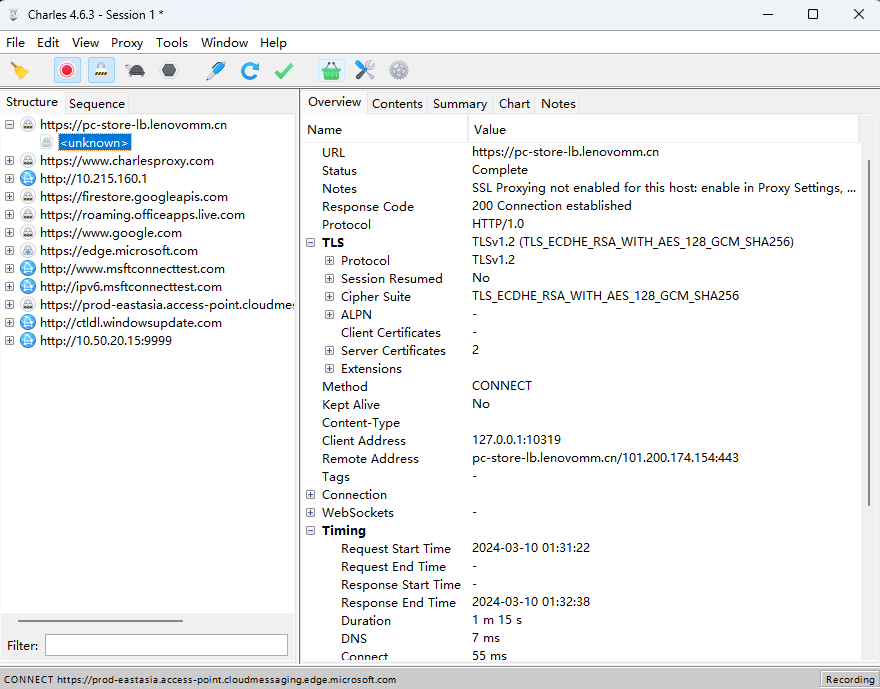

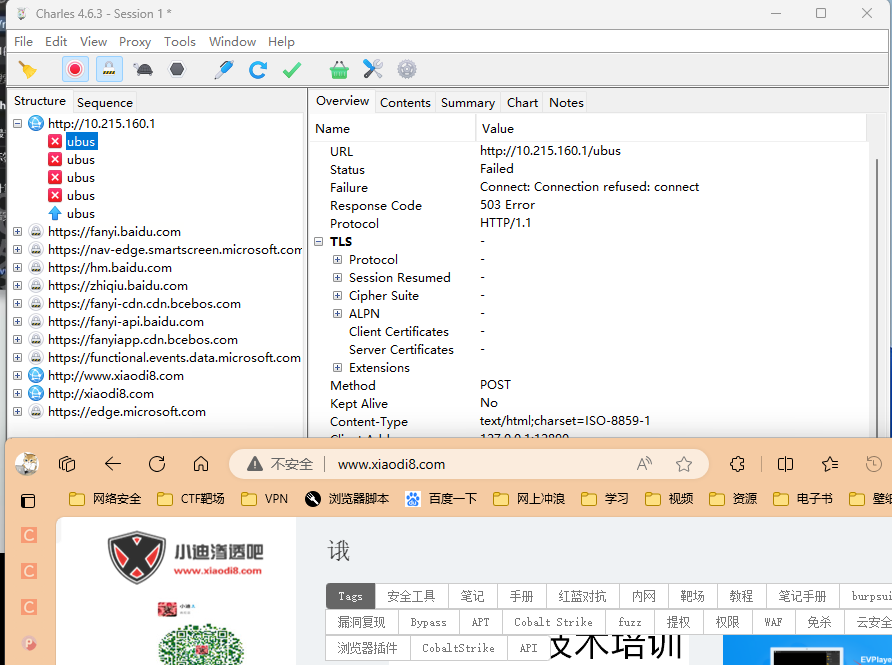

2.Charles

1.打开Charles工具,重新访问网页发现都能抓取到数据包

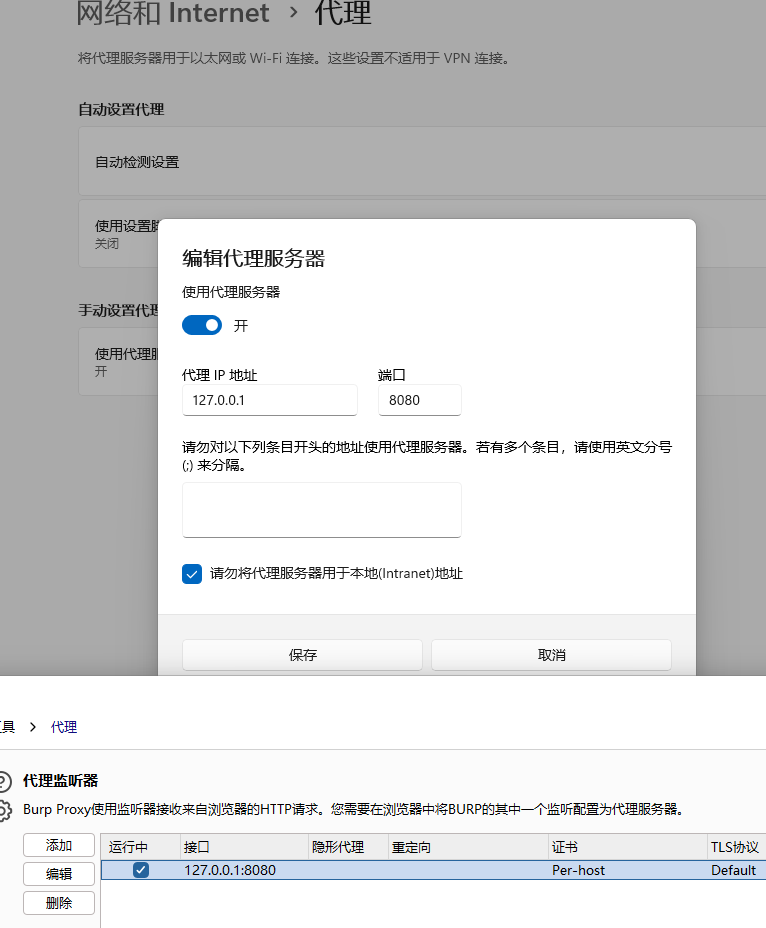

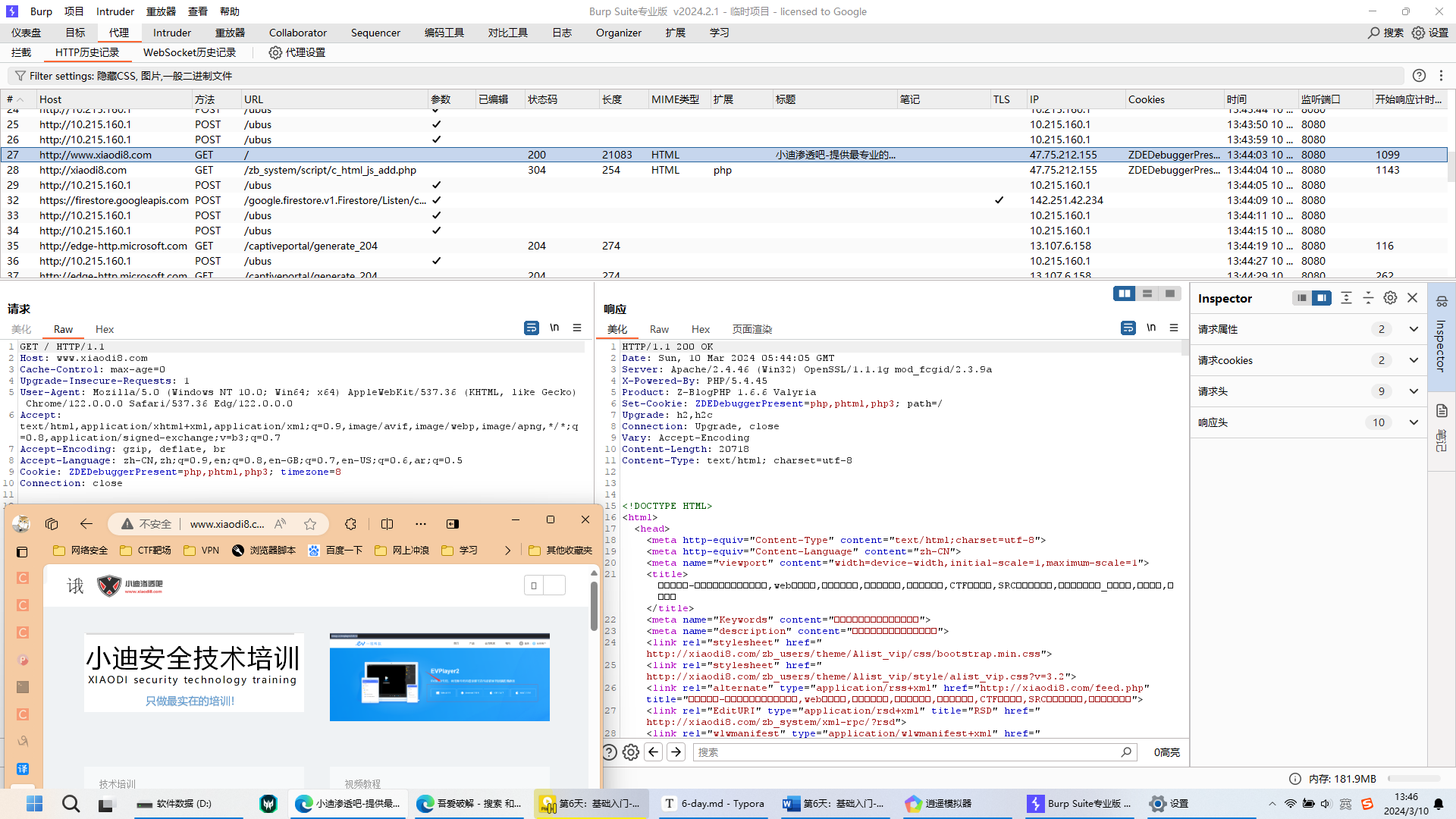

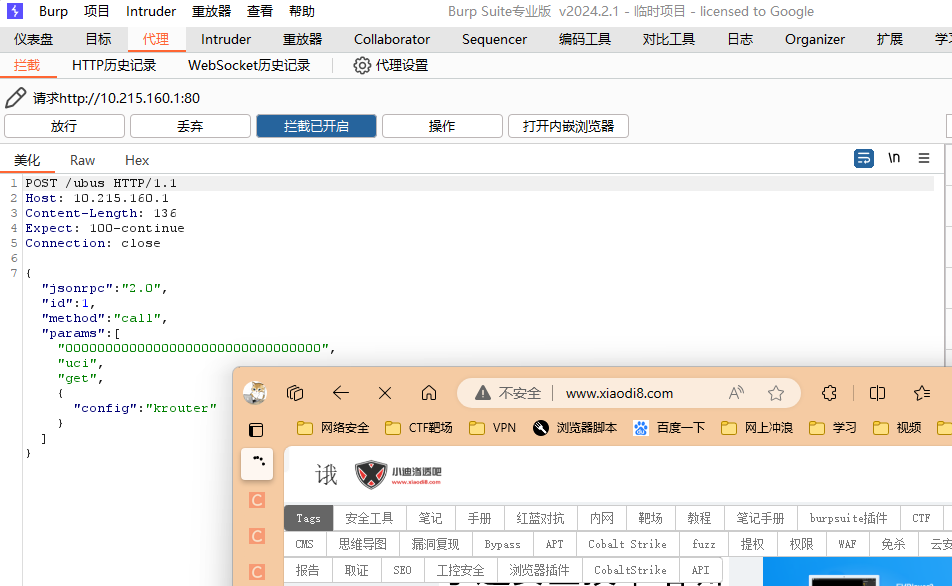

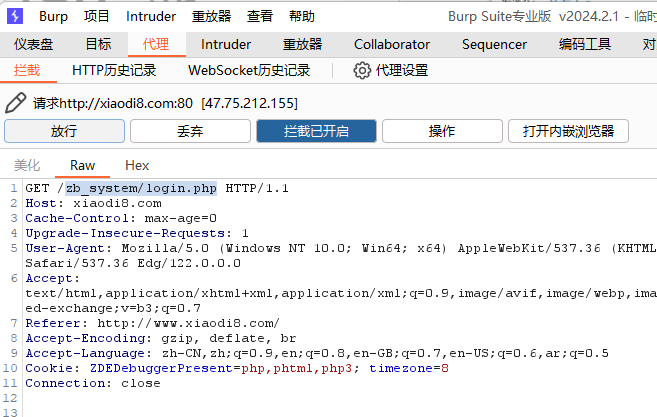

3.Burp

1.在真机上进行代理设置,设置IP为本地地址,端口为8080,若被占用则在Burp和代理都更改其他端口号

2.再次尝试抓取发现成功

3.开启拦截之后再去访问网站,网站会卡住一直刷新

4.此时再去查看数据包对数据包进行修改后进行放行

5.发现进入后台地址

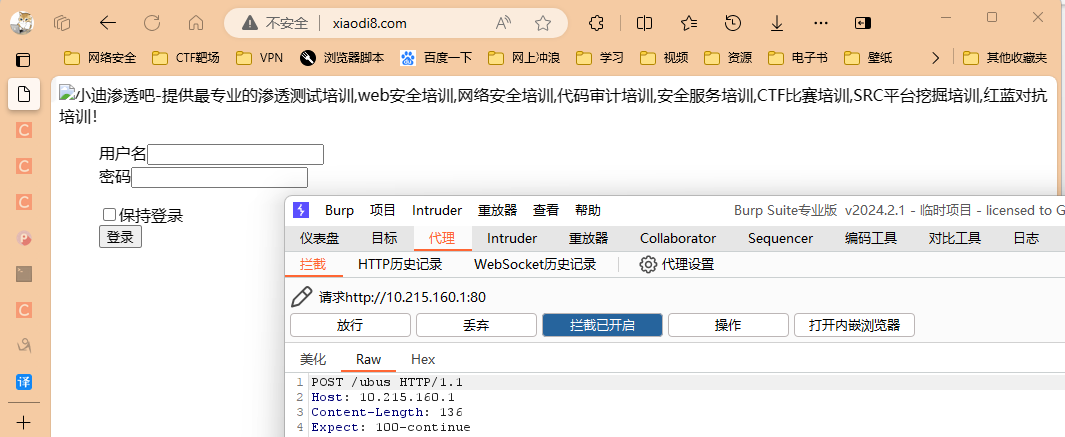

2.APP应用-http/s-Burp&Charles&Fiddler

1.配置完代理服务器之后,使用Charles尝试进行抓包,发现抓包成功

2.Fiddler显示的HTTPS协议内容是乱码,故使用Burp进行抓包,设置代理和端口号与模拟器相同

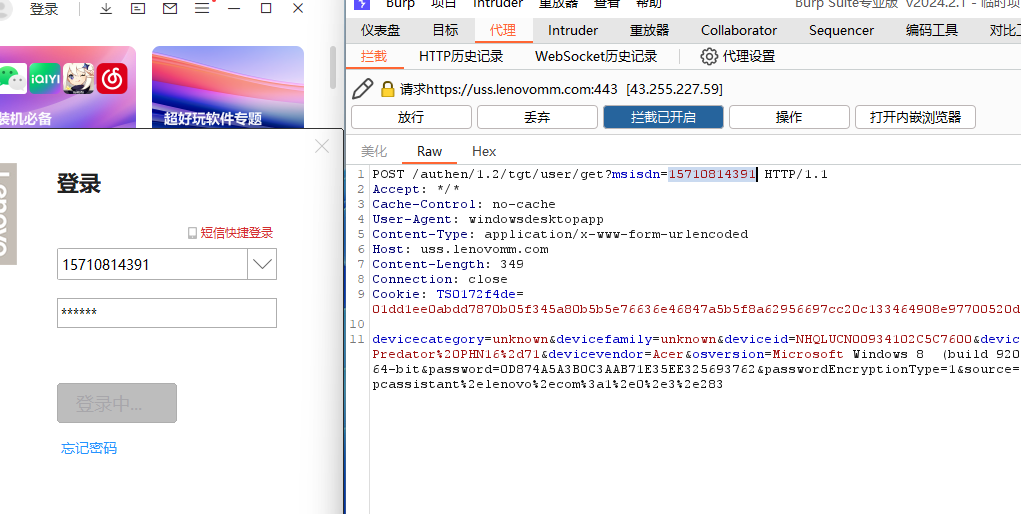

3.使用拦截功能对数据包进行逐一放行,进行账户登陆时,发现加密的账号

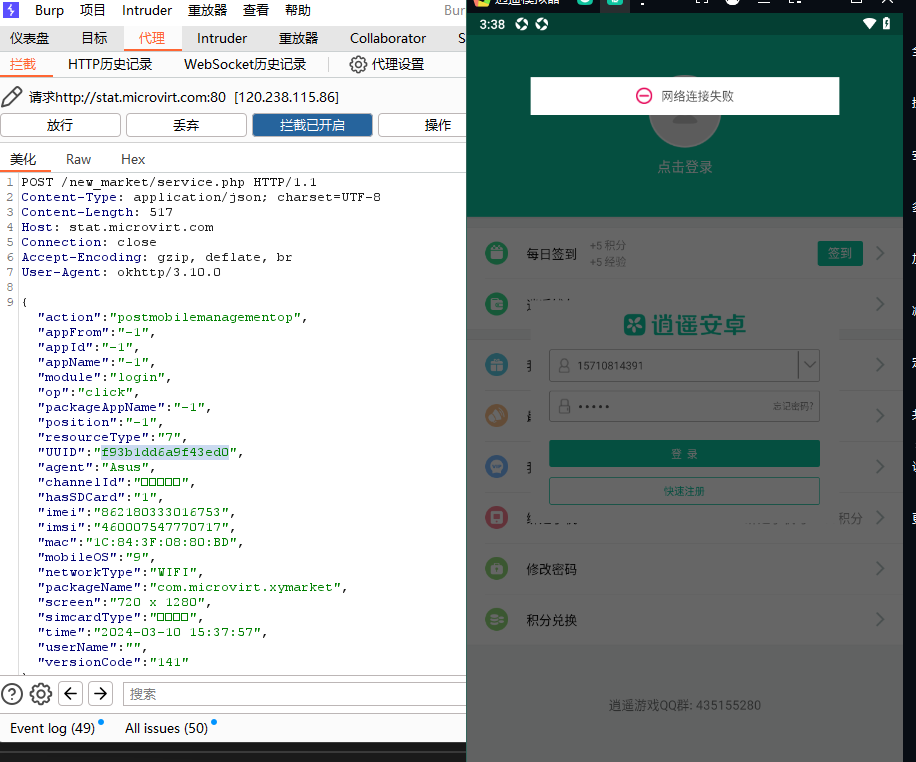

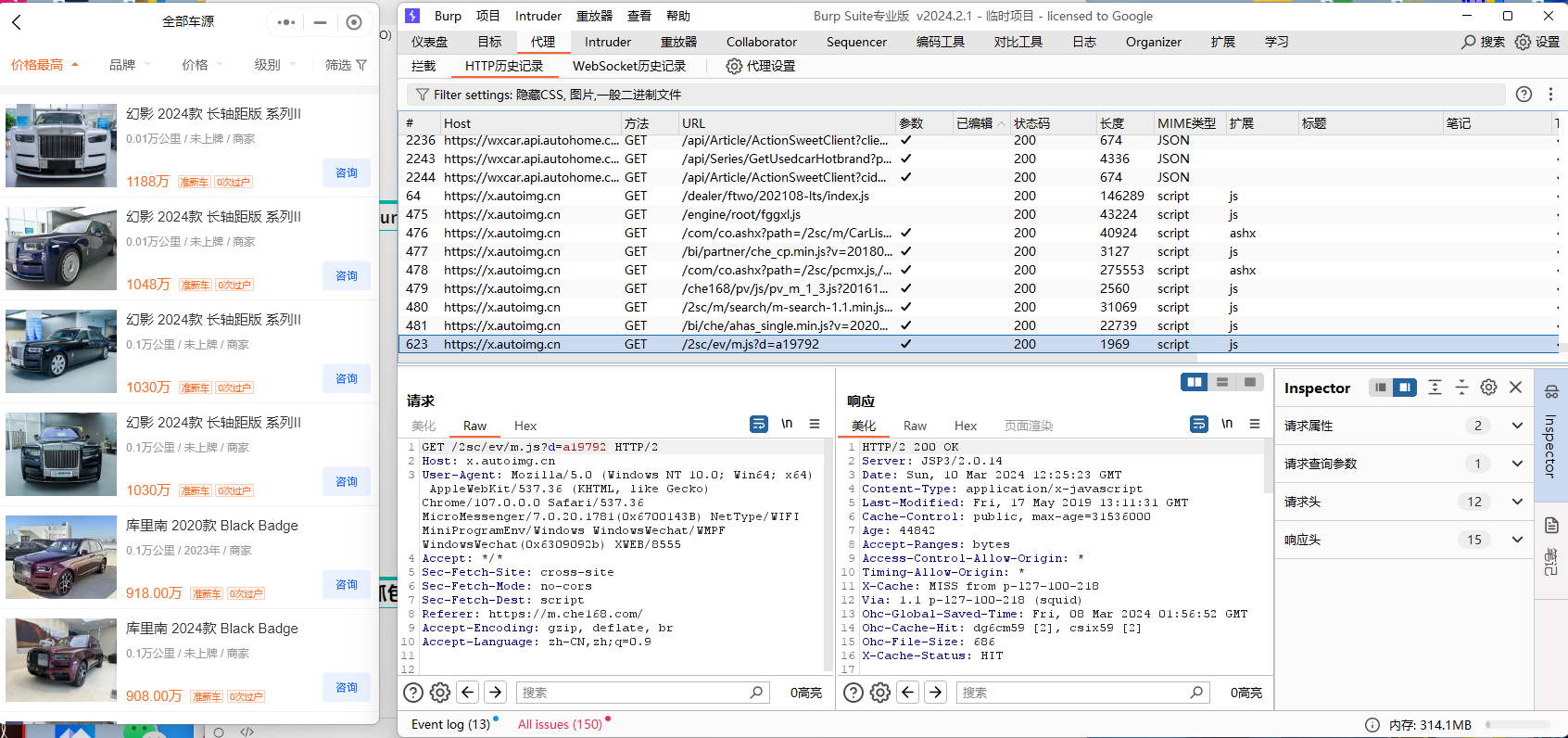

3.WX小程序-http/s-Burp&Charles&Fiddler

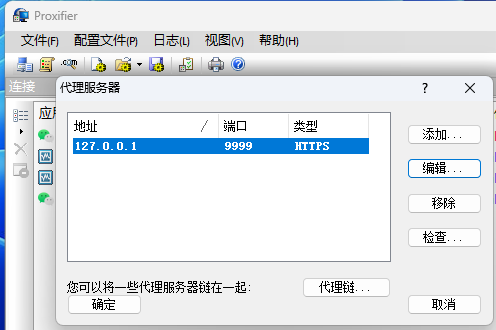

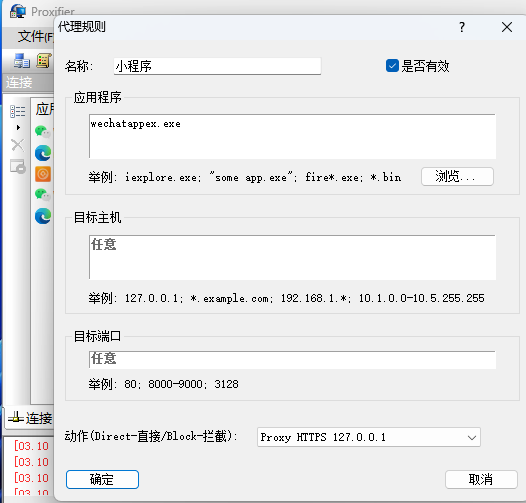

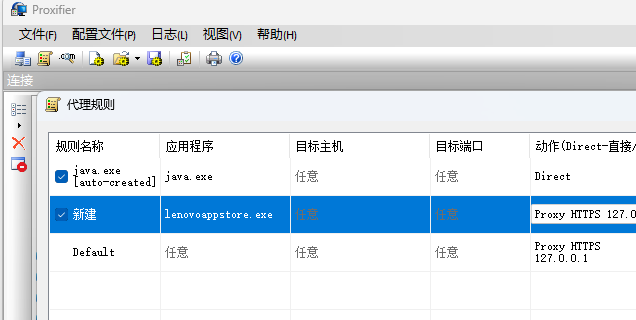

1.打开代理转发工具Proxifier配置代理服务器,为了防止端口冲突,改成9999

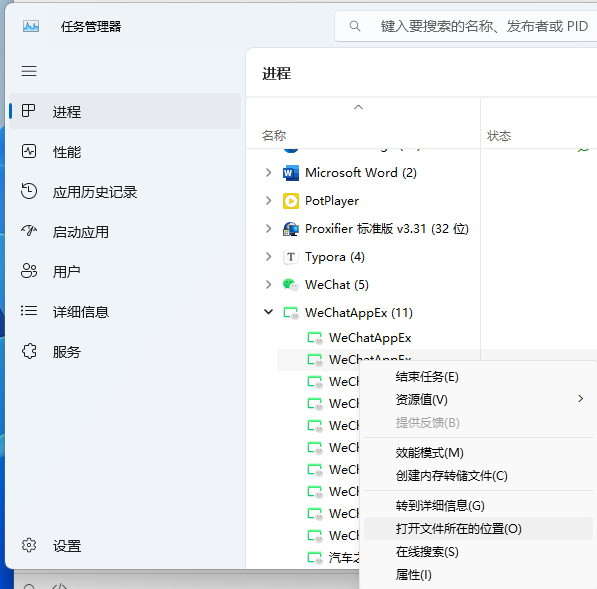

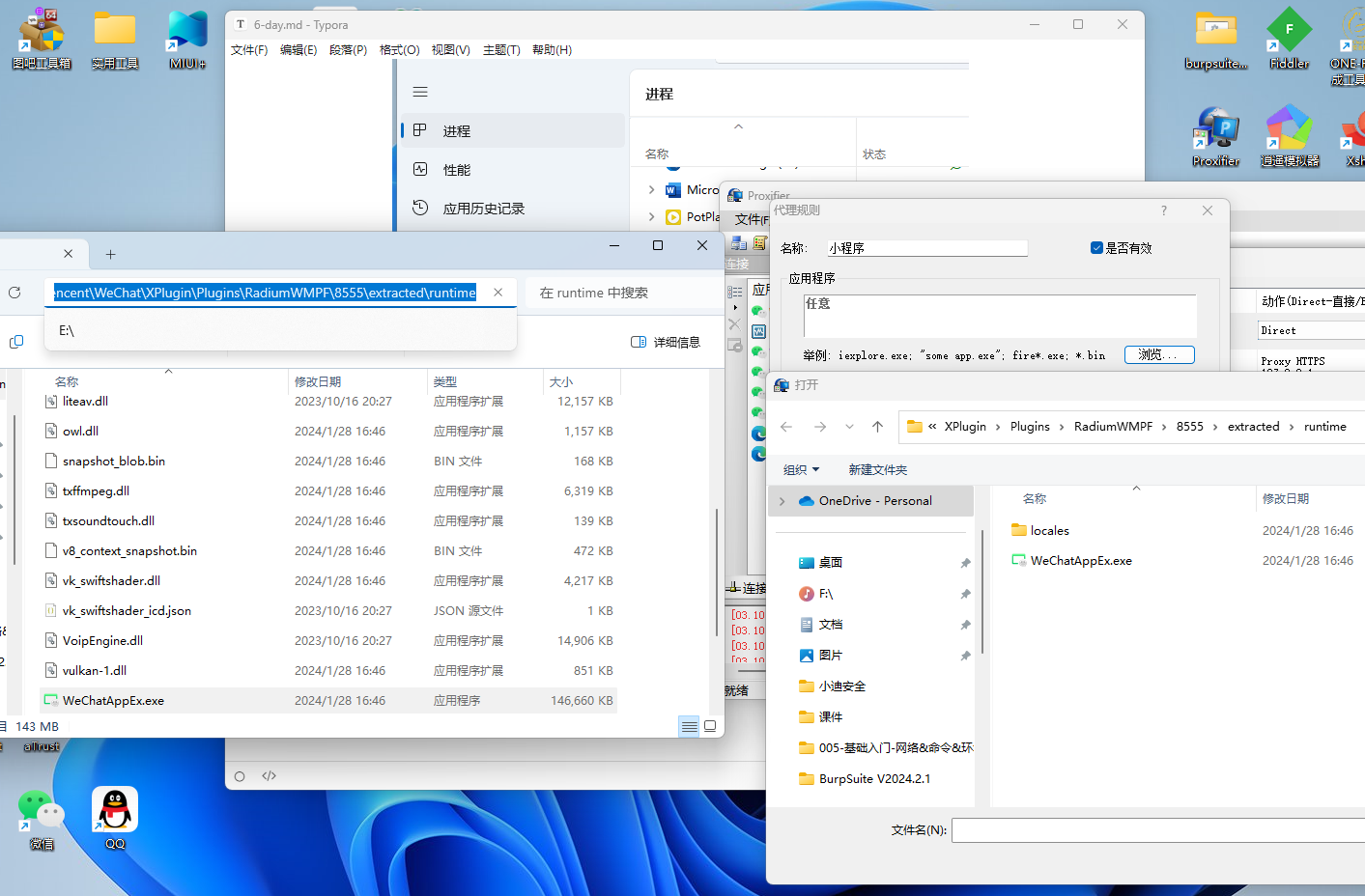

2.配置代理规则,填写应用程序包名,首先找到应用程序的安装位置,要打开任务管理器进行查询

3.复制文件路径到Proxifier点击exe文件进行添加

4.配置代理服务器的IP

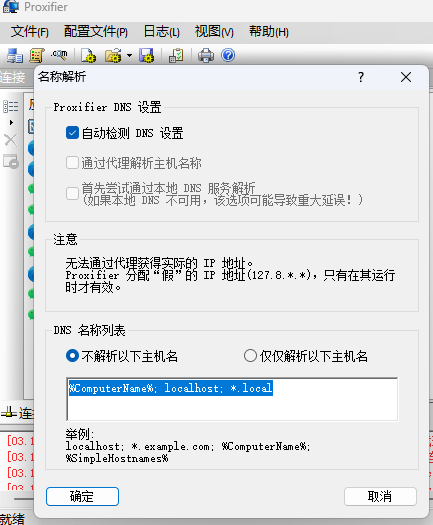

5.再点击配置文件的名称解析,设置与图片中为一致

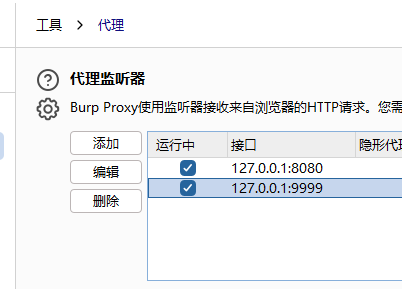

6.然后打开Burp,添加9999端口

7.最后进行抓包验证

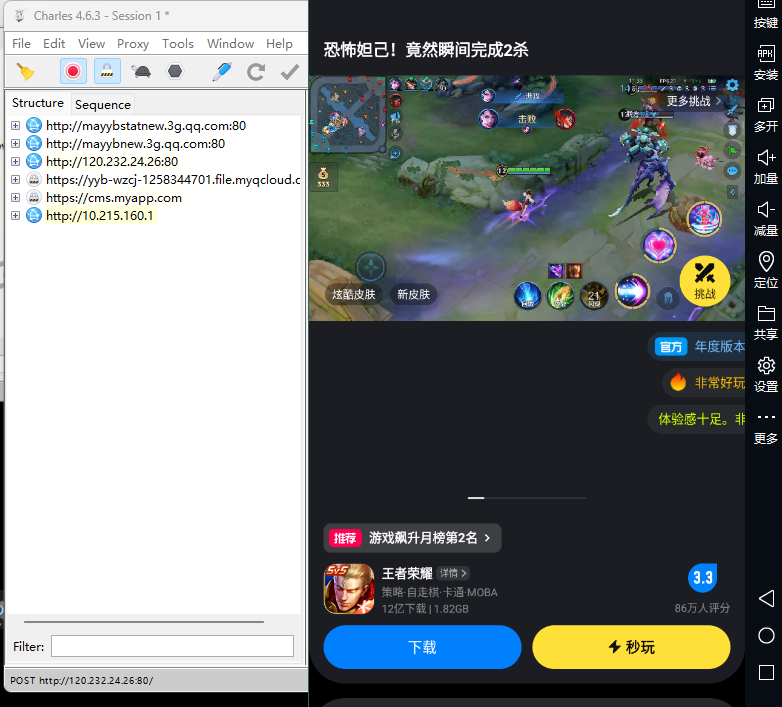

4.PC端应用-http/s-Burp&Charles&Fiddler

1.打开Proxifier配置代理服务器和代理规则

2.打开Burp添加9999端口进行监听

3.尝试进行登陆,开启拦截抓取数据包,成功抓取