张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 报错 - 第2页

01月17日

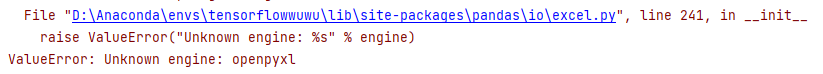

❤️小白必看❤️带你避开python大坑❤️在使用openpyxl时,出现ValueError: Unknown engine: openpyxl_SuperAlanSun的博客

发布 : zsy861 | 分类 : 《关注互联网》 | 评论 : 0 | 浏览 : 879次

11月21日

解决python安装依赖包出现 Microsoft Visual C++ 14.0 or greater is required问题_小董的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 1368次

09月15日

W/System.err: java.lang.SecurityException: Permission denied (missing INTERNET permission?)_彬sir哥的博客

发布 : zsy861 | 分类 : 《资源分享》 | 评论 : 0 | 浏览 : 517次

09月08日

Caused by: java.lang.ClassNotFoundException: Didn‘t find class “com.***.***.类“ on path: DexPathList[_彬sir哥的博客

发布 : zsy861 | 分类 : 《关注互联网》 | 评论 : 0 | 浏览 : 586次

search zhannei

最新文章

-

- 裴少的心尖怂妻(时雅时蕙)_裴少的心尖怂妻时雅时蕙

- 撕碎99份离婚协议,贺总变疯狗(宋晚栀司珩)_撕碎99份离婚协议,贺总变疯狗

- 雪尽无闻旧时欢(云彻应云彻)_雪尽无闻旧时欢(云彻应云彻)

- 八零我有一个随身图书馆(苏小小南瓜)全书浏览_八零我有一个随身图书馆全书浏览

- 军婚有氧(景栀傅郁峥)

- 好看的唐兮辞许淮远_唐兮辞许淮远

- 舅妈求我接手表哥公司后,我喜提2000多万负债明瑶温玥向东完本_舅妈求我接手表哥公司后,我喜提2000多万负债(明瑶温玥向东)

- 全家夺我军功,主母重生丧夫丧子全书白玉禾萧聿在线

- 你是我痛绞心扉的遗书顾寒阳秦墨完本_你是我痛绞心扉的遗书(顾寒阳秦墨)

- 重逢后,他掐断了我所有桃花全书江瓷顾沉舟在线

- 咸鱼翻身从刷开始(柳如烟李诗琪)_咸鱼翻身从刷开始柳如烟李诗琪

- 影帝求我别离婚,我转身去了对家列表_影帝求我别离婚,我转身去了对家(季淮顾言陆景行)

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1